黑客业务:看完了这些黑客技术,原来黑客的世界里如此丰富

1.肉鸡:所谓“肉鸡”是一种很形象的比方,比方那些能够随意被我们操控的电脑,对方可所以WINDOWS体系,也可所以UNIX/LINUX体系,可所以一般的个人电脑,也可所以大型的服务器,我们能够象操作自己的电脑那样来操作它们,而不被对方所发觉。

2.木马:就是那些表面上假装成了正常的程序,可是当这些被程序作业时,就会获取体系的整个操控权限。有许多黑客就是 热中与运用木马程序来操控别人的电脑,比方灰鸽子,黑洞,PcShare等等。

3.网页木马:表面上假装成一般的网页文件或是将算了的代码直接刺进到正常的网页文件中,当有人拜访时,网页木马就会运用对方体系或许阅读器的缝隙主动将配备好的木马的效能端下载到拜访者的电脑上来主动施行。

4.挂马:就是在别人的网站文件里面放入网页木马或许是将代码潜入到对方正常的网页文件里,以使阅读者中马。

5.后门:这是一种形象的比方,侵犯者在运用某些办法成功的操控了政策主机后,能够在对方的体系中植入特定的程序,或许是修改某些设置。这些改动表面上是很难被发觉的,可是侵犯者却能够运用相应的程序或许办法来简略的与这台电脑树立联接,从头操控这台电脑,就好象是侵犯者悄悄的配了一把主人房间的钥匙,能够随时进出而不被主人发现相同。

一般大大都的特洛伊木马(Trojan Horse)程序都能够被侵犯者用语制造后门(BackDoor)

6.rootkit:rootkit是侵犯者用来躲藏自己的行迹和保存root(根权限,能够了解成WINDOWS下的system或许处理员权限)拜访权限的东西。一般,侵犯者通过长途侵犯的办法获得root拜访权限,或许是先运用暗码猜解(破解)的办法获得对体系的一般拜访权限,进入体系后,再通过,对方体系内存在的安全缝隙获得体系的root权限。然后,侵犯者就会在对方的体系中设备rootkit,以抵达自己耐久操控对方的意图,rootkit与我们前边说到的木马和后门很相似,但远比它们要隐蔽,黑客守卫者就是很典型的rootkit,还有国内的ntroorkit等都是不错的rootkit东西。

7.IPC$:是同享“命名管道”的资源,它是为了让进程间通讯而翻开的饿命名管道,能够通过验证用户名和暗码获得相应的权限,在长途处理核算机和检查核算机的同享资源时运用。

8.弱口令:指那些强度不可,简略被猜解的,相似123,abc这样的口令(暗码)

9.默许同享:默许同享是WINDOWS2000/XP/2003体系翻开同享效能时主动翻开悉数硬盘的同享,由于加了"$"符号,所以看不到同享的托手图表,也成为躲藏同享。

10.shell:指的是一种指令指行环境,比方我们按下键盘上的“开始键+R”时呈现“作业”对话框,在里面输入“cmd”会呈现一个用于施行指令的黑窗口,这个就是WINDOWS的Shell施行环境。一般我们运用长途溢出程序成功溢出长途电脑后得到的那个用于施行体系指令的环境就是对方的shell

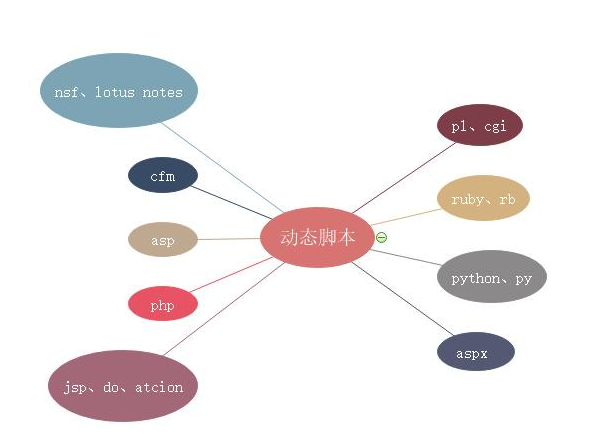

11.WebShell:WebShell就是以asp、php、jsp或许cgi等网页文件办法存在的一种指令施行环境,也能够将其称做是一种网页后门。黑客在侵犯了一个网站后,一般会将这些asp或php后门文件与网站服务器WEB目录下正常的网页文件混在一起,好后就能够运用阅读器来拜访这些asp 或许php后门,得到一个指令施行环境,以抵达操控网站服务器的意图。能够上传下载文件,检查数据库,施行任意程序指令等。国内常用的WebShell有海阳ASP木马,Phpspy,c99shell等

12.溢出:得当的讲,应该是“缓冲区溢出”。简略的阐明就是程序对接受的输入数据没有施行有用的检测而导致过失,效果或许是构成程序溃散或许是施行侵犯者的指令。大致能够分为两类:(1)堆溢出;(2)栈溢出。

13.注入:跟着B/S办法运用开发的翻开,运用这种办法编写程序的程序员越来越来越多,可是由于程序员的水平良莠不齐恰当大一部分运用程序存在安全隐患。用户能够提交一段数据库查询代码,根据程序回来的效果,获得某些他想要知的数据,这个就是所谓的SQLinjection,即:SQL留心入。

14.注入点:是能够施行注入的当地,一般是一个拜访数据库的联接。根据注入点数据库的作业帐号的权限的不同,你所得到的权限也不同。

15.内网:粗浅的讲就是局域网,比方网吧,校园网,公司内部网等都归于此类。检查IP地址假设是在以下三个规划之内的话,就阐明我们是处于内网之中的:10.0.0.0—10.255.255.255,172.16.0.0—172.31.255.255,192.168.0.0—192.168.255.255

16.外网:直接连入INTERNET(互连网),能够与互连网上的任意一台电脑彼此拜访,IP地址不是保存IP(内网)IP地址。

17.端口:(Port)恰当于一种数据的传输通道。用于接受某些数据,然后传输给相应的效能,而电脑将这些数据处理后,再将相应的恢复通过翻开的端口传给对方。一般每一个端口的翻开的偶对应了相应的效能,要关闭这些端口只需求将对应的效能关闭就能够了。

18.3389、4899肉鸡:3389是Windows终端效能(Terminal Services)所默许运用的端口号,该效能是微软为了便当 *** 处理员长途处理及保护服务器而推出的, *** 处理员能够运用长途桌面联接到 *** 上任意一台翻开了终端效能的核算机上,成功登陆后就会象操作自己的电脑相同来操作主机了。这和长途操控软件甚至是木马程序结束的功用很相似,终端效能的联接非常安稳,并且任何杀毒软件都不会查杀,所以也深受黑客喜爱。黑客在侵犯了一台主机后,一般都会想办法先添加一个归于自己的后门帐号,然后再翻开对方的终端效能,这样,自己就随时能够运用终端效能来操控对方了,这样的主机,一般就会被叫做3389肉鸡。Radmin是一款非常优异的长途操控软件,4899就是Radmin默许运用也常常被黑客当作木马来运用(正是这个原因,现在的杀毒软件也对Radmin查杀了)。有的人在运用的效能端口号。由于Radmin的操控功用非常健壮,传输速度也比大大都木马快,并且又不被杀毒软件所查杀,所用Radmin处理长途电脑时运用的是空口令或许是弱口令,黑客就能够运用一些软件扫描 *** 上存在Radmin空口令或许弱口令的主机,然后就能够登陆上去长途操控对恶劣,这样 *** 控的主机一般就被成做4899肉鸡。

19.免杀:就是通过加壳、加密、修改特征码、加花指令等等技能来修改程序,使其逃过杀毒软件的查杀。

20.加壳:就是运用特其他算法,将EXE可施行程序或许DLL动态联接库文件的编码进行改动(比方结束紧缩、加密),以抵达缩小文件体积或许加密程序编码,甚至是躲过杀毒软件查杀的意图。现在较常用的壳有UPX,ASPack、PePack、PECompact、UPack、免疫007、木马彩衣等等。

21.花指令:就是几句汇编指令,让汇编语句进行一些跳转,使得杀毒软件不能正常的判别病毒文件的结构。说粗浅点就是”杀毒软件是从头到脚按次第来查找病毒。假设我们把病毒的头和脚倒置方位,杀毒软件就找不到病毒了。

什么是TCP/IP

是一种 *** 通讯协议,他标准了 *** 上悉数的通讯设备,尤其是一个主机与另一个主机之间的数据交游格式以及传送办法.,TCP/IP是INTERNET的基础协议,也是一种电脑数据打包和寻址的标准办法.在数据传诵中,能够形象地了解为两个信封,TCP和IP就像是信封,要传递的信息被划为若干段,每一段塞入一个TCP信封,并在该信封面上记载有分段号的信息,再将TCP信封塞入IP大信封,发送上网.

什么是路由器

路由器应该是在 *** 上运用更高的设备之一了,它的首要效果就是路由选路,将IP数据包正确的送到意图地,因而也叫IP路由器.

什么是蜜罐

好比是情报搜集体系.蜜罐好象是故意让人侵犯的政策,引诱黑客来侵犯,悉数侵犯者侵犯后,你就能够知道他是怎样到达意图的,随时了解针对你的服务器建议的最新的侵犯和缝隙.还能够通过偷听黑客之间的联络,搜集黑客所用的种种东西,并且掌握他们的外交 *** .

什么是脚本注侵犯略(SQLINJECTION)

所谓脚本注侵犯略者把SQL指令刺进到WEB表单的输入域或也面央求的查学字符串,欺诈服务器施行恶意的SQL指令,在某些表单中,用户输入的内容直接用来结构动态的SQL指令,或作为存储进程的输入参数,这类表单特别简略遭到SQL注入式侵犯.

什么是防火墙?它是怎样保证 *** 安全的

运用防火墙(Firewall)是一种保证 *** 安全的办法。防火墙是指设置在不同 *** (如可信任的企业内部网和不可信的公共网)或 *** 安全域之间的一系列部件的组合。它是不同 *** 或 *** 安全域之间信息的专注出入口,能根据企业的安全政策操控(容许、拒绝、监测)出入 *** 的信息流,且本身具有较强的抗侵犯才干。它是供应信息安全效能,结束 *** 和信息安全的基础设备。

什么是后门?为什么会存在后门?

后门(BackDoor)是指一种绕过安全性操控而获取对程序或体系拜访权的办法。在软件的开发阶段,程序员常会在软件内创建后门以便能够修改程序中的缺陷。假设后门被其别人知道,或是在软件之前没有删去,那么它就成了安全隐患。

什么叫侵犯检测

侵犯检测是防火墙的合理补偿,帮忙体系抵御 *** 侵犯,扩展体系处理员的安全处理才干(包括安全审计、监督、进攻辨认和照顾),前进信息安全基础结构的完整性。它从核算机 *** 体系中的若干要害点搜集信息,并分析这些信息,检查 *** 中是否有违反安全战略的行为和遭到突击的痕迹

什么叫数据包监测,它有什么效果

数据包监测能够被认为是一根偷听 *** 线在核算机 *** 中的等价物。当或人在“监听” *** 时,他们实践上是在阅读和阐明 *** 上传送的数据包。假设你需求在互联网上通过核算机发送一封电子邮件或央求下载一个网页,这些操作都会使数据通过你和数据意图地之间的许多核算机。这些传输信息时通过的核算机都能够看到你发送的数据,而数据包监测东西就容许或人截获数据并且检查它。

在这儿值得一题的是,美国的落山基级骇动力潜艇就有几艘专们用于海底电缆的数据监听。特别是太平洋。

什么是NIDS

NIDS是NetworkIntrusionDetectionSystem的缩写,即 *** 侵犯检测体系,首要用于检测Hacker或Cracker

通过 *** 进行的侵犯行为。NIDS的作业办法有两种,一种是在政策主机上作业以监测其本身的通讯信息,另一

种是在一台单独的机器上作业以监测悉数 *** 设备的通讯信息,比方Hub、路由器。

什么叫SYN包

TCP联接的之一个包,非常小的一种数据包。SYN侵犯包括许多此类的包,由于这些包看上去实践不存在的

站点,因而无法有用进行处理。

加密技能是指什么

加密技能是最常用的安全保密办法,运用技能办法把重要的数据变为乱码(加密)传送,抵达意图地后再

用相同或不同的办法恢复(解密)。

加密技能包括两个元素:算法和密钥。算法是将一般的信息或许能够了解的信息与一串数字(密钥)结合

,发作不可了解的密文的进程,密钥是用来对数据进行编码和解密的一种算法。在安全保密中,可通过恰当的

钥加密技能和处理机制来保证 *** 的信息通讯安全。

局域网内部的ARP侵犯是指什么

ARP协议的根本功用就是通过政策设备的IP地址,查询政策设备的MAC地址,以保证通讯的进行。

根据ARP协议的这一作业特性,黑客向对方核算机不断发送有欺诈性质的ARP数据包,数据包内包括有与当

前设备重复的Mac地址,使对方在回应报文时,由于简略的地址重复过失而导致不能进行正常的 *** 通讯。一般

情况下,遭到ARP侵犯的核算机遇呈现两种现象:

1.不断弹出“本机的XXX段硬件地址与 *** 中的XXX段地址冲突”的对话框。

2.核算机不能正常上网,呈现 *** 间断的症状。

由于这种侵犯是运用ARP央求报文进行“欺诈”的,所以防火墙会误认为是正常的央求数据包,不予阻挠

。因而一般的防火墙很难抵御这种侵犯。

什么叫欺诈侵犯?它有哪些侵犯办法

*** 欺诈的技能首要有:HONEYPOT和分布式HONEYPOT、欺诈空间技能等。首要办法有:IP欺诈、ARP欺诈、

DNS欺诈、Web欺诈、电子邮件欺诈、源路由欺诈(通过指定路由,以假充身份与其他主机进行合法通讯或发送

假报文,使受侵犯主机呈现过失动作)、地址欺诈(包括假造源地址和假造中心站点)等。

嗅探

核算机 *** 的同享通讯道的,支撑每对通讯核算机独占通道的交换机/集线器仍然过于宝贵,同享意为着

核算机能够接收到发送给其他核算机的信息,捕获在 *** 中传输的数据信息就称为嗅探.

木马

全称为特洛伊木马(TrojanHorse),是根据希腊神话传说中一次战役而得名。麦尼劳斯派兵讨伐特洛伊国

王,他们假装打败,然后留下一个大木马,而木马里却藏着最强悍的勇士!毕竟等晚上时刻一到,木马里的勇

士就冲出来把敌人打败了。这就是后来的”木马计”,而黑客中的木马有点后门的意思,就是把预谋的功用隐

藏在揭穿的功用里,装点实在的试图。

肉鸡

现已被侵犯了,对其具有操控权的主机。

跳板

一个具有辅佐效果的机器,运用这个主机作为一个直接东西,来侵犯其他主机,一般和肉鸡连用。

弱口令

所谓弱口令也就是指暗码与用户名相同,暗码为空的用户名与暗码组合,也包括那些暗码强度不可,简略

被猜解的组合,一般专业知道不会犯这种过失。

权限

核算机用户关于文件及目录的树立,修改,删去以及关于某些效能的拜访,程序的施行,是以权限的办法

来严峻差异的.被赋予了相应的权限,就能够进行相应的操作,否则就不能够.

溢出

程序在处理我们提交给它的数据时,有的时分忘了检查数据的大小与合法性,那么这些数据或许会逾越属

于自己的地盘,掩盖到其它数据的盘.假设这些超长数据被精心的策划结构的话,或许会被黑客去施行任意指令

.打个比方来说,windows体系是一个人,会一杯一杯喝我们给它准备的水,其间有一个杯子太小了,我们倒入

了许多的水它就会溢出到其他杯子里去,而溢出到其他杯子里的东西我们事前能够设计好,而体系并不知道,

这认为这原本就是那个杯子里的东西,所以我们能够结束必定的任务.

端口

要 *** 上,知道一台电脑的ip地址,仅仅恰当于知道了它的居住地址,要和它进行通讯,我们还要知道它

开了哪些端口,比方说我们到一家医院,挂号要到1号窗口,划价要到2号窗口,取药要到3号窗口.那么与核算

机的通讯也是相同的,要上qq,你得登陆到腾讯服务器的8000端口,要阅读x档案的论坛,你得与其80端口进行

联络,要ftp登陆空间,传输文件,我们又得服务器的21端口联接了.能够说,端口就是一种数据的传输通道,

用于接收某些数据,然后传给相应的效能,而电脑将这些数据处理后,再将相应的回复通过端口传给对方.

ip地址

inter上的电脑有许多,为了让他们能够相互辨认,inter上的每一台主机都分配有一个仅有的32位地址,

inter上的电脑有许多,为了让他们能够相互辨认,inter上的每一台主机都分配有一个仅有的32位地址,

该地址称为ip地址,也称作网际地址,ip地址由4个数值部分组成,每个数值部分可取值0-255,各部分之间用

一个‘.‘分隔.

ARP

ARP

地址解析协议(AddressResolutionProtocol)

此协议将 *** 地址映射到硬件地址。

RARP

反向地址解析协议(ReverseAddressResolutionProtocol)

此协议将硬件地址映射到 *** 地址

UDP

用户数据报协议(UserDatagramProtocol)

这是供应给用户进程的无联接协议,用于传送数据而不施行正确性检查。

FTP

文件传输协议(FileTransferProtocol)

答运用户以文件操作的办法(文件的增、删、改、查、传送等)与另一主机相互通讯。

*** TP

简略邮件传送协议(SimpleMailTransferProtocol)

简略邮件传送协议(SimpleMailTransferProtocol)

*** TP协议为体系之间传送电子邮件。

TELNET

终端协议(TelTerminalProcotol)

答运用户以虚终端办法拜访长途主机

HTTP

超文本传输协议(HypertextTransferProcotol)

TFTP

简略文件传输协议(TrivialFileTransferProtocol)

Shell

Shell就是体系于用户的交换式界面。简略来说,就是体系与用户的一个沟通环境,我们往常用到的DOS就是一个Shell(Win2K或cmd.exe)。

Root

Unix里更高权限的用户,也就是超级处理员。

Admin

WindowsNT/2K/XP里更高权限的用户,也就是超级处理员。

Rootshell

通过一个溢出程序,在主机溢出一个具有Root权限的Shell。

Exploit

溢出程序。Exploit里一般包括一些Shellcode。

Shellcode

溢出侵犯要调用的函数,溢出后要一个交换式界面进行操作。所以说就有了Shellcode。

AccesControllist(ACL)

拜访操控列表。

AddressResolutionProtocol(ARP)

地址解析协议。

Administratoraccount

处理员帐号。

ARPANET

阿帕网(Inter的简称)。

accesstoken

拜访令牌。

adaptivespeedleveling

自适应速度等级调整。

algorithm

算法alias别号。

anlpasswd

一种与PASSWD+相似的署理暗码检查器。

applicatlons

运用程序异步传递办法。

accoutlockout

帐号关闭。

accoutpolicies

记帐战略。

accounts

帐号。

adapter

适配器。

上传缝隙

这个缝隙在DVBBS6.0时代被黑客们运用的最为猖狂,运用上传缝隙能够直接得到WEBSHELL,危害等级超级高,现在的侵犯中上传缝隙也是常见的缝隙。

怎样运用:在网站的地址栏中网址后加上/upfile.asp假设闪现“上传格式不正确[从头上传]”这样的字样就是有上传缝隙了,找个能够上传的东西直接能够得到WEBSHELL。

东西介绍:上传东西,老兵的上传东西、DOMAIN3.5,这两个软件都能够抵达上传的意图,用NC也能够提交。

WEBSHELL是什么:其实WEBSHELL并不什么通俗的东西,是个WEB的权限,能够处理WEB,修改主页内容等权限,可是并没有什么特别高的权限,(这个看处理员的设置了)一般修改别人主页大多都需求这个权限,触摸过WEB木马的朋友或许知道(比方老兵的站长辅佐就是WEB木马,海阳2006也是WEB木马)。我们上传缝隙毕竟传的就是这个东西,有时碰到权限设置欠好的服务器能够通过WEBSHELL得到更高权限。

暴库

这个缝隙现在很少见了,可是还有许多站点有这个缝隙能够运用,暴库就是提交字符得到数据库文件,得到了数据库文件我们就直接有了站点的前台或许后台的权限了。

暴库办法:比方一个站的地址为http://www.xxx.com/dispbbs.asp?boardID=7&ID=161,我门就能够把com/dispbbs中心的/换成%5c,假设有缝隙直接得到数据库的肯定途径,用寻雷什么的下载下来就能够了。还有种办法就是运用默许的数据库途径http://www.xxx.com/后边加上conn.asp。假设没有修改默许的数据库途径也能够得到数据库的途径(留心:这儿的/也要换成%5c)。

为什么换成%5c:由于在ASCII码里/等于%5c,有时碰到数据库姓名为/#abc.mdb的为什么下不了?这儿需求把#号换成%23就能够下载了,为什么我暴出的数据库文件是以。ASP结束

的?我该怎样办?这儿能够在下载时把.ASP换成.MDB这样就能够下载了假设还下载不了或许作了防下载。

注入缝隙

这个缝隙是现在运用最广泛,杀伤力也很大的缝隙,能够说微软的官方网站也存在着注入缝隙。注入缝隙是由于字符过滤不阻止所构成的,能够得到处理员的帐号暗码等相关资料。

怎样运用:我先介绍下怎样找缝隙比方这个网址http://www.xxx.com/dispbbs.asp?boardID=7&ID=161后边是以ID=数字办法结束的站我们能够手动在后边加上个and1=1看看

假设闪现正常页面再加上个and1=2来看看假设回来正常页面阐明没有缝隙假设回来过失页面阐明存在注入缝隙。假设加and1=1回来过失页面阐明也没有缝隙,知道了站点

有没有缝隙我门就能够运用了能够手艺来猜解也能够用东西现在东西比较多(NBSI、NDSI、啊D、DOMAIN等),都能够用来猜解帐号暗码,由于是菜鸟触摸,我仍是建议大家用东西,手艺比较烦琐。

旁注

我们侵犯某站时或许这个站安定的无懈可击,我们能够找下和这个站同一服务器的站点,然后在运用这个站点用提权,嗅探等办法来侵犯我们要侵犯的站点。打个形象的比方,比

如你和我一个楼,我家很安全,而你家呢,却缝隙百出,现在有个贼想侵犯我家,他对我家做了监督(也就是扫描),发现没有什么能够运用的东西,那么这个贼发现你家和我家

一个楼,你家很简略就进去了,他能够先进入你家,然后通过你家得到整个楼的钥匙(体系权限),这样就天然得到我的钥匙了,就能够进入我的家(网站)。

东西介绍:仍是名小子的DOMIAN3.5不错的东西,能够检测注入,能够旁注,还能够上传!

COOKIE欺诈

许多人不知道什么是COOKIE,COOKIE是你上网时由网站所为你发送的值记载了你的一些资料,比方IP,姓名什么的。

怎样欺诈呢?假设我们现在现已知道了XX站处理员的站号和MD5暗码了,可是破解不出来暗码(MD5是加密后的一个16位的暗码)。我们就能够用COOKIE欺诈来结束,把自己的ID修

改成处理员的,MD5暗码也修改成他的,有东西能够修改COOKIE这样就答到了COOKIE欺诈的意图,体系认为你就是处理员了。

防火墙体系。

IDS侵犯检测——现在一般有制品软件卖

时刻戳

“时刻戳”是个听起来有些玄乎但实践上恰当粗浅易懂的名词,我们检查体系中的文件特征,其间闪现的创建、修改、拜访时刻就是该文件的时刻戳。关于大大都一般用户而言,通过修改“时刻戳”或许仅仅为了便当处理文件等原因而装点文件操作记载。但关于运用数字时刻戳技能的用户就并非这么“简略”了,这儿的“时刻戳”(time-stamp)是一个经加密后构成的凭证文档,是数字签名技能的一种变种运用。在电子商务生意文件中,运用数字时刻戳效能(DTS:digita1timestampservice)能够对供应电子文件的日期和时刻信息进行安全保护,以防止被商业对手等有不良试图的人假造和串改的要害性内容。

MySQL数据库

我们在黑客文章中常会看到针对“MySQL数据库”的侵犯,但许多朋友却对其不大了解。“MySQL数据库”之所以运用规划如此广泛,是由于它是一款免费的翻开源代码的多用户、多线程的跨途径联络型数据库体系,也可称得上是现在作业速度最快的SQL言语数据库。“MySQL数据库”供应了面向C、C++、Java等编程言语的编程接口,尤其是它与PHP的组合更是黄金搭档。“MySQL数据库”选用的是客户机/服务器结构的办法,它由一个服务器照顾程序Mysqld和许多不同的客户程序和库组成。但若是配备不当,“MySQL数据库”就或许会遭到侵犯,例如若是设置本地用户具有对库文件读权限,那么侵犯者只需获取“MySQL数据库”的目录,将其拷贝本机数据目录下就能拜访然后盗取数据库内容。

MD5验证

MD5(全称是message-digestalgorithm5)的效果是让大容量信息在用数字签名软件签署私家密匙前被“紧缩”为一种保密的格式。它的典型运用是对一段信息(message)发作信息摘要(message-digest),以防止被篡改。粗浅地说MD5码就是个验证码,就像我们的个人身份证相同,每个人的都是不相同的。MD5码是每个文件的仅有校验码(MD5不差异大小写,但由于MD5码有128位之多,所以任意信息之间具有相同MD5码的或许性非常之低,一般被认为是不可能的),凭借此特性常被用于暗码的加密存储、数字签名及文件完整性验证等功用。通过MD5验证即可检查文件的正确性,例如能够校验出下载文件中是否被绑缚有其它第三方软件或木马、后门(若是校验效果不正确就阐明原文件已被人私行串改)。

ICMP协议

ICMP(全称是InterControlMessageProtocol,即Inter操控消息协议)用于在IP主机、路由器之间传递操控消息,包括 *** 通不通、主机是否可达、路由是否可用等 *** 本身的消息。例如,我们在检测 *** 通不通时常会运用Ping指令,Ping施行操作的进程就是ICMP协议作业的进程。“ICMP协议”关于 *** 安全有着极其重要的意义,其本身的特性抉择了它非常简略被用于侵犯 *** 上的路由器和主机。例如,早年轰动一时的海信主页被黑工作就是以ICMP侵犯为主的。由于操作体系规矩ICMP数据包更大标准不逾越64KB,因而假设向政策主机发送逾越64KB上限的数据包,该主机就会呈现内存分配过失,然后导致体系耗费许多的资源处理,疲于奔命,毕竟瘫痪、死机。

WAP侵犯

黑客们在 *** 上张狂凶狠之后,又将“触角”伸向了WAP(无线运用协议的英文简写),继而WAP成为了他们的又一个侵犯政策。“WAP侵犯”首要是指侵犯WAP服务器,使启用了WAP效能的手机无法接收正常信息。由于现在WAP无线 *** 的安全机制并非恰当严密,因而这一范畴将遭到越来越多黑客的“干涉”。现在,我们运用的手机绝大部分都已支撑WAP上网,而手机的WAP功用则需求专门的WAP服务器来支撑,若是黑客们发现了WAP服务器的安全缝隙,就能够编制出针对该WAP服务器的病毒,并对其进行侵犯,然后影响到WAP服务器的正常作业,使WAP手机无法接收到正常的 *** 信息。

相关文章

学好应用Striker等于你也就会应用了17个网络黑客专业技

Striker是一个让人抵触的信息内容和漏洞扫描器。只必须了解网站域名,就可以完成自动化技术信息收集和漏洞检测;针对初学者非常的合适! 作用 只应向Striker出示网站域名,它便会全...

AngryIPScanner是不是适用全部电脑操作系统?

什么是Angry IP Scanner? Angry IP Scanner是一个混合开发和一个开源系统互联网扫描机,建立迅速,便于应用。网络工程师一般 应用大中型和中小型企业,金融机构和政府部门。此...

挖洞经验 | 从Youtube的视频ID和频道ID中发现漏洞

大家好,今天分享这篇Writeup是关于Youtube的两个漏洞,确切来说,是Youtube Studio平台(https://studio.youtube.com/)漏洞。作者通过其中涉及的视频...

QualysGuard是不是适用全部电脑操作系统?

什么叫QualysGuard? QualysGuard根据出示重要的安全性智能化及其自动化技术全方位的监视,IT系统,合规和Web程序运行的维护,协助公司简单化安全性实际操作并减少合规管理成本费。...

大家第一季的网络黑客渗入基础教程

大家第一季的网络黑客渗入基础教程主要解读了端口扫描器,找寻端口号系统漏洞,并运用了2020年才出的CVE-2017-7269系统漏洞开展了一次实战演练检测。 大家第二季而言最时兴的We...

电脑漏洞_黑客是怎样找到电脑漏洞的

黑客是怎样找到电脑漏洞的:为了把损失降低到最低限度,我们一定要有安全观念,并掌握一定的安全防范措施,禁绝让黑客无任何机会可趁。下面我们就来研究一下那些黑客是如何找到你计算机中的安全漏洞的,只有了解...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!