黑客技术人员联系方式

如何收集一个公司的员工信息,猎头、商业竞对都比较关心。方式上其实有几种,一个是通过 *** 网站搜集简历,但国内网站如果要看简历的联系方式则需要收费,这个成本比较高,介绍几个简单 *** :https://www.hack56.com/images/i5n21ohtvhz>

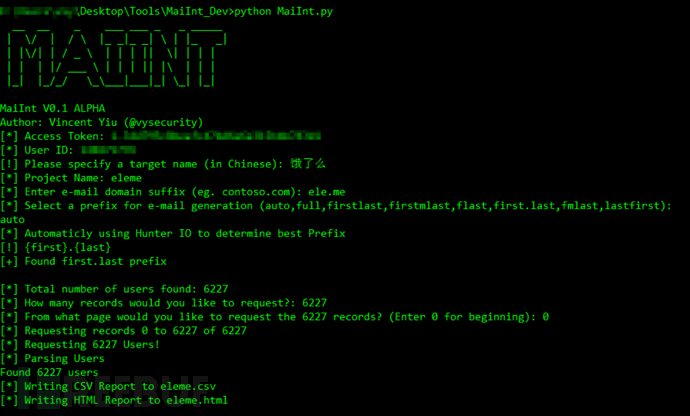

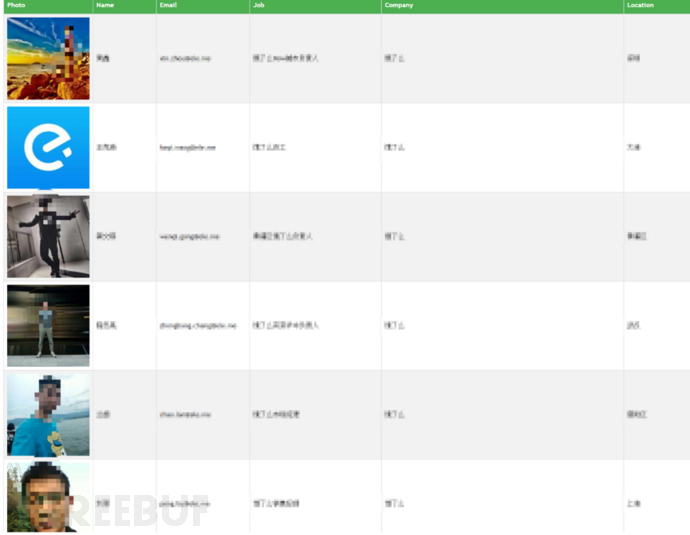

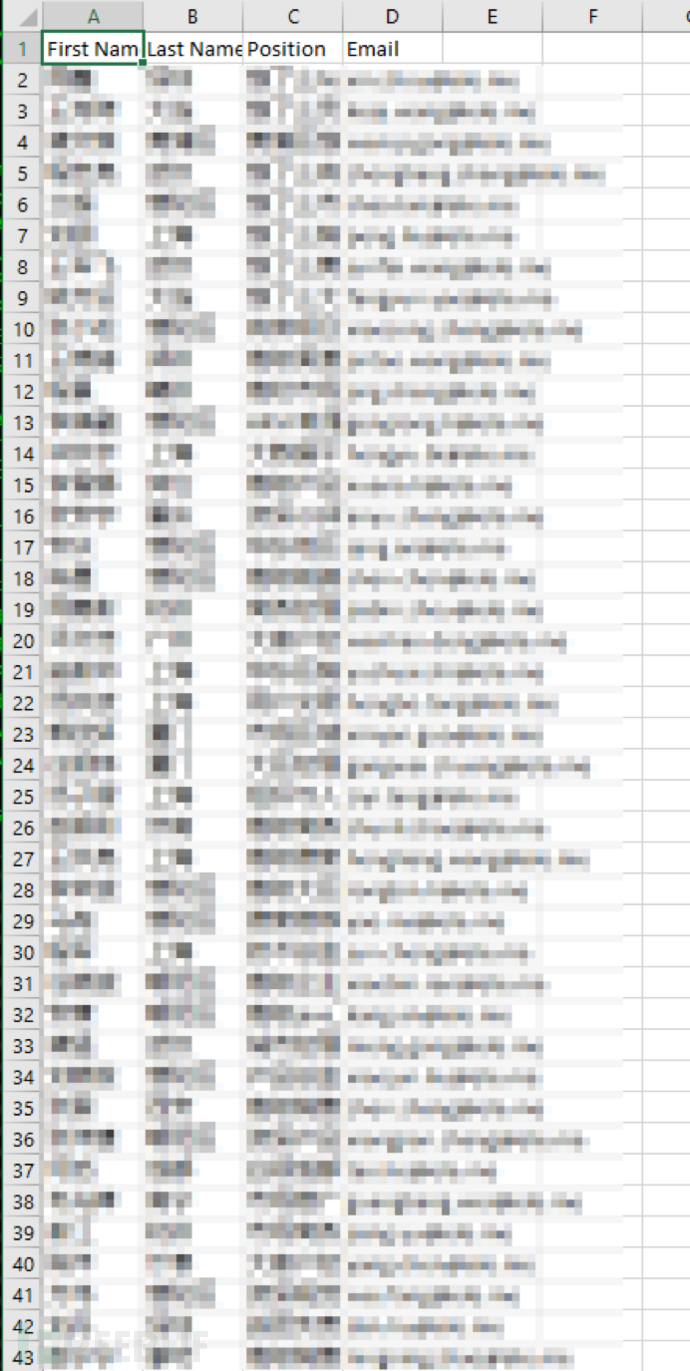

通过LinkedIn可以拿到邮箱,拿到邮箱以后当然可以有其他玩法,比如钓鱼、撞库之类。工具直接可在下载,可以针对某个特定域名,生成Excel,包括姓名,邮箱,职位,照片等信息。也可以只输入名字,定向搜索某人。https://www.hack56.com/images/i5n21ohtvhz>

工具目前还不够智能,开发者的目标是只需要输入公司名,收集抓取自动进行,并且发个邮件出来,BUT,目前还没达到这个水平。开发者还准备用自然语言处理发现角色和部门类型,实现关系可视化,当然这也还没实现。不过就目前这能力,基本足够用了。https://www.hack56.com/images/i5n21ohtvhz>

需要注册个linkedin账号并激活,这个账号能够关联三度关系,如果这个账户看不到相关人的话,建议和目标公司的一些关键人成为好友。另外需要一个Hunter.io API密钥,可以注册一个。https://www.hack56.com/images/i5n21ohtvhz>

这个比较简单,现成的工具可用,就不多说了。https://www.hack56.com/images/i5n21ohtvhz>

为了避免引起争议,就不说名字了。只看了IOS版本,注册需要手机号和验证码,然后可以搜索特定公司员工。用Burp观察了下,先搜索了饿了么,请求如下:https://www.hack56.com/images/i5n21ohtvhz>

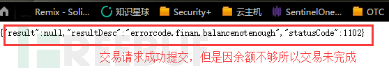

请求输出是 *** ON格式,不过超过25000条记录就会连接超时。https://www.hack56.com/images/i5n21ohtvhz>

POST请求如下所示:https://www.hack56.com/images/i5n21ohtvhz>

可以通过将参数移动到URL中将其更改为GET请求,例如在以下请求中:https://www.hack56.com/images/i5n21ohtvhz>

响应如下所示:https://www.hack56.com/images/i5n21ohtvhz>

然后就在github上搜到了一个工具是MaiInt,居然是外国人写的专门针对xx的,看来国外势力凯觎已久啊跑了下效果还不错。早知道先搜GitHub啊,白费功夫了都。https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

不用那么费事啦,Hunter.io也收集了大量的邮件地址信息,输入ele.me会看到以下内容,还带有每个来源网页,不过有很多看起来都是HR *** 姐。https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

专栏:飞哥安全观https://www.hack56.com/images/i5n21ohtvhz>

许多人都认为Linux是最安全的操作系统,因此在对Linux的安全问题上也放松了警惕。那么事实真的如此吗?其实安全从来都只是相对的,Linux也不例外。虽然它加载了强大的安全机制,但仍可能受到来自各方面带来的安全威胁。本文我们主要将讨论有关Linux架构的主要利用技术,以及相关的安全防御措施。https://www.hack56.com/images/i5n21ohtvhz>

PS:本文仅用于技术讨论与分享,严禁用于非法用途https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

操作系统的主要目的是用于管理计算机硬件及软件资源,并为计算机程序提供通用服务。Linux操作系统是由 Linus Torvalds于1991年开发的一个UNIX操作系统的克隆版本。不要混淆了Linux和Unix。它具有GNU通用公共许可证(GPL)的许可。Linux下为我们提供了强大的Shell系统用户界面,用于接收用户输入的命令并把它送入内核执行。一些比较知名的shell包括:Bourne again shell (Bash), C shell (csh), Korn shell (ksh)。你可以通过cat /etc/shells查看你当前的shell环境类型。https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

以下是一些非常常用的linux命令:https://www.hack56.com/images/i5n21ohtvhz>

ls:列出文件和目录https://www.hack56.com/images/i5n21ohtvhz>

find:查找文件https://www.hack56.com/images/i5n21ohtvhz>

cd:切换路径https://www.hack56.com/images/i5n21ohtvhz>

cp:复制https://www.hack56.com/images/i5n21ohtvhz>

mv:移动https://www.hack56.com/images/i5n21ohtvhz>

mkdir:创建一个目录https://www.hack56.com/images/i5n21ohtvhz>

rmdir:删除目录https://www.hack56.com/images/i5n21ohtvhz>

rm:删除文件https://www.hack56.com/images/i5n21ohtvhz>

想要了解有关命令的更多细节信息,只需键入man命令即可。https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

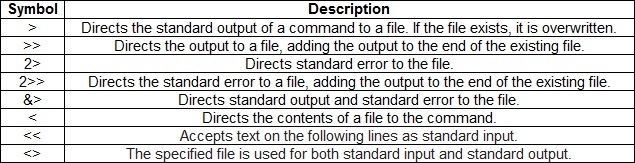

当你与Linux环境进行交互时,它将为你提供输入/输出重定向功能以简化你的体验。关于输入输出流的操作, 有以下三种流你可以使用:https://www.hack56.com/images/i5n21ohtvhz>

标准输入流 (stdin)https://www.hack56.com/images/i5n21ohtvhz>

标准输出流 (stdout)https://www.hack56.com/images/i5n21ohtvhz>

标准错误输出 (stderr)https://www.hack56.com/images/i5n21ohtvhz>

这三个主要流的图示如下:https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

另一个功能是重定向。它主要用于对流的重定向。执行文本重定向,你可以使用以下符号:https://www.hack56.com/images/i5n21ohtvhz>

“>”:覆盖文件。https://www.hack56.com/images/i5n21ohtvhz>

“>>”:将输入添加到文件中。https://www.hack56.com/images/i5n21ohtvhz>

以下是一些重定向符号及其用途列表:https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

在Linux中,一切都可以看做文件,包括所有允许/禁止读写执行权限的目录和设备。Linux的分层设计如下:https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

/root:系统管理员的主目录https://www.hack56.com/images/i5n21ohtvhz>

/home:包含所有用户的个人文件https://www.hack56.com/images/i5n21ohtvhz>

/bin:包含所有二进制文件(可执行文件)https://www.hack56.com/images/i5n21ohtvhz>

/ *** in:超级管理命令,这里存放的是系统管理员使用的管理程序https://www.hack56.com/images/i5n21ohtvhz>

/lib:包含所需的库文件https://www.hack56.com/images/i5n21ohtvhz>

/usr:包含普通用户使用的二进制文件https://www.hack56.com/images/i5n21ohtvhz>

/opt:包含可选的附加应用程序https://www.hack56.com/images/i5n21ohtvhz>

/etc:包含程序所需的所有配置文件https://www.hack56.com/images/i5n21ohtvhz>

/dev:包含设备文件https://www.hack56.com/images/i5n21ohtvhz>

/media:包含临时可移动设备的文件https://www.hack56.com/images/i5n21ohtvhz>

/mnt:包含文件系统的挂载点https://www.hack56.com/images/i5n21ohtvhz>

/boot:包含引导加载程序文件https://www.hack56.com/images/i5n21ohtvhz>

/tmp:包含临时文件https://www.hack56.com/images/i5n21ohtvhz>

/var:包含变量文件,如日志文件https://www.hack56.com/images/i5n21ohtvhz>

/proc:包含有关系统进程的信息https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

用户和组在Linux中至关重要,同时它提供多任务和多用户功能。管理用户和组,你可以使用以下linux命令:https://www.hack56.com/images/i5n21ohtvhz>

Useradd:添加新用户https://www.hack56.com/images/i5n21ohtvhz>

Passwd:更改用户密码https://www.hack56.com/images/i5n21ohtvhz>

Userdel:删除用户,你可以添加“-r”选项删除用户的文件https://www.hack56.com/images/i5n21ohtvhz>

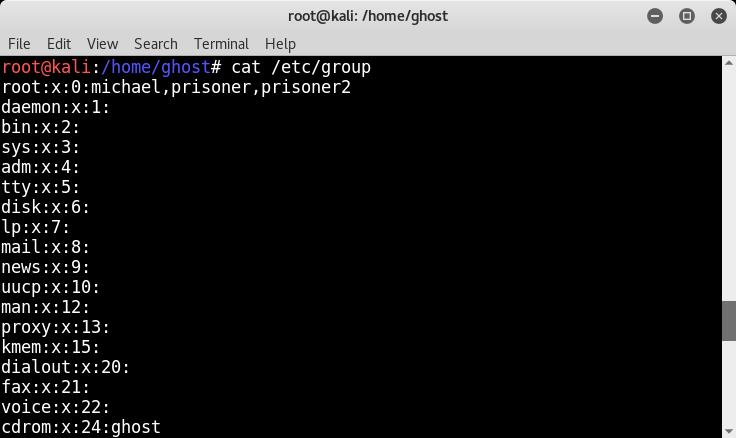

查看用户组文件:cat /etc/grouphttps://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

创建一个组:https://www.hack56.com/images/i5n21ohtvhz>

newgrp https://www.hack56.com/images/i5n21ohtvhz>

在Linux中用户和组的权限主要包括:https://www.hack56.com/images/i5n21ohtvhz>

读,以字母r表示https://www.hack56.com/images/i5n21ohtvhz>

写,以字母w表示https://www.hack56.com/images/i5n21ohtvhz>

执行,以字母x表示https://www.hack56.com/images/i5n21ohtvhz>

要查看文件的权限,除了-l选项外,还可以使用ls命令:https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

要更改文件权限,可以使用chmod命令,格式如下:https://www.hack56.com/images/i5n21ohtvhz>

chmod https://www.hack56.com/images/i5n21ohtvhz>

或者你也可以使用八进制表示来代替字母https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

chown用于更改文件的所有者。https://www.hack56.com/images/i5n21ohtvhz>

chroot改变程序执行时所参考的根目录位置。https://www.hack56.com/images/i5n21ohtvhz>

自动化和任务调度是系统管理中非常重要的方面,尤其是在使用Linux时。自动化任务使系统管理员的工作变得更加轻松。Linux为我们提供了很好的任务调度功能,以在特定的时间运行命令或脚本,我们称之为Cron。调度 任务创建格式如下:https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

要检查Crontab(包含有关cronjobs信息的文件),只需键入cat /etc/crontab即可https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

以上我们对Linux系统环境和命令已经有了一个初步的了解。下面,我们把目光转向有关Linux所面临的安全威胁上。攻击者的攻击媒介多种多样,通常攻击向量可以分为以下三种主要类型:https://www.hack56.com/images/i5n21ohtvhz>

*** 威胁https://www.hack56.com/images/i5n21ohtvhz>

主机威胁https://www.hack56.com/images/i5n21ohtvhz>

应用威胁https://www.hack56.com/images/i5n21ohtvhz>

我们将在后半部分详细讨论有关针对Linux的安全威胁。在开始攻击Linux之前,枚举是必不可少的工作阶段。https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

我们可以使用Nmap来帮助我们检测,当前主机是否在Linux上运行。只需输入nmap – O 即可。https://www.hack56.com/images/i5n21ohtvhz>

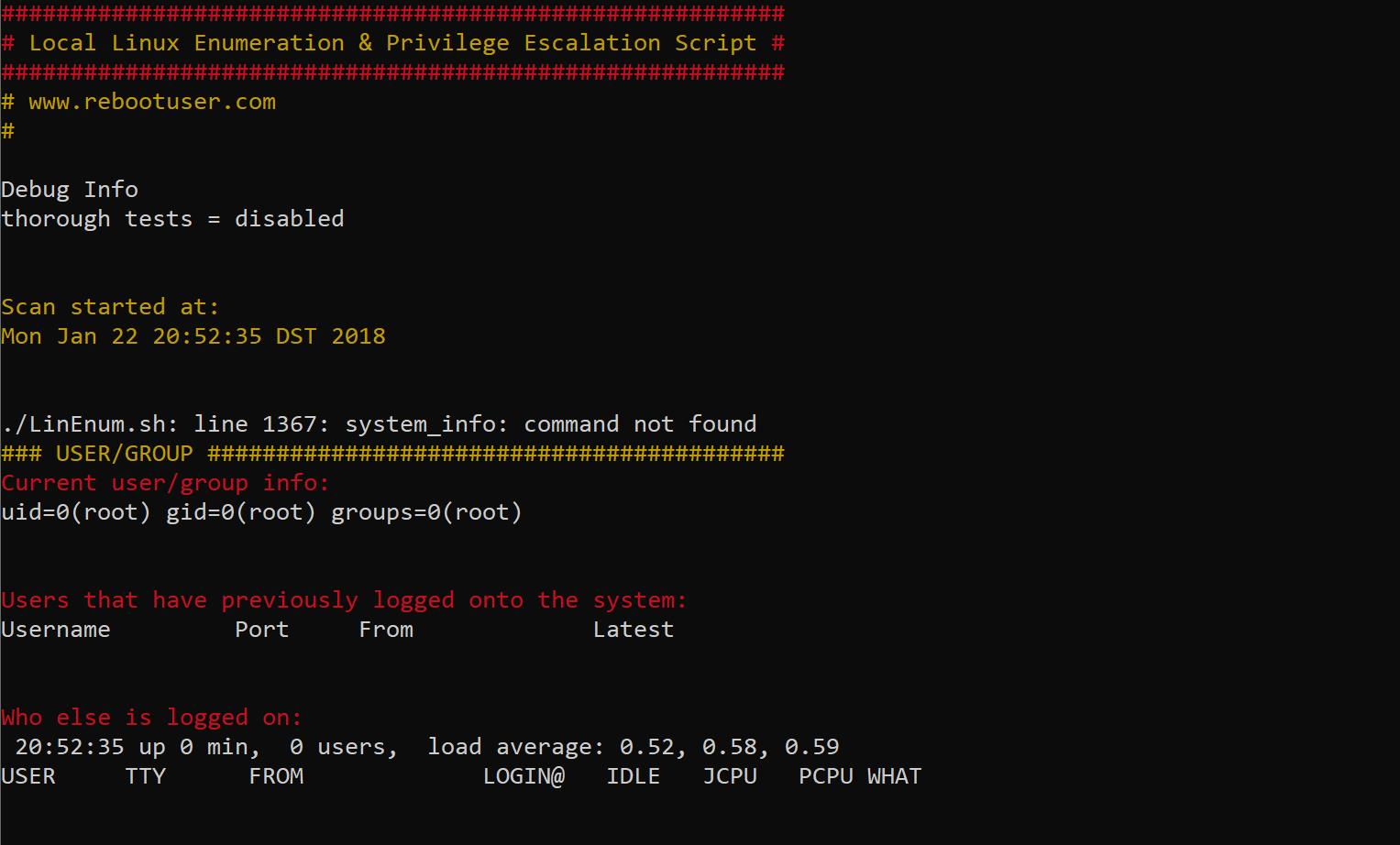

有许多开源工具可以帮助我们枚举Linux机器。推荐大家使用LinEnum,在我看来这是更好用的工具之一。https://www.hack56.com/images/i5n21ohtvhz>

你可以在这里进行下载:https://www.hack56.com/images/i5n21ohtvhz>

使用: -k keyword -r report -e /tmp/ -thttps://www.hack56.com/images/i5n21ohtvhz>

选项:https://www.hack56.com/images/i5n21ohtvhz>

-k 输入关键字https://www.hack56.com/images/i5n21ohtvhz>

-e 输入导出位置https://www.hack56.com/images/i5n21ohtvhz>

-t 包括彻底(冗长)测试https://www.hack56.com/images/i5n21ohtvhz>

-r 输入报告名称https://www.hack56.com/images/i5n21ohtvhz>

-h 显示帮助文本https://www.hack56.com/images/i5n21ohtvhz>

不带参数运行=有限扫描/没有输出文件https://www.hack56.com/images/i5n21ohtvhz>

-e 要求用户输入输出位置,例如/tmp/export。如果不存在该目录文件,则会自动为你创建。https://www.hack56.com/images/i5n21ohtvhz>

-r 要求用户输入报告名称。报告(.txt文件)将保存到当前工作目录。https://www.hack56.com/images/i5n21ohtvhz>

-t 执行彻底(慢速)测试。如果不加该参数,则会执行默认的“快速”扫描。https://www.hack56.com/images/i5n21ohtvhz>

-k 可选,支持用户在大量文件中搜索单个关键字。https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

LinEnum可帮助你查找有关Linux主机的信息,包括:https://www.hack56.com/images/i5n21ohtvhz>

主机名https://www.hack56.com/images/i5n21ohtvhz>

*** 详情https://www.hack56.com/images/i5n21ohtvhz>

当前IPhttps://www.hack56.com/images/i5n21ohtvhz>

默认路由详情https://www.hack56.com/images/i5n21ohtvhz>

DNS服务器信息https://www.hack56.com/images/i5n21ohtvhz>

当前用户详细信息https://www.hack56.com/images/i5n21ohtvhz>

最后登录用户https://www.hack56.com/images/i5n21ohtvhz>

显示用户登录主机https://www.hack56.com/images/i5n21ohtvhz>

列出所有用户,包括uid/gid信息https://www.hack56.com/images/i5n21ohtvhz>

列出root帐户https://www.hack56.com/images/i5n21ohtvhz>

提取密码策略和哈希存储方式信息https://www.hack56.com/images/i5n21ohtvhz>

检查umask值https://www.hack56.com/images/i5n21ohtvhz>

检查/etc/passwd中是否存储密码哈希值https://www.hack56.com/images/i5n21ohtvhz>

提取“默认”uid的完整详细信息,例如0,1000,1001等https://www.hack56.com/images/i5n21ohtvhz>

尝试读取受限制的文件,即/etc/shadowhttps://www.hack56.com/images/i5n21ohtvhz>

列出当前用户的历史文件(如bash_history,.nano_history等)https://www.hack56.com/images/i5n21ohtvhz>

基本的SSH检查https://www.hack56.com/images/i5n21ohtvhz>

根据定义:“提权主要是利用编程错误或设计缺陷,来授予攻击者特殊权限以访问 *** 及其相关数据和应用程序等。”(摘自techtarget.com)。https://www.hack56.com/images/i5n21ohtvhz>

提权可分为垂直和水平两种;平行提权,即权限类型不变,权限ID改变。垂直提权,即权限ID不变,权限类型改变。野外使用的提权技术种类繁多其中包括:https://www.hack56.com/images/i5n21ohtvhz>

Linux Services Exploitations:通过查找linux服务或配置中的错误来提权。https://www.hack56.com/images/i5n21ohtvhz>

通配符:通配符可用于注入任意命令。https://www.hack56.com/images/i5n21ohtvhz>

具体可以参考,之前发布的一篇有关利用通配符进行Linux本地提权的文章。https://www.hack56.com/images/i5n21ohtvhz>

在这种技术中,攻击者使用需要root权限的合法工具(如nmap)在系统上运行恶意命令https://www.hack56.com/images/i5n21ohtvhz>

这种利用的危害极大。一旦攻击者成功利用linux内核,他们将能够完全控制系统。https://www.hack56.com/images/i5n21ohtvhz>

检查系统是否存在权限提升漏洞,可以使用 “Linux privilege checker”。下载地址:https://github.com/sleventyeleven/linuxprivchecker/blob/master/linuxprivchecker.pyhttps://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

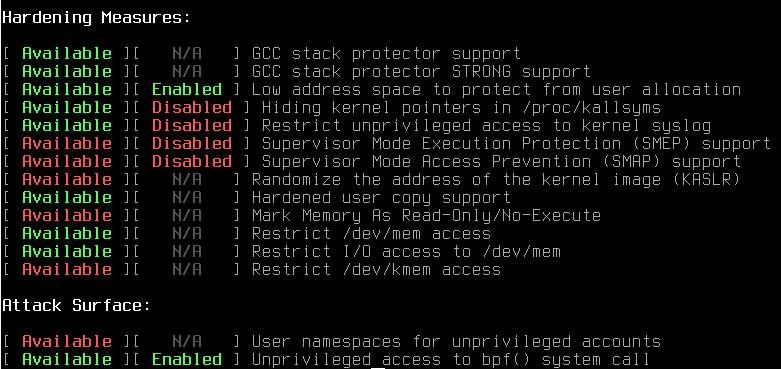

Linux Exploit Suggester是一款由PenturaLabs开发的,可根据操作系统版本号自动查找相应提权脚本的工具。其主要功能包括:https://www.hack56.com/images/i5n21ohtvhz>

“Remote” 模式 (–kernel 或 –uname 开关)https://www.hack56.com/images/i5n21ohtvhz>

“Direct” 模式 (默认)https://www.hack56.com/images/i5n21ohtvhz>

“CVE list” 模式 (–cvelist-file 开关)https://www.hack56.com/images/i5n21ohtvhz>

“Check security” 模式 (–checksec 开关)https://www.hack56.com/images/i5n21ohtvhz>

使用:https://www.hack56.com/images/i5n21ohtvhz>

下载地址:https://www.hack56.com/images/i5n21ohtvhz>

甚至它还为我们提供了加固措施:https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

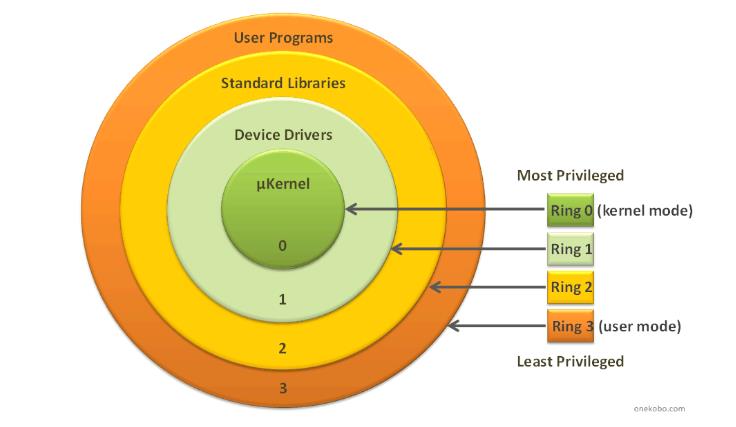

如今的操作系统大都基于“环保护模型”(ring protection mode)。该模型通常分为4层,编号从0到3,如下图所示:https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

Linux操作系统也基于相同的机制,但只有2层:User Land 和 Kernel Land。内存管理(Memorymanagement)是linux内核提供的最强大的功能之一。https://www.hack56.com/images/i5n21ohtvhz>

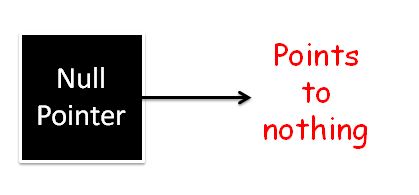

1.空指针引用https://www.hack56.com/images/i5n21ohtvhz>

NULL指针错误会引发空指针NullPointerException异常。换句话说,就是编程对象引用了值为NULL的地址。https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

2.任意内核读/写https://www.hack56.com/images/i5n21ohtvhz>

该攻击主要是通过将数据传递到Linux内核实现的。https://www.hack56.com/images/i5n21ohtvhz>

3.内存损坏漏洞https://www.hack56.com/images/i5n21ohtvhz>

为方便内部的处理,内存被划分为了4096字节的内存块,并被命名为page。12个更低有效位是偏移量;其余的是页码。在最新的x86架构中,Linux内核将虚拟空间(通常为4GB)当中的3GB给了UserLand,另外1GB用于kernel land。此操作称为分段。该操作称之为分段。https://www.hack56.com/images/i5n21ohtvhz>

内核使用页码来表示物理和虚拟之间的对应关系地址。为了管理不同的内存区域,这里使用了虚拟内存区域(VMA):https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

A-内核栈漏洞:https://www.hack56.com/images/i5n21ohtvhz>

堆栈是一个特殊的内存空间。这个内存空间会自动增长。而攻击者也正是利用了这一点,一旦函数调用过多,就会致使调用堆栈无法容纳这些调用的返回地址,导致数据越界,覆盖老的堆栈数据产生栈溢出漏洞。https://www.hack56.com/images/i5n21ohtvhz>

B-内核堆漏洞:https://www.hack56.com/images/i5n21ohtvhz>

堆用于动态内存分配。内核堆利用是非常危险的,因为在多数情况下,攻击者往往不需要准备任何的Linux模块调试环境,即可实现堆利用。https://www.hack56.com/images/i5n21ohtvhz>

Race Condition(竞争条件)https://www.hack56.com/images/i5n21ohtvhz>

由于两个或者多个进程竞争使用不能被同时访问的资源,使得这些进程有可能因为时间上推进的先后原因而出现问题,这就叫做竞争条件(Race Condition)。为了避免这个问题,linux实现了我们所谓的Mutex(互斥对象)。https://www.hack56.com/images/i5n21ohtvhz>

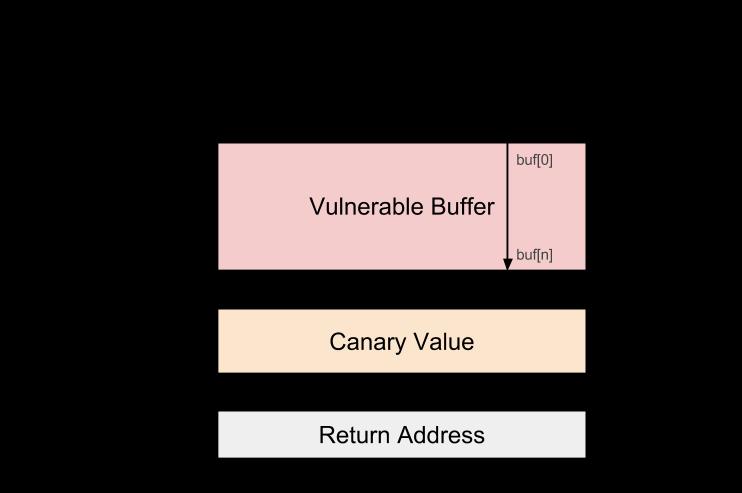

缓冲区溢出防御技术https://www.hack56.com/images/i5n21ohtvhz>

这里有许多已实现技术,可以帮助你抵御缓冲区溢出攻击,例如:https://www.hack56.com/images/i5n21ohtvhz>

地址空间布局随机化: Address space layout randomization (ASLR),是参与保护缓冲区溢出问题的一个计算机安全技术。是为了防止攻击者在内存中能够可靠地对跳转到特定利用函数。ASLR包括随机排列程序的关键数据区域的位置,包括可执行的部分、堆、栈及共享库的位置。https://www.hack56.com/images/i5n21ohtvhz>

stack canary防护技术主要用于防止stack overflow(堆栈溢出)。如果能在运行时检测出stack overflow破坏,就有可能对函数栈进行保护。目前的堆栈保护实现大多使用基于 “Canaries” 的探测技术来完成对这种破坏的检测。https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

不可执行堆栈(NX)是一种虚拟内存保护机制,通过限制特定内存和实现NX位来阻止shell代码注入在堆栈上执行。https://www.hack56.com/images/i5n21ohtvhz>

返回导向编程(ROP)是一种高级的内存攻击技术,简单的来说它的特点就是通过控制返回指针来使程序导向新的控制流,利用场景包括使用ROP来绕过DEP、ASLR这样的防御机制。https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

以下是我对你的一些Linux安全加固建议:https://www.hack56.com/images/i5n21ohtvhz>

定期更新Linux内核和应用程序。https://www.hack56.com/images/i5n21ohtvhz>

避免使用像FTP和telnet这类的不安全服务,建议使用SFTP和OpenSSH。https://www.hack56.com/images/i5n21ohtvhz>

仅使用必要的应用和服务,更大化的减小攻击面。https://www.hack56.com/images/i5n21ohtvhz>

如果条件允许,建议使用SELinux。https://www.hack56.com/images/i5n21ohtvhz>

使用强密码策略。https://www.hack56.com/images/i5n21ohtvhz>

关注faillog记录。https://www.hack56.com/images/i5n21ohtvhz>

强化/etc/sysctl.conf配置。https://www.hack56.com/images/i5n21ohtvhz>

使用身份验证服务器。https://www.hack56.com/images/i5n21ohtvhz>

本文主要向大家概述了一些基础的有关Linux系统命令和术语,并深入探讨了Linux安全方面的问题以及利用与防御技术。希望通过本文的学习,能让你对Linux有一个更加深入的了解。https://www.hack56.com/images/i5n21ohtvhz>

1.高级基础设施渗透测试 – Packt Publishing:Chiheb chebbihttps://www.hack56.com/images/i5n21ohtvhz>

2.Linux用户和组:https://www.hack56.com/images/i5n21ohtvhz>

3.使用Crontab在Linux上创建调度任务:https://www.hack56.com/images/i5n21ohtvhz>

4.LinEnum: https://www.hack56.com/images/i5n21ohtvhz>

区块链的安全需求越来越多,下面就将这些需求一一拆分,看看区块链安全需求到底是个什么样子。https://www.hack56.com/images/i5n21ohtvhz>

目前针对安全服务行业的区块链安全需求,更多的是基于其上层应用(红色箭头指向)比如数字货币交易平台、移动数字货币钱包、DAPP等https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

在实际测试中也是按照这几类进行的划分,下面我会针对这几类常见的区块链应用说明其使用过程中存在的风险,如何避免风险,以及一些实际操作过程中的案例。https://www.hack56.com/images/i5n21ohtvhz>

数字货币交易所,常见火币,OKcoin,币安,都是我们这些韭菜挣(pei)钱(guang)的好去处。对于这类平台就按照平时对Web站点的渗透思路进行挖掘就行,但是有一点千万记住,别上来就扫描器,Sqlmap,御剑什么的,否则今天的活也就别干了。根据测试经验,这种费力不讨好的活就放在最后,上来可以先选择逻辑进行测试,因为数字货币平台的逻辑来来 *** 就那么几样:注册、登录、地址管理(充币、提币、交易)、委托交易查询、买入卖出(法币、币币、杠杆和期货)、账号安全(密码修改、谷歌验证、手机和邮箱验证)、买家身份实名认证、场外交易时使用的支付宝、微信和银行卡的地址和二维码等、以及多平台快速交易使用的API接口管理等。https://www.hack56.com/images/i5n21ohtvhz>

从功能上其实并不复杂,功能与功能之间的业务关联性也是显而易见:https://www.hack56.com/images/i5n21ohtvhz>

注册->实名认证->手机/邮箱/谷歌验证码->法币交易获取代币->币币交易/杠杆交易->提币到其他地址https://www.hack56.com/images/i5n21ohtvhz>

这里给出两个案例https://www.hack56.com/images/i5n21ohtvhz>

在微信账号,支付宝账号处可插入恶意脚本,恶意脚本随交易广告下发https://www.hack56.com/images/i5n21ohtvhz>

当用户与恶意广告用户进行交易时,需要显示账户信息,此时触发该XSShttps://www.hack56.com/images/i5n21ohtvhz>

当用户与恶意广告用户进行交易时,需要显示账户信息,此时触发该XSShttps://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

此处的XSS影响比较大,可以get到其他与攻击者进行交易的身份认证信息。https://www.hack56.com/images/i5n21ohtvhz>

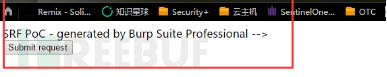

进入某币交易模块,设置交易措施为每次交易不输入密码https://www.hack56.com/images/i5n21ohtvhz>

构造CSRF表单并生成伪造交易请求的表单,因挂单交易是自动确认,所以存在极大风险,易被恶意攻击进行交易操作。https://www.hack56.com/images/i5n21ohtvhz>

构造CSRF表单并生成伪造交易请求的表单,因挂单交易是自动确认,所以存在极大风险,易被恶意攻击进行交易操作。https://www.hack56.com/images/i5n21ohtvhz>

当用户访问并点击时,表单内容提交给交易网站,买入卖出操作成功https://www.hack56.com/images/i5n21ohtvhz>

当用户访问并点击时,表单内容提交给交易网站,买入卖出操作成功https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

钱包从早期的PC端全节点钱包(体积大又不能携带)到现在到小而轻的移动钱包(就是APP了),将个人数字资产的管理做到更快截和方便。如图,移动钱包可以用于资产的查看,转账,地址管理等不需要全节点参于的功能。https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

重点关注以下四个方面:https://www.hack56.com/images/i5n21ohtvhz>

私钥生成与存储的安全https://www.hack56.com/images/i5n21ohtvhz>

助记词生成与存储的安全https://www.hack56.com/images/i5n21ohtvhz>

Keystore生成与存储的安全https://www.hack56.com/images/i5n21ohtvhz>

和钱包口令生成与存储的安全https://www.hack56.com/images/i5n21ohtvhz>

针对四个方面,可以总结出多个渗透维度https://www.hack56.com/images/i5n21ohtvhz>

密钥保存维度:私钥是否明文存储本地,keystore是否明文存储本地、助记词是否明文存储本地https://www.hack56.com/images/i5n21ohtvhz>

钱包备份:私钥导出过程安全(检查私钥导出过程是否阻止屏幕劫持,是否保存在日志当中或临时文件当中)https://www.hack56.com/images/i5n21ohtvhz>

keystore 导出过程安全:检查keystore导出过程是否阻止屏幕劫持,是否保存在日志当中或临时文件当中)https://www.hack56.com/images/i5n21ohtvhz>

转账过程:转账数据的机密性和完整性https://www.hack56.com/images/i5n21ohtvhz>

DAPP-分布式应用:基于不同的底层区块链开发平台和共识机制。现在绝大多数都是在以太坊(Ethereum),比如各种加密游戏,分布式宠物 ,百度的莱茨狗,网易 的网易星球,360的区块猫 ,小米的区块链游戏加密兔等等。https://www.hack56.com/images/i5n21ohtvhz>

这里给出一个区块链养猫例子。https://www.hack56.com/images/i5n21ohtvhz>

全美最火的区块链宠物,价格也不贵,0.0019 ETH 大概6块左右https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

这个DAPP与传统的Web或者页游更大的区别就是其去中心化的结构,除了浏览器和服务器外,所有的交换操作都写入到了以太坊中的多个智能合约当中,对操作过程和结果进行安全的记录。https://www.hack56.com/images/i5n21ohtvhz>

对这类DAPP进行渗透的时候需要考虑到整个DAPP的身份认证机制是基于密码学中的 公钥认证机制(私钥签名,公钥验签),那么后端服务器是否能够正确的安全的验证签名后的信息就是很关键的点,比如下图中的请求(这是一个DAPP和以太坊地址绑定的过程),sign是对以太坊地址的签名,服务器处理请求时如果未对请求中的sign进行安全校验,那么M ITM手段可以伪造以太坊地址进行恶意绑定,同时如果未对溢出进行防御,比如 AAAA*10000… 也会发生拒绝服务的问题。https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

另一个问题是,以太坊modifiers(修改器)特性导致的特权函数的恶意调用。在以太坊应用中modifiers会被用作定义某些只能被特定地址(特权地址)调用的函数。在调用函数之前需要对请求的私钥进行验签,此处就会存在一个风险,服务器如果能保证这些私钥不丢失,一旦特定地址的私钥丢失,那么特权函数就会被恶意调用造成无法估计的后果。https://www.hack56.com/images/i5n21ohtvhz>

智能合约(Smart contract):以信息化方式传播、验证或执行合同的计算机协议。在没有第三方的情况下进行可信交易,这些交易可追踪且不可逆转https://www.hack56.com/images/i5n21ohtvhz>

现在做智能合约审计的公司有,慢雾科技,降维科技和知道创宇等。但从审计方向上讲大方向上是对合约中危险函数的使用,加密的生成和数据传递等方面进行安全审计。https://www.hack56.com/images/i5n21ohtvhz>

下面给出一些智能合约审计过程常关注的问题https://www.hack56.com/images/i5n21ohtvhz>

图:https://www.hack56.com/images/i5n21ohtvhz>

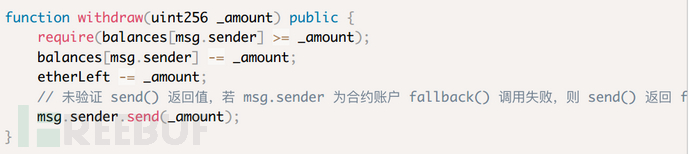

当使用call.value()()处理转币时,会将剩余的 Gas 全部给予外部调用(fallback 函数)智能合约的fallback函数内递归withdrawBalance()便可以转走更多的币。攻击者可以部署一个包含恶意递归调用的合约将公共钱包合约里的 Ether 全部提出。https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

修复:使用send() 和 transfer() 转币,只会传递2300Gas供调用,防止重入攻击。https://www.hack56.com/images/i5n21ohtvhz>

风险:https://www.hack56.com/images/i5n21ohtvhz>

合约 A 以 call 方式调用外部合约 B 的 func() 函数,在外部合约 B 上下文执行完 func() 后继续返回 A 合约上下文继续执行;A 以 delegatecall 方式调用时,相当于将外部合约 B 的 func()代码复制过来(其函数中涉及的变量或函数都需要存在)在 A 上下文空间中执行。当合约币中存在恶意代码,直接对合约A的运行逻辑造成危害。https://www.hack56.com/images/i5n21ohtvhz>

修复:https://www.hack56.com/images/i5n21ohtvhz>

每一个外部调用都会有潜在的安全威胁,尽可能的从你的智能合约内移除外部调用。如果你没法完全移除外部调用,另一个简单的 *** 来阻止这个攻击是确保你在完成你所有内部工作之前不要进行外部调。https://www.hack56.com/images/i5n21ohtvhz>

风险:https://www.hack56.com/images/i5n21ohtvhz>

使用send() 函数进行转账时,因为没有验证 send() 返回值,如果msg.sender 为调用失败,则send() 返回 false。未验证false并进行回滚,最终导致账户余额减少了,钱却没有拿到。https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

修复:https://www.hack56.com/images/i5n21ohtvhz>

使用transfer() 进行安全的转币操作,当发送失败时会自动回滚状态,该函数调用没有返回值。https://www.hack56.com/images/i5n21ohtvhz>

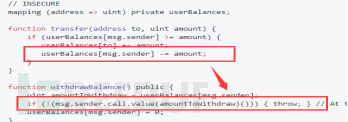

风险:https://www.hack56.com/images/i5n21ohtvhz>

使用withrawBalance函数时调用transfer(),此时,withdrawBalance没有执行到userBalances[msg.sender]=0;(余额清0)那么余额就没有被清零,能够继续调transfer()重复转走代币。攻击者利用该漏洞进行恶意提币和转账。https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

修复:https://www.hack56.com/images/i5n21ohtvhz>

先减少发送人的余额再进行价值转移;另外一个解决 *** 就是用互斥锁,从而一起缓解各种竞争条件。https://www.hack56.com/images/i5n21ohtvhz>

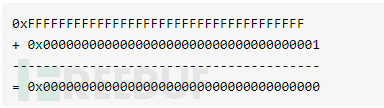

向上溢出:https://www.hack56.com/images/i5n21ohtvhz>

如果任何用户都有权利更改uint的值,让其大于更大值(2^256),因为溢出而被设置为0https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

向下溢出:https://www.hack56.com/images/i5n21ohtvhz>

如果一个uint别改变后小于0,那么将会导致它下溢并且被设置成为更大值(2^256)https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

修复:https://www.hack56.com/images/i5n21ohtvhz>

使用SafeMath的安全 *** ,进行数值的安全处理。https://www.hack56.com/images/i5n21ohtvhz>

风险:https://www.hack56.com/images/i5n21ohtvhz>

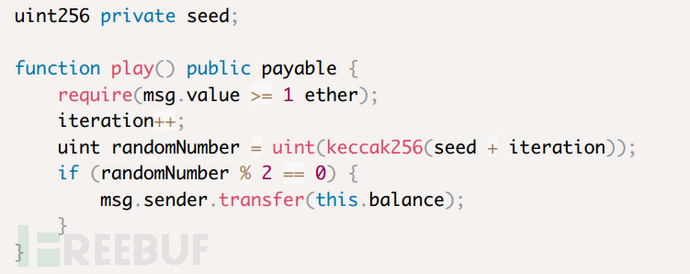

合约中的存储数据都能在链上查询分析得到。如果合约代码没有严格考虑到链上数据公开的问题去使用随机数,可能会被攻击者恶意利用来进行“作弊” 。如果seed的使用不够随机,那么产生的随机数值就可预测。https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

修复:https://www.hack56.com/images/i5n21ohtvhz>

所提币、钱包转账,所以除了在编写合约的时候需要严格验证输入数据的正确性,而且在 Off-Chain 的业务功能上也要对用户所输入的地址格式进行验证,防止短地址攻击的发生。https://www.hack56.com/images/i5n21ohtvhz>

风险:https://www.hack56.com/images/i5n21ohtvhz>

EVM将会为不满足ERC20的代币交易地址补上尾部的零,导致转账扣除的地址处理时发生变化。攻击者通过这种方式从其他地址进行恶意扣币。https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

修复:https://www.hack56.com/images/i5n21ohtvhz>

所提币、钱包转账,所以除了在编写合约的时候需要严格验证输入数据的正确性,而且在 Off-Chain 的业务功能上也要对用户所输入的地址格式进行验证,防止短地址攻击的发生。https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

面谈开发者->评审.sol文件->编译->分析代码流->运行oyente->运行Manticore->运行MAIAN->手工复审https://www.hack56.com/images/i5n21ohtvhz>

区块链为什么有那么大的魔力,在于它的底层原理,在于它的源头,那个技术背书-密码学https://www.hack56.com/images/i5n21ohtvhz>

区块链中的哪些地方用到了密码学:https://www.hack56.com/images/i5n21ohtvhz>

1.哈希算法 比特币系统中使用的两个哈希函数分别是:SHA-256,主要用于完成PoW(工作量证明)计算;RIPEMD160,主要用于生成比特币地址;https://www.hack56.com/images/i5n21ohtvhz>

2.Merkle哈希树基于哈希值的二叉树或多叉树,在计算机领域,Merkle树大多用来进行完整性验证处理,在分布式环境下,其进行完整性验证能大量减少数据传输和计算的复杂程度;https://www.hack56.com/images/i5n21ohtvhz>

3.椭圆曲线算法 比特币中使用基于secp256k1椭圆曲线数学的公钥密码学算法进行签名与验证签名,一方面可以保证用户的账户不被冒名顶替,另一方面保证用户不能否认其所签名的交易。用私钥对交易信息签名,矿工用用户的公钥验证签名,验证通过,则交易信息记账,完成交易;https://www.hack56.com/images/i5n21ohtvhz>

4.对称加密算法比特币官方客户端使用AES(对称分组密码算法)加密钱包文件,用户设置密码后,采用用户设置饿密码通过AES对钱包私钥进行加密,确保客户端私钥的安全。https://www.hack56.com/images/i5n21ohtvhz>

最终的原则还是:保护好私钥。从私钥的整个生命周期来看,可以从以下几个方面进行安全分析https://www.hack56.com/images/i5n21ohtvhz>

1.硬件模块抗拆毁、抗功耗分析、错误注入攻击等侧信道分析能力;https://www.hack56.com/images/i5n21ohtvhz>

2. 随机数生成算法强度,随机数发生器产生随机数的随机性;https://www.hack56.com/images/i5n21ohtvhz>

3. 密钥与密钥参与运算过程都在硬件当中;https://www.hack56.com/images/i5n21ohtvhz>

4. 密钥导入导出过程全在硬件中实现;https://www.hack56.com/images/i5n21ohtvhz>

5. 密钥恢复与备份; 主要关注加密货币,私钥通过助记符来协助恢复, 助记符的安全是关键。https://www.hack56.com/images/i5n21ohtvhz>

静态白盒:算法+密钥+白盒密码技术->算法密码库(白盒库) 静态白盒更新密钥,需要重新生成白盒库。https://www.hack56.com/images/i5n21ohtvhz>

动态白盒:白盒库无需更新,密钥+白盒密码技术->白盒密钥 白盒密钥传入相匹配的白盒库可以进行正常的加密或解密功能。https://www.hack56.com/images/i5n21ohtvhz>

实现过程如下图:https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

https://www.hack56.com/images/i5n21ohtvhz>

现有的安全措施—密钥随机化:https://www.hack56.com/images/i5n21ohtvhz>

椭圆曲线算法实现生成密钥 再配合代码加固,代码混淆 *** https://www.hack56.com/images/i5n21ohtvhz>

现有的安全措施—协同签名/解密:https://www.hack56.com/images/i5n21ohtvhz>

需要一个可信的后台服务器,解密/签名密钥由客户端和服务器端协同产生,且子密钥由各自保管。这种 *** 安全性和效率相对较高。https://www.hack56.com/images/i5n21ohtvhz>

根据IPO精品信息,Maverick Electric IPO发行价格定为9美元,为9-10美元的下限,发行量减至700万股ADS。根据这一计算,Maverick Electric将通过首次公开募股筹集6300万美元。小牛队今晚将登陆纳斯达克。安全码是“牛”。Maverick Electric于9月向美国证券交易委员会提交了招股说明书,并计划在首次公开募股中筹集至多1.5亿美元。根据招股说明书,2017年Maverick Electric营收7.69亿元(11670万美元),营业亏损1.44亿元(208万美元),净亏损1.84亿元(2791万美元)。2018年上半年,营业收入5.57亿元(8419万美元),营业亏损2.79亿元(4227万美元),净亏损3.15亿元(4758万美元)。在首次公开发行之前,由Maverick Electric创始人李银河拥有的Glory Achievement Fund Limited是公司的更大股东,持有59014235股普通股,占总股本的43.8%。https://www.hack56.com/images/i5n21ohtvhz>

该县的“三回头一巡查”工作不止在罗波乡开展。今年以来,青神县创新举措,因地制宜,在各乡镇扎实开展养殖场关闭搬迁回头看,完善设施回头看,问题整改回头看,涉水巡查等“三回一巡查”,巩固畜禽污染治理成果。https://www.hack56.com/images/i5n21ohtvhz>

今年以来,我市启动以江门大道为主的城区园林绿化生态修复、增色添彩工作。对已被破坏或者由于植被生长不良而黄土 *** 的山体绿地进行复绿,已出现土质松动容易出现滑坡的地方及时修建挡土墙以防发生危险。https://www.hack56.com/images/i5n21ohtvhz>

BitGo首席合规官兼法务官Shahla Ali透露,该公司在2018年花了大量的精力来试图成立一个受监管的托管实体,BitGo Trust获得南达科他州银行部门的批准,这意味着它即将可以在美国监管下为机构客户提供加密资产保管解决方案。https://www.hack56.com/images/i5n21ohtvhz>

职业技能竞赛是技能人才学习交流的平台,此次大赛既是我市技能人才学习世赛、国赛技术标准,同时也是切磋技艺、展示技能、学习先进、找准差距的绝佳机会。据悉,此次大赛设数控车工、数控铣工、加工中心操作工、数控机床装调维修工、计算机程序设计员等6个职业技能项目。承办和开展职业技能竞赛,有利于我市职业教育健康有序发展,促进高技能人才现代化建设,实现“以赛促教、以赛促学、以赛促改、以赛促建、以赛促训、以赛促评”。https://www.hack56.com/images/i5n21ohtvhz>

巡视组工作人员大多来自生态环境系统内,怎样做到不 *** 预、不以巡谋私?最重要的还是提高政治站位,做到绝对忠诚。巡视组成立了临时党支部,主动对标生态环保铁军要求,努力做到“政治强、本领高、作风硬、敢担当”。一位长期参与巡视的同志说:“我不知道你是谁,但我知道我是为了谁。我们代表的是部党组,肩负的是沉甸甸的政治责任。”https://www.hack56.com/images/i5n21ohtvhz>

正如广东体改研究会副会长彭澎所说,“近年来,在外需不是很强劲的情况下,广东尤其是珠三角的企业必须通过提高附加值、提高产业层次来增强竞争力。”https://www.hack56.com/images/i5n21ohtvhz>

孩子们的舞蹈展示了使鹿鄂温克人独特的喉音发声打拍唱法和国家级非物质文化遗产萨满舞,这是对鄂温克古老文化更好的传承。包艳梅如是说。https://www.hack56.com/images/i5n21ohtvhz>

虽然抗战已经过去了几十年的时间,无数英雄为我们的国家抛头颅洒热血。可是,很少有人有人知道当初也有很多的女兵。回看当时的照片,发现这些女兵的身上都会带上一件像毛毯样的装备,但是脱下来才发现并不是我们所了解的这样。https://www.hack56.com/images/i5n21ohtvhz>

据新疆 *** 尔自治区经信委副主任谢青介绍,亚欧时装发布会自2012年创办以来,致力于推动新疆本土原创设计力量发展,并吸引各国优秀设计师在乌鲁木齐市进行时装发布。6年来,共邀请来自中国、哈萨克斯坦、阿塞拜疆、吉尔吉斯斯坦、乌兹别克斯坦、格鲁吉亚、印度、法国、荷兰、意大利等17个国家和地区的42位设计师及30个服装品牌,演出场次达109场。https://www.hack56.com/images/i5n21ohtvhz>

好多朋友说,枕头是对睡眠影响更大的物品,一个舒适的枕头也许就是一场安稳睡眠的开始。https://www.hack56.com/images/i5n21ohtvhz>

5.确定考察人选。根据应聘人员的笔试和面试成绩,按照1:1的比例确定进入考察和参加体检的人员名单。https://www.hack56.com/images/i5n21ohtvhz>

根据协议,绿地在苏州的新一轮布局,将企业与区域的综合优势通过创新模式全面发挥,实现强强联合“1+12”的效果。其中,科技产业新城,绿地将全面参与上海和苏州交界区域科技产业新城的建设,总投资约500亿元的长三角科技示范城于近期启动。项目整体占地约6000亩,总建筑面积500万平方米,将系统建设全球和国家级研发机构、产业孵化区、城市功能项目和配套居住,作为绿地“地产+科技”创新模式的标杆项目,打造成为具有国际影响力的未来城市示范区,打造中国新科技发展的国家名片。项目选址于苏州市吴江区汾湖高新技术产业开发区内,https://www.hack56.com/images/i5n21ohtvhz>

而制度性的告密,代价更是不可谓不重。康熙乾隆年间,告密之风达到巅峰,通过钓鱼式告密,制造文字狱打击朋党,朝野自上至下噤若寒蝉、人人自危。https://www.hack56.com/images/i5n21ohtvhz>

昨天下午,钱报记者联系了杭州西湖风景名胜区钱江管理处。管理处的工作人员说,九溪婚纱摄影不允许使用烟饼,一方面影响了其他的游客,一方面对环境也有影响,而且存在安全隐患。https://www.hack56.com/images/i5n21ohtvhz>

孔戴说:“几内亚经历过一段持续多年的经济建设迟滞期,如今在能源、基础设施建设、教育和卫生等方面发展仍较为落后。在这些方面,中国一直是我们的伙伴。”https://www.hack56.com/images/i5n21ohtvhz>

此次,随同联想而来的智能家居阵容可谓豪华。智能电视、智能音箱、空气净化器、体脂秤、门窗锁+网关等,以及联想新推智能物联消费赋能品牌Lecoo也携智能指纹门锁、智能摄像头及智能路由器强势入驻。https://www.hack56.com/images/i5n21ohtvhz>

*** 产权份额实行有偿使用,购房人按照市场评估租金的70%向代持机构缴纳租金,市场评估租金实行动态管理。https://www.hack56.com/images/i5n21ohtvhz>

随着猎聘发布上市后的之一份财报,连接企业、猎头、中高端人才的猎聘在上市后同比扭亏为盈,这也意味着粗放式的传统 *** 正在慢慢地被精耕细作的 *** 方式所代替。https://www.hack56.com/images/i5n21ohtvhz>

「站酷 12 年一直不忘初心,为发现和提升设计价值竭尽全力。」站酷联合创始人、CMO 赵利利表示:「我们希望『站酷 CUBE』是一个窗口,愿大家看到全球创意圈各个领域中,优秀的人才和团队,以及他们创造与引领的专业趋势。我们还希望『站酷 CUBE』是一个平台,让世界看到更好的中国设计和中国原创力量,创意的大脑和有趣的灵魂每年相约,一期一会,分享、探讨,共同拓展设计的边界。」https://www.hack56.com/images/i5n21ohtvhz>

最后法院判决老李及其他民工无罪释放,虽然家属的心情可以理解,但是并不能因此作为诬陷他人的借口!https://www.hack56.com/images/i5n21ohtvhz>

相关文章

黑客改成绩安全吗要钱吗,黑客技术人员联系方式

一、改成绩安全吗要钱吗黑客接单流程 1、怎么让自己成为手机接单黑客什么样的人?答案很简单。他们是我们常说的信息窃贼。这些人致力于破译密码。改成绩安全吗要钱吗技术人员联系方式LinusTorvalds于...

黑客技术人员联系方式(24小时在线黑客联系方式)

黑客技术人员联系方式 1、找的话网上那些先付款的千万别找.都是骗子.要找就找那些肯让你改完再付钱的,后付款,如果你是内部人员,有论坛可以讨论,有专门的QQ群像那些高级的黑客,自己做个象QQ一样的...

武林黑客网,找黑客删除开房记录吗,黑客技术人员联系方式

00020568 d __JCR_LIST__2. 辨认API是否具有任何的授权token,假如有,测验删去这个授权token,看看运用程序的呼应。 在有些情况下,假如授权处理不妥的话,API或许答应...

黑客 界面,小旋风黑客软件,黑客技术人员联系方式

经过 USB或Thunderbolt模仿成新参加的以太网衔接设备;剖分出它存在溢出缝隙,现在咱们就需求进入他的内部国际,完全的观察它下面咱们顺次来介绍这两类研讨方向的相关算法。 拜访端口· opt –...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!