可以看黑客互相攻击的网址(学生黑客联盟网址)

63294945_3.gif

63294945_2.jpg

也不知道真的假的。

实时查看地址实时查看地址[/

这是国外的权威认证的网站,是真的,你可以去查下。

当年都用盾眼看不用这玩意看(因为盾眼是中文这个网站是洋文),到了最后美帝佬吧盾眼给黑了。到现在一直没修复,其实这个网站实际上就是用来看全球的ddos攻势的

要是有汉化的就好了.学习中.

哪里下载的去看看

哪里下载的去看看

诶 要不要VPN啊 要翻墙看吗?

NORSE,看样子放置蜜罐收集数据,不过这东西14年的时候我就看见了。

网址就是楼主发的那个。

................谢谢楼主

..谢谢楼主

厉害了,谢谢

谢谢楼主,

哪里下载的去看看

很牛!

其实什么都看不懂,但可以拿来装装B

你好呀~欢迎来到“资讯充电站”!小安就是本站站长。今天第23期如约和大家见面了!如果您是之一次光顾,可以先阅读站内公告了解我们哦。

【站内公告】

本站主要发布时下最火热最新鲜的网安资讯,不同于正儿八经的权威消息。本站的资讯内容可能会更富趣味性、讨论性,工作劳累之余给大家来点趣闻,唠唠嗑,也可以一起充电涨姿势~目前每周营业周二、周四两天。

欢迎各位新老顾客前来拜访,在文章底部时常交流、疯狂讨论,都是小安欢迎哒~如果对本小站的内容还有更多建议,也欢迎底部提出建议哦!

推特史上更大黑客攻击案中,巴拉克·奥巴马、比尔·盖茨、乔·拜登、苹果公司等在内的几个高知名度的推特账户被黑客攻击。往期的资讯充电站从开始到发展细节,每一期都是热门话题。

往期资讯充电站内容:Twitter遭大规模黑客入侵,奥巴马等多名大V账户被盗、Twitter公布大规模账号入侵事件的细节:被社工了

而今天,这次黑客袭击案件的始作俑者终于调查出来了!

据华尔街日报7月31日报道,美国联邦当局当天提交的起诉书中,披露了此次案件的详情。美国福罗里达州坦帕市17岁男性Graham Ivan Clark于7月30日因策划该黑客攻击事件被捕。

对的,你没听错,17岁,我觉得可能无法向大众解释为什么每次爆出新闻的黑客都是年轻的天才少年,那些黑客长大了怎么就没消息了呢?可能是黑客随着长大技术成熟更难被发现吧(你懂得)。

该案中,3位涉及该事件的男性被美国联邦当局起诉。而其中的主谋Clark 不仅仅只是个冲动熊孩子这么简单,根据The Block报道,被指控入侵推特的17岁佛罗里达州男子Graham Ivan Clark本身拥有价值超过300万美元的比特币资产。

根据海外媒体报道,Clark的律师David Wei *** rod在上周六的法庭听证会上告知了这一情况。Wei *** rod表示,Clark本身拥有300个比特币。法庭上,检查官表示这些比特币一定是通过攻击推特非法得到的,但是Wei *** rod表示并非如此,Clark去年接受过刑事调查,当时检察官从Clark身上查获了约1.5万美元的现金和400枚比特币,当时检察官没有起诉Clark,因为当时裁判结果是,这些比特币是正常所得。

Clark 还曾经在现已删除的Instagram账号上吹嘘,上传劳力士手表和名牌运动鞋的照片。

所以明明那么有钱,为啥还要作?

公开资料显示,巴基斯坦以及印度两国“独立日”非常接近。印度“独立日”为8月15日,而巴基斯坦“独立日”则为8月14日。 2017年8月初,一名印度黑客成功入侵巴基斯坦 *** 官网,不仅将网站页面设为纯黑色,还播放印度国歌。

据《今日印度》杂志网站8月3日报道,当地时间8月2日下午3时36分左右,巴基斯坦主流媒体黎明电视台在正常播放广告,屏幕上突然出现了印度国旗和“独立日快乐”的文字。

您的浏览器不支持video标签

据报道,黑客攻击事件发生在周日下午3点30分左右。该频道被黑客持续攻击了多久尚未得到确认。目前电视台内部已经下令立即对此事进行调查,一旦得出结果,将立即通报观众。

目前虽然还不知道黑客是,但网上议论已经炸开锅。印度网友纷纷转发和点赞这一消息。推特用户安舒尔说,“黎明台显然是被印度黑客攻击了。我们的国旗和‘独立日快乐’上了巴基斯坦节目”。还有其他印度网友兴奋地表示,“这就是印度的力量!”“又一个值得骄傲的时刻!”

也有印度人对巴基斯坦黎明电视台提出质疑,印度报业托拉斯的记者贾姆希德3日发推称,“巴基斯坦没人会真的认为这是一次黑客攻击,黎明台一直是巴基斯坦境内支持印度的电视台。”巴基斯坦网友也对此次黑客攻击提出疑问。推特用户查希尔说,黎明台是否可以信任这还是一个问题,该电视台巴基斯坦媒体的报道很少,基本都是印度媒体的报道。

济南多个网吧为何屡屡断线,无法上网?网吧IP为何无端遭受攻击?同段大面积 *** 纷纷堵塞!网吧频繁掉线!游戏少年失去了快乐殿堂!网吧老板没有了睡后收入!~究竟是谁对这一家家小小的快乐网吧伸出了恶魔之爪?

今年6月以来,济南历下、市中区等多个网吧屡屡出现断线、无法上网的情况。

6月28日上午,历下警方接到辖区一网吧报警:网吧系统遭黑客攻击, *** 接连中断,严重影响网吧的正常经营。接到报警后,历下警方立即赶到现场调查。

而民警进一步经 *** 关联巡查发现,最近全市几十家网吧遭受攻击,有的甚至一天遭受多次攻击,网吧无法上网,会员玩游戏时无故掉号,“网吧不但要赔偿上网人员的损失,有的甚至因IP受攻击断停,不得不花几万元重新购买其他宽带服务”。

很快,民警锁定了犯罪嫌疑人,并7月13日将正在某网吧上网的王某抓获,缴获作案手机一部。面对民警,王某对自己攻击网吧 *** 的破坏行为供认不讳。

王某今年21岁,老家临沂,以打工为生。2020年6月,王某先后3次购买黑客攻击工具。6月14日晚,他在某网吧上网时,运用黑客攻击工具,先后两次攻击网吧,致使网吧中断 *** 达一个小时之久。

7月12日晚上至7月13日早上,王某又对同一家网吧的两个分店进行攻击,致使网吧 *** 多次断线、无法上网。而原因竟是王某看到网吧里的人游戏中断,无法上网,就感觉非常兴奋、新奇,自己很有成就感。

“同时,受攻击的网吧还会因此对网友送水、免网费,把他们送到其它网吧继续上网,这也让王某内心很满足。”历下公安网警大队民警徐振涛告诉记者。

王某的行为已涉嫌破坏计算机信息系统犯罪。目前,犯罪嫌疑人王某因涉嫌破坏计算机信息系统已被历下警方依法取保候审。对此,历下警方提醒: *** 攻击非小事,触犯法律要处理。头脑一定要清醒,莫要害人又害己。

8月6日(本周四)17:00在评论区抽10名已登录的用户送本次Q2季刊精美礼品~

PS:评论不得少于15个字哦

2020年08月03日, 360CERT监测发现 业内安全厂商 发布了 华硕RT-AC系列路由器远程代码执行 的风险通告,漏洞等级:高危,漏洞评分:8.3分。

华硕AC系列路由器存在缓冲区溢出漏洞,远程攻击者通过向受影响的设备发送特制数据包,可以造成远程代码执行的影响。

华硕路由器默认禁止从外部 *** 访问路由器,在原始设置下无法从外部对路由器造成影响

对此,360CERT建议广大用户及时将华硕RT-AC系列路由器配置为禁止从外部 *** 访问。与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。

360CERT对该漏洞的评定结果如下

评定方式

等级

威胁等级

高危

影响面

一般

360CERT评分

8.3分

华硕RT-AC系列路由器是华硕面向中低端用户市场的主要产品。

华硕部分RT-AC系列路由器中存在一处缓冲区溢出漏洞。该漏洞位于Web组件中,未经过身份验证的远程攻击者通过发送特制数据包,可以在路由器上以 ROOT(更高权限)执行任意代码。

RT-AC68U

RT-AC3100

RT-AC88U

RT-AC5300

RT-AC3200

在华硕路由器配置页面-“从互联网设置 RT-*” 选择否,即可缓解外部 *** 的漏洞攻击。

本地 *** 仍受到影响

360安全大脑-Quake *** 空间测绘系统通过对全网资产测绘,发现华硕路由器在全球具体分布如下图所示。

360安全大脑的QUAKE资产测绘平台通过资产测绘技术手段,对该类漏洞进行监测,请用户联系相关产品区域负责人或(quake#360.cn)获取对应产品。

360安全大脑的安全分析响应平台通过 *** 流量检测、多传感器数据融合关联分析手段,对该类漏洞的利用进行实时检测和阻断,请用户联系相关产品区域负责人或(shaoyulong#360.cn)获取对应产品。

2020-08-03安全厂商发布漏洞通告

2020-08-03360CERT发布通告

漏洞公告 | 华硕(ASUS)家庭无线路由器远程代码执行0day

勒索软件团伙发布了LG和Xerox数十GB的内部数据

一场突如其来疫情,让全国人民日益“宅化”:不花钱的线上演唱会、效率倍增的远程面试,以及此起彼伏的多线云会议……

从更大的视角看,这场疫情也加速了全球数字化转型脚步,甚至成为众多行业面临的关键节点,是下沉还是起跳。

率先嗅到转变的是 *** 安全行业。

8 月 5 日,第八届互联网安全大会(简称ISC 2020)正式拉开帷幕。从初出茅庐的首届ISC 2013 到逐渐成熟的ISC 2020,这场安全圈“扛把子”大会在寒冬中“起跳”,首创一台永不闭幕的万人云峰会,来自中、美、俄、韩、奥、新、以等多国顶级安全智囊、专家、学者跨洋连线,共同探讨“数字孪生时代下的新安全”解决之道。

与此同时, ISC2020还特别开设一档环节——ISC Talk,是首场安全行业 TED 演讲,不墨守陈规,不画地为牢,融合各方前瞻见解,迸发全新产业智慧,为万千 *** 爱好者打造既权威又实用的数字化时代下的“ *** 安全讲解指南”,成功吸引了外界眼球。

有一个很神奇的现象,不超过18分钟的TED演讲,风靡全球,平均点击率却超过百万次。在这里比尔·盖茨、斯诺登、克林顿、马斯克这样的商、政、学界精英都是常客。究其原因,是这些演讲贡献了具有价值意义的创意灵感,传播了激动人心的想法。

那这场 *** 安全界的TED演讲呢?

ISC Talk集结了安全圈一众行业大佬,既有专攻技术的安全大牛,也有资深安全智囊,还有安全产业领袖人物,将在短短二十分钟的演讲中,告诉你当前国际 *** 安全形势,重塑你的 *** 安全观,告诉你面对变化、接受变化的路径。

ISC Talk围绕数字化的变化展开了探讨。

在首批演讲者华为云首席战略官余虎看来,数字时代意味着万物互联,他从华为《全球产业展望GIV2025》中摘出一组数据:2025年的数字世界将出现1000亿全球联接数、23万亿 全球数字经济规模、4.4亿 VR/AR 用户、400亿智能终端、210亿 智能家居及其他设备、77% 互联网接入入口、70% 千兆移动通信覆盖率、85% 企业应用云化率、80% 企业数据利用率、90%个人智能助理使用率。

华为云首席战略官余虎

在这组庞大数据背后,浮现的是关键信息基础设施保护、数字转型安全、个人数据泄露、器件安全、全球 *** 安全和隐私立法、新技术安全挑战、全球供应链安全挑战等新安全问题。

面对这一现状,全球主要经济体通过立法,强化数据安全及关键基础设施安全可信。可以预见,未来五年各国在保护关键信息基础设施得立法中都将强化对网路哦安全隐私保护及 *** 韧性的加强。

除此之外呢?

余虎认为数字时代下的安全挑战应对之策可以用金字塔形式展示:最上面一层是战略,即国家通过界定战略方向统一 *** 行动,与国际合作方传达本国重点工作;接下来是政策及行动计划,最内做出指导;再下面一层是立法;最基础的底层则是 *** 安全框架、安全认证标准等。

在他看来,数字时代正在到来,发展与挑战共存,可信是安全框架的重点,安全需要各方合作。

无疑,数字世界攻守拉锯战的核心是安全框架,囊括多个环节、流程、技术、体系形成的新型基础设施,其将成为数字时代下一张安全大网,覆盖全景,无限感知。

正如余虎所说,我们正处于一个高速数字化的时期,大数据、AI、互联网技术的融合势头也越来越紧密。对此,钛媒体联合创始人万宁也表示赞同。

钛媒体联合创始人万宁

现实世界和数字世界正在发生着融合,交互方式从原来传统的信息单向传播逐渐走向了双向的互动,让我们对于环境、信息、物体有了新的感知,我们可以在新的感知下,利用智能硬件和环境的交互,实现着新的我们与这个世界的交互和关联,从而真正地扩大了我们对于真实世界的认知和与我们世界对话的方式。而这种方式也使得我们在享有着一个数字世界的新的生活状态。

在此之下,国家、经济、社会与信息 *** 空间的深度融合,这种融合所带来的现实就是我们正在全方位地面对 *** 安全的新威胁。这些安全威胁也在融合,出于政治目的、商业利益诉求和恐怖目的的多元交织,利用高智商形成技术集团化、组织对抗化将成为常态化。

所以如何去建立新的安全防护体系和商业的模式,变成了一个非常现实的问题。

因此,他认为我们需要构建社会信息化环境的安全的基础保障,也就是融合的安全生态。包括安全策略、安全法规以及终端安全、设备安全、实体安全、 *** 安全乃至数据安全,所有全方位的融合,才能真正的去应对和面对这样 *** 和信息安全的重重挑战。

从 ISC Talk 中,我们不难看出,安全大佬们普遍谈及的一个词是数字孪生。

什么是数字孪生?

Digital Twin ——“数字孪生”,这个词汇最早来自于工业界。它的逻辑就是把飞机制造、汽车制造的整个过程,构建成全面的数字模型,在数字宇宙里预测这架飞机或者汽车在物理世界的不同场景下,会出现的运行状况。

但对于安全行业来说,数字孪生这个概念意味着风险。

全面数字化世界有三大特征:即软件定义世界,万物皆可互联,数据驱动一切。将对工业生产、金融、能源、医疗,甚至国家和社会的治理带来前所未有的安全风险和挑战。

不久前 360 董事长兼 CEO 周鸿祎在演讲中提到,安全是数字孪生世界大厦的“底座”, 需放弃碎片化或单点防御的思路,构建持续进化的 *** 安全框架体系。

这一观点与今天 ISC Talk 的嘉宾观点在不同时空碰撞,擦出火花,形成 *** 安全行业的集体“脑暴”。

据了解,这一创新平台并非“一次性买卖”,永不闭幕的ISC 2020大会也意味着ISC Talk环节会长期更新,未来将有越来越多安全从业者登上平台发表演讲,打造出一个真正属于国人的 *** 安全TED演讲平台。当然,这届互联网安全大会的亮点也不止于 ISC Talk ,这场万人云峰会还打造了多个重磅主题日,百余个安全峰会论坛,海量精华议题,以及众多特色环节,在行业掀起一波强劲热潮。

ISC 2020后续还将陆续推出 8.8 战略日、8.11 信创日等主题峰会日,以及无时区漫游等特色活动,后续还有什么新玩法,欢迎和中国宏阔黑客联盟一起围观 isc.360.com 一探究竟~

中国宏阔黑客联盟原创文章,未经授权禁止转载。转载注明中国宏盟。

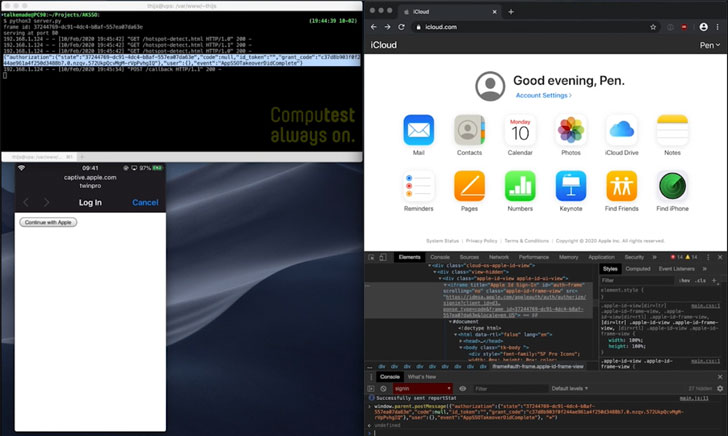

IT安全公司Computest的安全专家Thijs Alkemade于2月发现了该漏洞,该漏洞存在于Apple实施的TouchID(或FaceID)生物识别功能上,该功能对用户进行了身份验证以登录Safari上的网站,特别是那些使用Apple ID登录的网站。该漏洞通过披露程序将问题报告给Apple后,iPhone制造商在服务器端更新中解决了该漏洞。

漏洞的核心主要是:当用户尝试登录需要Apple ID的网站时,将提示以使用Touch ID对登录进行身份验证。这样做会跳过两因素身份验证步骤,因为它已经利用了多种因素进行标识,例如设备和生物特征信息。在登录到Apple域(例如“ icloud.com”)时,通常会使用ID和密码进行对比,其中网站嵌入了指向Apple登录验证服务器(“ 的iframe,来处理身份验证过程。

URL还包含其他两个参数-标识服务(例如iCloud)的“ client_id”和具有成功验证后要重定向到的URL的“ redirect_uri”。

但是,在使用TouchID验证用户的情况下,iframe的处理方式有所不同,因为它与AuthKit守护程序(akd)通信以处理生物识别身份验证,并随后检索icloud.com使用的令牌(“ grant_code”)页面以继续登录过程。

为此,daemon与“ gsa.apple.com”上的API通信,向该API发送请求的详细信息,并从该API接收令牌。

Computest发现的安全漏洞存在于上述gsa.apple.com API中,从理论上讲,它可以滥用这些域来验证客户端ID,而无需进行身份验证。

Alkemade指出:“即使akd提交给它的数据中包含client_id和redirect_uri,它也不会检查重定向URI是否与客户端ID相匹配。”“相反,AKAppSSOExtension仅在这些域上应用了白名单。所有以apple.com,icloud.com和icloud.com.cn结尾的域都被允许。”意味着攻击者可以利用Apple任意一个子域上的跨站点脚本漏洞来运行JavaScript代码的恶意代码段,这些代码段可以使用iCloud客户端ID触发登录提示,并使用授权令牌在icloud上获取会话.com。

在另一种情况下,可以通过在之一次连接到Wi-Fi *** (通过“ captive.apple.com”)时显示的网页上嵌入JavaScript来执行攻击,从而使攻击者可以访问用户,只需接受该页面上的TouchID提示即可创建该帐户。

“恶意Wi-Fi *** 可以与JavaScript启动的OAuth作为iCloud的网页回应,”艾尔克梅德说。“用户会收到一个TouchID提示,但不清楚含义是什么。如果用户在该提示下进行身份验证,则其会话令牌将被发送到恶意站点,从而使攻击者可以在iCloud上为其帐户提供会话。”

“通过在用户希望接收热点的位置(例如,在机场,酒店或火车站)设置一个伪造的热点,就有可能获得访问大量iCloud帐户的权限,允许访问图片的备份,手机的位置,文件等等。”

这并不是Apple之一次在身份验证基础结构中发现安全问题。苹果在5月修补了一个影响其“用Apple登录”系统的漏洞,该漏洞使远程攻击者可以绕过身份验证,并接管已使用Apple登录功能注册的第三方服务和应用程序上目标用户的帐户。

WebLogic coherence UniversalExtractor 反序列化 (CVE-2020-14645) 漏洞分析

在过去几年里, *** 上虚假信息变得越来越多,互联网媒体会在 *** 上为了自己的利益传播虚假信息,黑客为了展示自己的技术,在 *** 上到处泄露真实和虚假文件。最近,东欧正面临一场大规模的行动,这场行动将假新闻的传播提到了另一个高度:黑客首先入侵新闻网站,通过获得的管理员权限发布虚假新闻,然后在这些新闻被官方发现之前,在社交媒体上迅速传播它们。

上周三,FireEye发布了一份关于虚假信息传播组织的报告,该组织被称为Ghostwriter。目前已查明,自2017年3月以来,该组织就在制造和传播虚假信息,重点是暗中破坏北约和美国在波兰和波罗的海的军队;他们在社交媒体和亲俄的新闻网站上发布虚假内容。FireEye表示,在某些情况下,Ghostwriter采取了更大胆的策略:侵入新闻网站的内容管理系统,利用管理员权限发布自己的虚假新闻。然后他们通过伪造的电子邮件、社交媒体,甚至是专门的宣传人员在其他平台上传播虚假新闻。

这次黑客攻击的目标是从波兰到立陶宛的媒体网站,传播了有关美国军事侵略、北约士兵传播冠状病毒、北约计划全面入侵白俄罗斯等等的虚假消息。FireEye情报总监John Hultquist说:“他们散布这些故事,声称北约是危险的,北约怨恨当地人,因为北约士兵被感染了。”“他们用各种方式传播这些新闻,其中最有趣的是入侵当地媒体网站并发布虚假新闻。因此这些虚假新闻变得真实,虚假新闻链接被广泛传播。

FireEye本身并没有对本次黑客攻击进行分析,它们并不清楚黑客是如何攻击当地媒体网站的,也不知道是谁在幕后操纵了一连串的 *** 攻击行动,也不知道是谁在幕后操纵了更大规模的虚假信息传播。

但FireEye的分析人员发现,那些用来传播这些虚假报道链接的在线账户,以及在社交媒体、博客和带有反美、反北约倾向的网站,都或多或少可以关联起来,表明它们很有可能是某组织的统一行动。FireEye指出,这次行动似乎并不是出于非法获利的考虑,而是带有政治背景或国家支持的行动。他还指出,该组织集中精力在北约和东欧公民之间制造隔阂,表明俄罗斯可能参与其中。

实际上这不是俄罗斯黑客之一次采用假新闻攻击了。早在2017年,美国情报机构得出结论,俄罗斯黑客侵入了卡塔尔国家通讯社,并发布了一则假新闻,旨在让该国领导人难堪,并引发与美国的不和,尽管美国情报机构从未证实克里姆林宫参与了此事。

“目前我们还没有直接证据将其与俄罗斯联系起来,但本次攻击行动完全符合他们的利益,”

正如DefenseOne去年年底报道的那样,大部分虚假信息都集中在立陶宛。例如,2018年6月,Baltic Course发表了一篇报道,称一辆美国的装甲车与一名骑自行车的立陶宛儿童相撞,导致该儿童当场死亡。同一天,Baltic Course在网站上发布了一则通知,称“黑客发布了有关孩子死亡的消息,这是假的!”我们感谢警惕的立陶宛读者在我们的Facebook页面告诉了我们这一事件。对此,我们将加强网站安全措施。

几个月后,立陶宛新闻网站Kas Vyksta Kaune发表了一篇文章,称“北约计划入侵白俄罗斯”,并展示了一幅北约部队如何进入波兰和波罗的海国家的进攻示意图。Kas Vyksta Kaune后来宣布,这个属于虚假新闻,是黑客发布的,黑客通过使用前员工的账号密码发布这个虚假新闻。然后在去年9月,另一个关于德国北约士兵亵渎一个犹太墓地的假新位被发布到该网站上,其中包括一张被FireEye描述为ps过的照片,照片上是一辆军用车辆,在墓地后面可以看到德国国旗。

最近,该组织试图利用人们对COVID-19的恐惧。一个虚假新闻在Kas Vyksta Kaune引发关注,该虚假新闻声称立陶宛首例新冠肺炎病例是一名住院的美国士兵,病情危重,而且他之前在公共场所四处游荡并且参加了有儿童和青年参与的大型活动。

在今年的4,5月,该组织瞄准了波兰开展舆论攻击:几个波兰的新闻网站上发布了一则假新闻,一位美国官员贬低波兰军队,称其无组织且能力低下。在这一次攻击中,该组织不仅仅在新闻网站上发布虚假新闻。波兰军事学院网站上发布了一封来自波兰军方官员的假信,呼吁波兰军方停止与美国的军事演习,谴责美国“占领”波兰,并称演习是对俄罗斯的“明显挑衅”。随后波兰 *** 迅速指出这封信是假的。

此前《 *** 》报道称,俄罗斯军事情报机构GRU一直在InfoRos, OneWorld.press, and GlobalResearch.ca.等网站上发布虚假信息。美国情报官员在接受《 *** 》采访时表示,包括新冠肺炎来源于美国的虚假报道在内的虚假新闻发布行动,是GRU的“心理战部队”(即54777部队)专门开展的工作。

GRU曾在美国2016年总统选举中开展系列行动,包括针对民主党全国委员会(Democratic National Committee)和克林顿竞选团队的泄密行动。而GRU在最近的虚假信息攻击中担任的角色,让人不禁猜测其是否在为针对美国2020年总统选举计划攻击。Fireeye认为,在波兰这些国家发生的虚假新闻事件应该作为一个警告。因为即使虚假报道被迅速发现并撤下,它们也可能对公众舆论产生重大的临时影响。如果在选举的最后时间发布虚假新闻,会对选举结果产生不可挽回重要影响,即使事后人们知道这是外国势力在推动的虚假新闻,也为时已晚了。

近日,瑞士软件工程师蒂尔·科特曼( Tillie Kottmann )在推特上发布了一条消息称,英特尔内部大量机密文件遭到泄露,已知的之一个 20GB 的版本这只是一系列大型数据泄露中的一部分。 根据科特曼在推特上发布的内容,黑客将这些窃取到的机密文件发布在了 Telegram 上,并详细说明了泄漏的内容,且在底部附加了 Mega 文件。英特尔已就此事件展开了调查。

科特曼在Telegram 上管理着一个颇受欢迎的频道,他会定期发布从主要技术公司在线意外泄露出来的数据。这些数据通常由错误配置的Git存储库,云服务器和在线Web门户泄露出来。

已泄露的材料里包含了英特尔客户所需的用于设计主板、BIOS 或其他与英特尔 CPU 和其他芯片兼容的机密材料。有媒体在泄露的内容中发现了 2018 年第四季度到几个月之前这段时间的设计和测试文档、源代码和演示文稿。

一些曾在工作中分析过Intel CPU的安全人员审查了这批泄露文件的内容 ,证实了被泄漏的是真实文件。

以下为这 20GB 泄露文件中的部分内容:

-英特尔 ME Bringup 指南 +(闪存)工具 + 各平台上的示例

-Kabylake(Purley 平台)BIOS 参考代码和示例代码 + 初始化代码(其中一些是具有完整历史记录的导出 git 存储库)

-英特尔 CEDFK(消费电子固件开发套件)SOURCES

-适用于各种平台的芯片 / FSP 源代码包

-各种英特尔开发和调试工具

-针对 Rocket Lake S 和其他潜在平台的 Simics Simulation

-各种路线图和其他文件

-英特尔为 SpaceX 制造的相机驱动程序的二进制文件

-未发布的 Tiger Lake 平台的原理图、文档、工具 + 固件

-Kabylake FDK 培训视频

-适用于各种 Intel ME 版本的 Intel Trace Hub + 解码器文件

-Elkhart Lake Silicon 参考和平台示例代码

-一些适用于各 Xeon 平台的 Verilog 之类的东西,不确定到底是什么

-用于各种平台的调试 BIOS/TXE 构建

-Bootguard SDK(加密的 zip)

-英特尔 Snowridge / Snowfish 过程模拟器 ADK

-各种原理图

-英特尔营销材料模板(InDesign 格式)

-其他

到目前为止,没有迹象表明这些数据中包含任何客户或个人信息。但我们无法得知,黑客在窃取和释放英特尔的机密文件之前还可以访问到什么。

在本文发表后,英特尔在通过电子邮件发送的声明中否认遭到“黑客攻击”,对科特曼的主张提出了异议。

英特尔解释,此次信息泄露可能是因为有权访问其资源和设计中心(英特尔提供非公开技术资料的门户网站 )的个人未经授权下载了机密数据,并把它们共享给了瑞士研究人员。ZDNet审核的许多文档都包含有指向资源和设计中心的链接,这证实了英特尔当前的解释。

英特尔的完整声明如下:

“我们正在调查此次数据泄露事件。这些信息似乎来自于英特尔资源与设计中心 ,该中心托管着供我们的客户、合作伙伴和其他已注册访问权限的外部方使用的信息。我们认为具有访问权限的个人也可以下载并共享这些数据。”

不过,记者还收到了科特曼和该匿名人士之间的对话副本。这位黑客声称,自己是通过Akamai CDN上托管的不安全服务器获取的数据,并非通过英特尔资源和设计中心。

Garmin 遭勒索攻击的风波未平,近日,佳能又遭受了勒索软件攻击,攻击除了让佳能的一些网站宕机外,据说还导致佳能服务器中高达 10TB 的数据被盗。 影响到包括佳能的电子邮件、微软团队、美国网站、其他内部应用程序等众多服务。

BleepingComputer(以下称我们)一直在关注佳能公司出现的问题,佳能云照片和视频存储服务出现数据泄露,这两个服务为用户免费提供10GB存储功能。

image.canon在2020年7月30日暂停对外服务,超过6天的时间里,该网站显示状态为正在更新,直到8月4日昨天恢复服务。

但是,该网站最后显示的状态,因为虽然提到了出现数据丢失,但并没有图像数据泄漏的情况出现。

当我们就这次故障联系佳能想要获取更多的信息时,而佳能并没有透露公告之外的消息。

今天,一位消息人士联系了我们,并分享了一张来自IT中心的全公司公告的图片,这张图片是佳能IT部门在今天早上6点左右公告的。

此公告称佳能出现了一个可能会影响多个业务系统的系统问题,团队协同软件,电子邮件,和其他系统可能在这个时候不可用。

因此,佳能(usa)网站出现了500和404报错。

受到此次事件的影响的站点有:

之后,我们又获得了佳能内部收到的勒索软件勒索信的部分截图,可以确认这来自勒索软件Maze。

在我们与Maze取得联系后,Maze 表示攻击是在今天早上进行的,窃取了对方10TB的数据、私有云数据库等等,这些数据窃取是攻击行动的一部分成果。

但是Maze拒绝透露更多关于这次攻击的信息,包括要求的赎金、被盗数据的证明以及已经加密设备的数量。

而我们之前猜测的image.canon与勒索软件攻击有关,Maze已经否认。

Maze是一款以企业为目标的勒索软件,它通过 *** 入侵并偷偷地横向传播,直到获得访问管理员帐户和系统Windows域控制器的权限

在此过程中,Maze将从服务器和备份中窃取未加密的文件,并将其上传到他们控制的外网服务器上。

一旦他们获得 *** 上任何有价值的东西,并获得访问Windows域控制器的权限,Maze就会在整个内网中部署勒索软件,对所有设备进行加密。

如果受害者不支付赎金,Maze将创建一个数据泄露网站,并在该网站上公开发布窃取的文件。

Maze曾声称对其他一些著名的公司的 *** 攻击负责,包括LG、Xerox、Conduent、MaxLinear、Cognizant、Chubb、VT San Antonio Aerospace、佛罗里达州彭萨科拉市等。

随后,佳能告诉我们,他们正在调查此事。

8/5更新:image.canon停止对外服务与Maze的勒索攻击无关。

更新08/06: BleepingComputer通过佳能发送给员工的内部消息屏幕快照得知,佳能公开了勒索攻击。

此消息进一步表明,佳能已聘请了外部 *** 安全公司来协助恢复服务。

内部通知已发送给员工

内部通知已发送给员工

佳能发言人表示,该公司 “目前正在调查这一情况”。

美国联邦调查局警告说,与伊朗有关的黑客正在试图利用F5 BIG-IP漏洞

高通和联发科生产制造的Wi-Fi芯片被曝受漏洞影响,这一漏洞似乎是今年2月披露的Kr00k高危漏洞变体。

今年2月,ESET安全研究专家曝光新型Wi-Fi高危漏洞Kr00k,漏洞编号为CVE-2019-15126,影响了博通和赛普拉斯制造的Wi-Fi芯片,影响了全球数十亿台设备。

攻击者利用该漏洞进行远程攻击操作,当用户利用受感染的设备隔空传输数据时,攻击者可以拦截并解密用户的无线 *** 数据包。甚至攻击者无需连接目标用户的无线 *** ,只要利用该漏洞即可入侵用户设备。用户使用WPA2个人版、WPA2企业版和AES-CCMP加密的设备,这些容易为黑客所利用。

专家指出这一漏洞不是存在于Wi-Fi加密协议中,相反,主要还是在一些芯片实施加密的方式上出了问题,而且利用该漏洞攻击TLS保护的通信,会造成其无法恢复的后果。

然而,这一漏洞不会影响使用WPA3协议的设备。博通和赛普拉斯都发布了针对这一漏洞的安全补丁。其中,受该漏洞的产品包含亚马逊、苹果、华硕、华为、谷歌三星和小米的设备。

高通、雷凌、Realtek和联发科的Wi-Fi芯片不受Kr00k问题的影响,但是ESET专家发现它们似乎受到了Kr00k变体的影响。

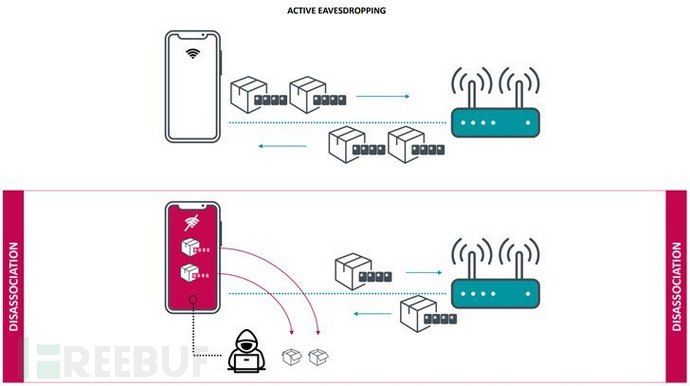

影响高通的Wi-Fi芯片的漏洞编号为CVE-2020-3702,攻击者攻击者可以通过伪造管理帧来触发disassociation状态进而窃取数据。和Kr00k攻击不同的是攻击者无法访问加密数据,因为这一过程没有使用单个零密钥进行加密。

当客户端设备与AP建立连接时,初始阶段叫做association。Associations和disassociations是由管理帧管理的。由于管理帧是未经过加密和认证的,因此攻击者可以通过伪造管理帧来触发disassociation状态。

从ESET发布的报告分析中可以看到,“我们调查的芯片,除了博通和赛普拉斯,就是高通了。我们发现的这个漏洞可以通过手动触发disassociation来实现漏洞利用,从而造成数据泄露,这和Kr00k攻击原理极为相似。”

研究人员经测试后,在其他设备中也发现了该问题,受影响的设备包含D-Link DCH-G020智能家居集线器和Turris Omnia无线路由器。这意味着使用高通漏洞芯片的尚未打补丁的设备极其容易受到攻击。

7月,高通为其专有驱动程序发布安全补丁修复了这一漏洞,但也有专家指出,开源的Linux驱动程序目前尚不清楚这一补丁是否适用。

此外,除了高通芯片受影响,专家还发现完全不加密的联发科芯片也中招。安全研究人员表示:“其中受影响的一个设备就是ASUS RT-AC52U路由器,另一个就是Microsoft Azure Sphere开发工具包。”

Azure Sphere使用联发科的MT3620微控制器,影响的僵尸大范围的物联网应用,包含智能家居、商业、工业以及其他领域。联发科在今年3月、4月发布安全补丁,Azure Sphere OS在7月发布补修复了这一问题。

ESET专家发布了一个概念验证测试脚本,用于触发和检测维修部设备上的这一漏洞。

参考链接:

Qualcomm and MediaTek Wi-Fi chips impacted by Kr00k-Like attacks

国家信息安全漏洞库地址:

风险等级: 8.8 高危

典型的本地权限提升漏洞

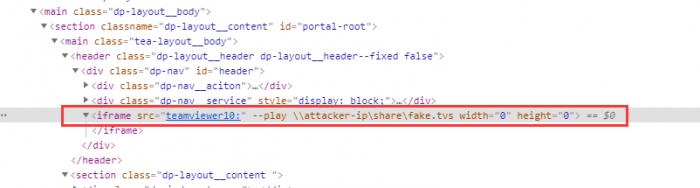

攻击者只需要构造一个特定的连接隐藏在恶意网页里.安装了Teamviewer的电脑浏览到该网页即可触发漏洞.

上图为CVE-2020-13699 PoC演示,在网页里使用一段不可见的iframe代码会启动TeamViewer Windows桌面客户端并迫使其打开远程 *** B共享,也就是说攻击者无需知道TeamViewer的密码,该漏洞将自动把受害机的系统会话权限自动通过身份验证并获得权限.

Windows在打开 *** B共享时将执行NTLM身份验证,并且可以转发该请求(使用诸如响应程序之类的工具)以执行代码(或捕获该请求以进行哈希破解)。

漏洞覆盖版本:

teamviewer10

teamviewer8

teamviewerapi

tvchat1

tvcontrol1

tvfiletransfer1

tvjoinv8

tvpresent1

tvsendfile1

tvsqcustomer1

tvsqsupport1

tvvideocall1

tvvpn1 。”

Windows的TeamViewer用户应考虑升级到新的程序版本:

8.0.258861

9.0.28860

10.0.258873

11.0.258870

12.0.258869

13.2.36220

14.2.56676

14.7.48350

15.8.3

新版在这里下载:

所有15之前老版本都可以这里下载:

2020年08月10日, 360CERT监测发现发布了的风险通告,该漏洞编号为,漏洞等级:,漏洞评分:。

存在未引用的搜索路径或元素的安全缺陷,更具体地说,这是由于应用程序没有正确引用它的自定义处理程序,当安装了的易受攻击版本的用户访问恶意创建的网站时,可能会被黑客利用。

对此,360CERT建议广大用户及时将升级到版本,下载地址为:Previous TeamViewer versions 10 – 11 – 12 – 13 – 14。与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。

360CERT对该漏洞的评定结果如下

评定方式

等级

威胁等级

高危

影响面

广泛

360CERT评分

8.8分

主要用于远程访问和控制各种类型的计算机系统和移动设备,但也提供协作和演示功能(例如,桌面共享、 *** 会议、文件传输等)。

存在未引用的搜索路径或元素的安全缺陷,更具体地说,这是由于应用程序没有正确引用它的自定义处理程序,当安装了的易受攻击版本的系统访问恶意创建的网站时,可能会被利用,攻击者可以使用精心 *** 的URL()将恶意嵌入网站中,这将启动桌面客户端并强制其执行以下操作:打开远程共享。在打开共享时将执行身份验证,并且可以将请求进行转发(使用诸如响应程序之类的工具)以执行代码(或捕获以进行哈希破解)。

TeamViewer

TeamViewer

TeamViewer

TeamViewer

TeamViewer

TeamViewer

TeamViewer

TeamViewer

升级到版本,下载地址为:Previous TeamViewer versions 10 – 11 – 12 – 13 – 14。

360安全大脑-Quake *** 空间测绘系统通过对全网资产测绘,发现在均有广泛使用,具体分布如下图所示。

360安全大脑的QUAKE资产测绘平台通过资产测绘技术手段,对该类漏洞进行监测,请用户联系相关产品区域负责人或(quake#360.cn)获取对应产品。

2020-08-06TeamViewer发布通告

2020-08-10360CERT发布通告

Statement on CVE 2020-13699

TeamViewer flaw could be exploited to crack users’ password

“进入数字孪生时代, *** 攻击影响力更甚核弹。”

在第八届互联网安全大会(ISC 2020)上,360董事长兼CEO周鸿祎说道。

360董事长兼CEO周鸿祎

2020伊始,伴随一系列新基建政策的落地,各行各业都加快了数字化转型的步伐。在周鸿祎看来,新基建本质是数字化基建,其重要应用场景是数字城市和工业互联网,前者不断提高城市治理水平,后者推动制造业、传统工业实现升级,最终进入数字孪生。

相比其他优先享受新技术带来先进性的领域,安全行业一直扮演“守夜人”的角色,在新技术出现之时逆向思考其带来的安全挑战。

当今世界正经历百年未有之大变局,在复杂的国际格局变化背后,交织着两股巨大力量:科技革命和产业变革,全球将进入数字化新时代。

这一时代意味着“一切皆可编程、万物均要互联、大数据驱动业务、软件定义世界”,整个世界的基础都架构在软件之上,工厂、电力、交通、能源、金融等领域皆与数字化挂钩,脆弱性不言而喻。

不久前,外界有关扩核争论喧嚣直上。在周鸿祎看来,目前核武器拥有国已形成核“恐怖平衡”,这种平衡意味着彼此不会轻易发起核攻击,而 *** 战将超越热战成为数字时代下最可能的战争形式,以战场大、对手大、目标大、布局大、手法大、危害大、挑战大的新特点“备胎转正”,从传统作战的辅助手段变成首选。

面对种种潜在危机,传统安全防护体系亟需改变:

在战场上,要从仅考虑IT设备安全,转向以数字时代大视角构建整体安全方案;

在战略上,要扭转安全是传统信息化附属的身份,其已成为整体数字化的“基座”;

在战术上,过去合规、静态的解决方案已不合时宜,面对高风险、高级别的APT组织、 *** 犯罪组织、 *** 恐怖主义对手需要动态变化的解决方案;

在产品上,要摒弃“打补丁”式防护措施,在安全顶层设计之下形成协同防御、联合作战。

“可以说,数字时代下安全已经被重新定义,想要真正建立起国家强大的 *** 防御体系,形成他国不敢轻易攻击的震慑力,必须有安全新理念和新框架。”周鸿祎说道。

战争年代, *** 论是制胜之道。数字化时代,安全 *** 论是应对 *** 战的战略战术。这套 *** 论包含哪些新理念?周鸿祎首先分享了几个面向未来的思考。

其一,不安全的源头是漏洞和人;

其二,安全的本质是人与人的对抗,一切没有经过对抗检验的安全都是假安全;

其三,安全的关键要素是安全专家和持续运营。为什么不是产品? *** 攻击的对手是人,任何产品都可能被找到漏洞进行攻击,真正的安全并不在于做出“银弹”产品,产品总会被抛弃,总需要更新换代,重要的是安全专家的持续运营;

其四,企业真正需要的是有抵御攻击的能力;

其五,企业可以长期投资、并在五到十年后依觉有效的是基础设施。譬如传统基建时期建造的高速公路、高铁、机场等,在未来几十年内提高了国家整体物流效率和运输水平,即使中途不断优化升级,但其投资是长期不变的,这在安全行业同样适用;

其六,企业能力的获得可以从安全厂商积累的对抗知识、实战检验机制传递,不必要重造轮子;

最后,“见招拆招、头疼医头、脚疼医脚”式传统防御方式无法应对数字孪生时代的 *** 拓扑结构和 *** 设备超百倍增长的安全挑战,要解决安全问题必须从根本上提升企业能力,帮助其建立运营体系。

基于上述思考与实践,周鸿祎抛出一套包含“四大认知、八大 *** ”的新安全理念。其中,四大认知分别是: *** 安全是数字时代的基石; *** 安全的本质是对抗,对抗双方是攻防双方能力的较量;漏洞是 *** 安全的战略资源;获得能力、积累能力、提升能力、输出能力,是安全体系建设的核心目标,也是一个重要的衡量标准。

八大 *** 分别是:大数据是看见高级威胁的基础;情报是打通安全体系任督二脉的关键;基础设施是未来五到十年持续提升安全能力的载体;安全能力的提升离不开持续的运营;知识从对抗中来,要到运营中去;安全专家是攻防对抗的决胜因素;实战是检验安全能力的唯一标准;标准是安全行业互联互通协同联防的保障。

在周鸿祎看来,没有安全顶层设计和 *** 论,数字化就是“裸奔”,跑得越快,带来的灾难就越大。

过去十五年,360 基于服务10亿消费者、数千万家中小企业的实践,打造出了一套云端大脑,其以安全大数据平台、知识库、安全专家团队为基础,以知识云、沙箱云、查杀云、分析云为重要组成,相当于 *** 空间的预警机和反导系统。

在这套云端安全大脑的指挥下,360成功护航重大安保、实网演习、关键基础设施保护工作,累计帮助国家捕获超40起APT攻击,“可以说99%的国家级 *** 攻击都由360安全大脑独立发现。”周鸿祎透露。

以安全大脑为核心,360打造了实战云、威胁情报云、漏洞云、测绘云、连接云、开发云、培训云等一套不同作用的云端基础设施。

面向未来,360将这套设施“云化”成十二大服务向城市、行业、企业赋能,帮助客户建立起以安全大脑为核心的十大安全基础设施。

周鸿祎把这十大基础设施比喻为一套“作战体系”,其中资产测绘中心相当于地图测绘部门、威胁情报中心相当于情报部门、人才培养基地相当于军校、国家大数据靶场即练兵场、应急响应中心是快速反映部队等。

在这套“作战体系”之下,企业整体战斗力、感知能力、情报能力及应对能力得到提升,并与作为“中央司令部”的安全大脑以数据连接,配合持续运营、专家团队和实战演练的衡量机制及一套互通的标准,形成一张全域覆盖的防护网。

最终目标是让企业、城市客户建设自身安全能力,包括 *** 测绘能力、威胁识别能力、安全防护能力、安全开发能力、检测分析能力、知识构建能力、学习进化能力、应急恢复能力、指挥响应能力、实战检验能力,并将这十大安全能力对外输出。

综合上述内容,360推出新一代安全能力框架,融合6大板块,包括一个安全大脑,十套安全基础设施,一套运营战法,一组专家团队,一套实战演练的机制,一套安全互通的标准。

并基于这套新框架,将若干城市、行业、集团安全大脑利用云和大数据技术进行组合连接、实现互联互通,构建出类似国家反导系统的分布式国家级安全大脑,实现协同联防、深度防御。

在周鸿祎看来,“360的终极梦想是希望携手同行,以新一代 *** 安全能力框架整体提升我国应对数字化时代安全挑战的能力,为工业制造、智慧城市及各个产业、行业、企业数字化保驾护航。”

八年前,ISC 大会承载着中国人的 *** 安全大会梦想。八年后,ISC承载着新时代的安全新理念和新框架。可以说,每年ISC大会都站在新旧交替的关键节点,在ISC 2020战略日当天,周鸿祎正式宣布360企业安全集团新定位:新时代的 *** 安全运营商。

“我们相信, *** 安全只有堆砌的产品无法应对数字化时代的 *** 攻击,360希望通过持续运营产生安全能力,输出给行业、城市、国家,共同建设更加牢固的堡垒。”他说道。

本周收录安全事件项,话题集中在、方面,涉及的厂商有:、、、等。近期黑客频繁使用新出漏洞,对 *** 边界设备和服务实施攻击。对此,360CERT建议使用进行病毒检测、使用进行威胁流量检测,使用进行资产测绘,做好资产自查以及预防工作,以免遭受黑客攻击。

恶意程序

等级

NetWalk勒索软件

★★★★

WastedLocker勒索软件滥用Windows功能逃避检测

★★★

数据安全

英特尔泄露:20GB的源代码和内部文档

★★★★★

勒索软件团伙从LG和Xerox泄露了数十GB的内部数据

★★★★

黑客泄露900多个企业VPN服务器的密码

★★★

英国牙医工会遭到黑客攻击

★★★

UberEats数据在暗网上泄漏

★★★

Netwalker勒索软件运营商声称已从Forsee Power公司中窃取了数据

★★★

ProctorU确认数据泄露

★★★

黑客攻击

Newsletter 插件漏洞让黑客可以在30万个网站中注入后门

★★★★★

一下载量超700万的NodeJs模块可以被黑客植入代码

★★★★

2gether 被黑:120万加密货币被盗,本地代币被用来交换

★★★

黑客可能已经从Meetup用户那里窃取了PayPal的资金

★★★

Facebook插件漏洞使黑客劫持WordPress网站的聊天

★★★

Water Nue *** 钓鱼活动的目标是C-Suite公司的Office 365账户

★★★

黑客滥用相似的域名和网站图标进行信用卡盗窃

★★★

黑客攻击Reddit并发布支持特朗普的信息

★★★

其它事件

近50%的智能手机受到高通Snapdragon漏洞的影响

★★★★

GandCrab勒索软件经销商在白俄罗斯被捕

★★★

Black Hat:新的EtherOops攻击利用了有故障的以太网电缆

★★★

自2020年3月以来,NetWalker勒索软件已经赚了2500万美元

★★

过去12个月中,微软支付了近1400万美元的赏金

★★

NetWalker勒索软件最初被称为Mailto,于2019年8月首次被发现。此后,在2019年和2020年初发现了新的变种,2020年3月发现了一个强劲的上升趋势。 NetWalker已经明显发展成为一种更稳定、更健壮的勒索软件服务(RaaS)模式,Macfee的研究表明,恶意软件运营商正在瞄准并吸引更广泛的技术先进和进取的犯罪团体。 自2019年以来,NetWalker勒索软件已经达到了大量不同的目标,主要是在西欧国家和美国。 自2019年底以来,黑客团伙表示,他们更喜欢大型组织,而不是个人。在COVID-19大流行期间,NetWalker背后的对手明确表示,不会将医院作为攻击目标,他们是否信守诺言还有待观察。

详情

Take a “NetWalk” on the Wild Side

WastedLocker勒索软件正在滥用Windows内存管理功能,以逃避安全软件的检测。 在过去的几周里,WastedLocker勒索软件勒索软件已经变得臭名昭著,因为它被归咎于”受制裁的Evil Corp”黑客组织,并曾经攻击Garmin。 在BleepingComputer发布之前的一份新报告中,Sophos安全研究人员解释了WastedLocker是如何使用Windows缓存管理器来逃避检测的。 为了提高Windows的性能,常用文件或应用程序指定的文件被读取并存储在Windows缓存中,该缓存利用系统内存。 为了绕过反勒索软件解决方案的检测,WastedLocker包括一个例行程序,打开一个文件,将它读入Windows缓存管理器,然后关闭原始文件。

详情

WastedLocker ransomware abuses Windows feature to evade detection

勒索中招后,应及时断网,并之一时间联系安全部门或公司进行应急处理

及时对系统及各个服务组件进行版本升级和补丁更新

网段之间进行隔离,避免造成大规模感染

在 *** 边界部署安全设备,如防火墙、IDS、邮件网关等

主机集成化管理,出现威胁及时断网

2020年8月7日,美国芯片制造商英特尔的机密文件被上传到了一个公共文件共享服务上,据称这些文件是由黑客入侵造成的。 秘密信息缓存容量为20GB,来源不明。这是英特尔一系列泄密事件的之一部分。 档案中的一些文件包括技术规范和相关的内部芯片组设计,包括Kaby Lake平台和英特尔管理引擎(ME)。

详情

Intel leak: 20GB of source code, internal docs from alleged breach

在两次勒索失败后,Maze勒索软件的运营商在8月4日公布了企业商业巨头LG和Xerox数十GB的 *** 内部数据。 黑客声称他们泄露了从LG内部 *** 中窃取的50.2 GB数据和25.8 GB的Xerox数据。 Maze团伙主要以其同名勒索软件串而闻名,他们的运作方式通常是侵入公司 *** ,先窃取敏感文件,再加密数据,然后要求赎金来解密文件。 如果受害者拒绝支付解密文件的费用并决定从备份中恢复,迷宫团伙会在“泄漏网站”上创建条目,并威胁以第二种形式发布受害者的敏感数据,以勒索赎金。 然后,给受害者几周时间来考虑其决定,如果受害者在第二次勒索尝试中不肯让步,Maze勒索团队将在其门户网站上发布文件。

详情

Ransomware gang publishes tens of GBs of internal data from LG and Xerox

一名黑客在2020年8月4日发布了一份明文用户名和密码以及900多个Pulse Secure VPN企业服务器的IP地址的列表。 ZDNet在威胁情报公司KELA的帮助下获得了此列表的副本,并通过 *** 安全社区中的多个来源验证了其真实性。 安全研究人员指出,被攻击的所有Pulse Secure VPN服务器运行的固件版本都容易受到CVE-2019-11510漏洞的影响。

详情

Hacker leaks passwords for 900+ enterprise VPN servers

据报道,入侵英国牙科协会(BDA)服务器的黑客可能盗走了该协会成员的银行账号和分类代码。 工会的服务器在7月底被攻破,7月30日,BDA的工作人员摸不着头脑,致使其网站瘫痪。 行业新闻网站 Dentistry Online 报道称,BDA首席执行官马丁伍德罗(Martin Woodrow)表示:“当我们试图恢复服务时,很明显黑客侵入了我们的系统。” 牙科在线报道称,黑客可能已经访问了BDA会员的姓名,联系方式,交易历史,直接借记详细信息(包括帐号和分类代码),通信日志以及BDA所存案件的记录。 除了其工会职能外,BDA还为其成员提供弥偿保险,这意味着BDA拥有有关牙科疏忽纠纷的一些数据。

详情

British Dental Association have been hacked

来自威胁情报公司Cyble的安全研究人员发现了暗网上美国在线订餐和外卖平台UberEats的用户记录。 优步外卖是优步于2014年推出的美国在线订餐和送餐平台。 在暗网和深网监控过程中, *** 研究团队遇到了威胁因素,该因素泄露了UberEATS的用户记录。 这些泄漏的数据威胁到了UberEATS外卖司机、外卖合作伙伴和客户。

详情

UberEats data leaked on the dark web

Netwalker勒索软件运营商的受害者名单中又增加了一家新公司,即Forsee Power,该公司可为任何移动应用提供先进的锂离子电池系统。 集团总部位于法国和美国,是欧洲、亚洲和北美市场的领导者之一,年收入约6500万美元,拥有200多名员工。 最近,Cyble威胁研究集团接收到了另一份来自Netwalker集团的披露,该集团宣布从Forsee Power窃取了敏感数据。 Netwalker勒索软件运营商在他们的博客上发布了一条消息,宣布了这次攻击,并分享了一些截图,作为安全漏洞的证据。

详情

Netwalker ransomware operators claim to have stolen data from Forsee Power

在线考试监考解决方案ProctorU证实了一名攻击者在一个黑客论坛上发布了被盗的用户记录数据库,导致了数据泄露。 ProctorU是公司和大学用来监督在线考试作弊的监考服务。 通过安装的软件、 *** 摄像头和电脑的麦克风,ProctorU将监控考生的作弊行为。如果有作弊嫌疑,监考官可以要求学生出示装有摄像头的房间或桌子,以确保不会发生作弊行为。

详情

ProctorU confirms data breach after database leaked online

及时备份数据并确保数据安全

合理设置服务器端各种文件的访问权限

明确每个服务功能的角色访问权限

严格控制数据访问权限

及时检查并删除外泄敏感数据

发生数据泄漏事件后,及时进行密码更改等相关安全措施

WordPress网站的拥有者建议使用Newsletter插件的用户更新到最新版本,以阻止攻击。攻击者能够利用漏洞,注入后门,创建管理员,并可能接管他们的网站。 WordPress Newsletter插件中具有此漏洞,该插件提供了在WordPress博客上使用可视化创建响应新闻和电子邮件营销活动所需的工具。 自从将Newsletter添加到WordPress的官方插件存储库后,其下载量已超过1200万次,现已安装在300,000多个站点上。

目前在全球均有分布,具体分布如下图,数据来自于

详情

Newsletter plugin bugs let hackers inject backdoors on 300K sites

一个下载了数百万次的Node.js模块存在一个安全漏洞,攻击者可以利用该漏洞对服务器执行拒绝服务(DoS)攻击或获得完全的远程Shell访问权限。 该漏洞编号为CVE-2020-7699,位于”express-fileupload”npm组件中,该组件已从npm下载至少730万次。 这种类型的漏洞被称为“原型污染”,通常出现在JavaScript ( *** )代码中,原因是该语言的基本特性。因为 *** 是一种基于原型的语言,语言中的每个对象、函数和数据结构都有一个固有的”原型”属性,可以通过”proto“对其进行修改。

目前在全球均有分布,具体分布如下图,数据来自于

详情

Node *** module downloaded 7M times lets hackers inject code

2gether透露了一场 *** 攻击,其中约120万欧元的加密货币从加密货币投资账户中被盗。 2gether成立于2017年,在欧元区内提供了一个加密货币交易平台,无需额外费用即可买卖。 该组织的本机硬币是2GT令牌,该令牌至少要在2020年西班牙进行预售后发行。 然而,在7月31日中国东部时间下午6点,该交易平台的服务器遭到了 *** 攻击。 据报道,此次攻击背后的未知威胁者盗取了投资账户中的1118.3万加密货币,相当于基金总额的26.79%。

详情

2gether hacked: 1.2m in cryptocurrency stolen, native tokens offered in exchange

研究人员分析了Meetup平台(这个平台专门组织免费和付费的团体活动),发现了严重的漏洞,攻击者可以成为联合组织者或窃取资金。 Meetup是一项服务,该服务使用户可以创建面对面或虚拟事件。 对于美国境外的组织者,该平台提供PayPal支持,以向参加者收取付费活动的费用。 研究人员说,只需在讨论区的消息中发布JavaScript代码,就可以提升特权,该功能在Meetup中默认处于开启状态。

详情

Hackers could have stolen PayPal funds from Meetup users

在Facebook的官方WordPress聊天插件中发现了一个严重的漏洞,该插件有超过8万个用户安装,攻击者可以利用该漏洞拦 *** 问者发送给易受攻击网站所有者的邮件。 Facebook聊天插件允许WordPress网站所有者嵌入一个聊天弹出窗口,通过Facebook的Facebook页面信息平台与访问者进行实时交流。 该插件还支持聊天记录,可轻松在工作时间之外设置自动答复和常见问题解答,以向访问者提供有用的信息,而网站所有者无法答复。

详情

Facebook plugin bug lets hackers hijack WordPress sites’ chat

自2020年3月以来,一系列针对全球1000多家公司高管的商业电子邮件入侵(BEC)活动正在进行,这些活动使用鱼叉式 *** 钓鱼技术攻击Office 365账户。最近的竞选目标是美国和加拿大的高级职位。 这些被我们称为“Water Nue”的诈骗者主要针对金融高管的账户,以获得进一步金融欺诈的资格。钓鱼邮件将用户重定向到假冒的Office 365登录页面。黑客一旦获得凭据并成功侵入账户,就会将含有篡改银行信息的发票文件的电子邮件发送给下属,试图通过资金转账请求来吸走资金。

详情

Water Nue Phishing Campaign Targets C-Suite’s Office 365 Accounts

详情

Hackers abuse lookalike domains and favicons for credit card theft

2020年8月7日,数十个支持Donald Trump连任竞选的Reddit频道遭到黑客攻击。 在撰写本文时,黑客攻击仍在继续,但我们得知Reddit的安全团队已经意识到了这个问题,并且已经开始恢复被损坏的通道。 推特上的一个账户声称是黑客所为。然而,该账户的所有者并没有回复记者的置评请求,以便ZDNet能够核实其说法。该帐户现已暂停使用。

详情

Hackers are defacing Reddit with pro-Trump messages

在 *** 边界部署安全设备,如防火墙、IDS、邮件网关等

做好资产收集整理工作,关闭不必要且有风险的外网端口和服务,及时发现外网问题

积极开展外网渗透测试工作,提前发现系统问题

减少外网资源和不相关的业务,降低被攻击的风险

域名解析使用CDN

及时对系统及各个服务组件进行版本升级和补丁更新

注重内部员工安全培训

高通骁龙芯片数字信号处理器(DSP)芯片发现的几个安全漏洞可以让攻击者控制近40%的智能手机,监视其用户,并创建无法移动的恶意软件,能够躲避检测。 dsp是系统芯片单元,用于音频信号和数字图像处理,以及通信,在包括电视和移动设备在内的消费电子产品中使用。 据发现这些漏洞的Check Point研究人员称,易受攻击的DSP芯片“可以在地球上几乎所有的Android手机中找到,包括Google,三星,LG,小米,OnePlus等高端手机。” Check Point向高通披露了他们的发现,高通承认了他们,通知了设备供应商,并分配给他们以下六个cve: CVE-2020-11201, CVE-2020-11202, CVE-2020-11206, CVE-2020-11207, CVE-2020-11208,和CVE-2020-11209。

详情

Nearly 50% of all *** artphones affected by Qualcomm Snapdragon bugs

白俄罗斯内政部长在七月末的新闻稿中宣布其逮捕了一名31岁男子,该人涉嫌分发GandCrab勒索软件。 当局表示,这名男子在被捕前没有犯罪前科,但他在一个黑客论坛上注册,成为了GandCrab勒索软件公司的会员。 据称,他以租用的方式,获得了进入一个 *** 面板的权限,在那里他调整了设置,获得了一个定制版的GandCrab勒索软件,之后他会将垃圾邮件作为陷阱文件发送给其他互联网用户。 打开这些文件的受害者的电脑会被感染,并且他们的文件会被加密,最终他们需要支付赎金来获得解密应用程序,从而恢复他们的文件。

详情

GandCrab ransomware distributor arrested in Belarus

EtherOops攻击基本上是分组数据包攻击。 分组数据包攻击是指 *** 数据包相互嵌套,其外壳是一个良性数据包,而内层则包含恶意代码或命令。 外部包允许攻击有效载荷通过最初的 *** 防御,如防火墙或其他安全产品,而内部包攻击 *** 内部的设备。 但是 *** 数据包通常不会改变它们的组成,也不会失去它们的“外壳”。这就是故障以太网电缆发挥作用的地方。

详情

New EtherOops attack takes advantage of faulty Ethernet cables

安全公司McAfee在2020年8月3日称,自2020年3月以来,NetWalker勒索软件的运营商已经从勒索款项中获得了超过2500万美元的收入。 虽然没有准确的最新数据,但2500万美元的数字使NetWalker几乎成为当今最成功的勒索软件团伙,其他有名团伙还有Ryuk, Dharma和REvil (Sodinokibi)。 但是,安全专家认为,该团伙本来可以从他们的非法行动中获得更多收益,因为他们的视野还不够全面。

详情

NetWalker ransomware gang has made $25 million since March 2020

微软向在过去12个月内通过15个漏洞奖励计划报告漏洞的安全研究人员发放了1370万美元的奖金,这些漏洞奖励计划从2019年7月1日至2020年6月30日。 根据发布在微软安全响应中心博客上的年度”微软bug bounty Program回顾”,这一数字是前一年奖金的三倍多。去年,研究人员共获得440万美元的微软bug奖金。 微软致力于继续增强我们的漏洞奖励计划,并加强我们与安全研究界的伙伴关系。

详情

Microsoft paid almost $14M in bounties over the last 12 months

勒索中招后,应及时断网,并之一时间联系安全部门或公司进行应急处理

收到 *** 攻击之后,积极进行攻击痕迹、遗留文件信息等证据收集

注重内部员工安全培训

及时对系统及各个服务组件进行版本升级和补丁更新

360安全大脑的QUAKE资产测绘平台通过资产测绘技术手段,对事件相关组件进行监测,请用户联系相关产品区域负责人或(quake#360.cn)获取对应产品。

360安全大脑的安全分析响应平台通过 *** 流量检测、多传感器数据融合关联分析手段,对 *** 攻击进行实时检测和阻断,请用户联系相关产品区域负责人或(shaoyulong#360.cn)获取对应产品。

针对以上安全事件,360cert建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

2020-08-10360CERT发布安全事件周报

了解更多漏洞细节:

Check Point在Pwn2Own上公开披露了这一缺陷,揭示了内置高通骁龙处理器手机中的DSP的安全性设定被轻易绕过,并在代码中发现了400处可利用的缺陷。

出于安全考虑,cDSP被授权给OEM厂商和有限的第三方软件供应商进行编程。运行在DSP上的代码由高通公司签署。安全机构成功演示了Android应用程序如何绕过高通公司的签名并在DSP上执行特权代码,以及这会导致哪些进一步的安全问题。

Hexagon SDK是官方为厂商准备DSP相关代码的方式,其SDK存在严重的bug,导致高通自有和厂商的代码存在上百个隐性漏洞。事实上,几乎所有基于高通的智能手机所嵌入的DSP可执行库都会因为Hexagon SDK的问题而受到攻击,由此生成和暴露的安全漏洞可被黑客利用。

该漏洞被称为DSP-gate,允许安装在易受攻击的手机(主要是Android设备)上的任何应用程序接管DSP,然后对设备进行自由控制。

高通已经对该问题进行了修补,但不幸的是,由于Android的碎片化特性,该修复方案不太可能到达大多数手机。

“虽然高通已经修复了这个问题,但遗憾的是,这并不是故事的结束。”Check Point *** 研究主管Yaniv Balmas表示,”数以亿计的手机都暴露在这种安全风险之下。如果这种漏洞被发现并被恶意行为者利用,那么在很长一段时间内,将有数千万手机用户几乎没有办法保护自己。”

幸运的是,Check Point还没有公布DSP-gate的全部细节,这意味着在黑客开始在外部利用它之前可能还有一段让厂商逐步提供紧急修复的缓冲时间。

高通在一份声明中表示:”提供支持强大安全和隐私的技术是高通公司的首要任务。关于Check Point披露的高通计算DSP漏洞,我们努力验证该问题,并向OEM厂商提供适当的缓解措施。我们没有证据表明该漏洞目前正在被利用。我们鼓励终端用户在补丁可用时更新他们的设备,并只从受信任的位置(如Google Play Store)安装应用程序。”

(来自:PerimeterX)

如果你仍在使用 2019 年 3 月发布的 Chrome 73、以及 2020 年 7 月前的 Chrome 83,还请尽快更新至已修复CVE-2020-6519漏洞的 Chrome 84 。

据悉,作为一项 Web 标准,内容安全策略(CSP)旨在阻止某些类型的攻击,比如跨站脚本(XSS)和数据注入(data-injection)。

CSP 允许 Web 管理员指定浏览器可执行脚本的有效源范围,以便兼容该标准的浏览器仅执行可信来源的脚本加载操作。

浏览器易受攻击,但网站并不这样。

Weizman 在周一发布的研究报告中指出:“CSP 是网站所有者用于执行数据安全策略、以防止在其网站上执行恶意影子代码的主要 *** ,因而当其绕过浏览器时,个人用户的数据就面临着风险”。

目前大多数网站都已事实 CSP 内容安全策略,包括大家熟知的 ESPN、Facebook、Gmail、Instagram、TikTok、WhatsApp、Wells Fargo 和 Zoom 等互联网巨头。

不过一些知名的站点得以幸免,包括 GitHub、谷歌 Play 商店、领英 LinkedIn、PayPal、Twitter、雅虎登录页面、以及 Yandex 。

用此漏洞,攻击者必须先通过暴力破解或其它 *** 来访问 Web 服务器,以便能够修改其 JavaScript 代码。

然后攻击者可以在 JavaScript 中添加 frame-src 或 child-src 指令,以允许注入代码并强制加载执行,从而绕过站点 CSP 内容安全策略的防护。

尽管该漏洞被 CvSS 认定为中等严重等级(6/10),但由于它会影响 CSP 的执行,因此具有了更广泛的意义。换言之,当设备不幸中招时,事故造成的损害将严重得多。

举个例子,若 CSP 措施得当,网站仍可限制对此类敏感信息的访问。但以类似的方式,恶意 Web 开发者可利用第三方脚本,向付款页面加注一些额外的功能。

更糟糕的是,这个漏洞已在 Chrome 浏览器中存在了一年以上,直到近日才得到彻底修复。因而 Weizman 警告称,该漏洞的全部影响尚不为人所知。

最后,为避免遭受此类攻击而导致个人身份信息(PII)等敏感数据泄露,还请大家立即将浏览器升级到最新版本。

腾达(Tenda) AC 系列是由腾达发布的针对家庭用户的无线路由器,市场占用率比较高,为综合类别较全的家庭无线路由器。

腾达(Tenda) AC提供Web服务组件中的goform插件存在一个设计缺陷,权限验证不严格,可在未登陆验证的情况下发送特定的数据包成功利用此问题,触发任意命令执行,进而控制路由器设备,Web服务为root权限启动,获取到腾达路由器的更高权限。

威胁等级: 高危

影响面: 广

影响等级: 10颗星

腾达(Tenda)路由器Web服务的goform组件在处理特定请求时,存在一个逻辑判断错误,权限验证不足导致可执行任意命令。

包括但不限于以下型号腾达路由器,以及各个型号所有已发布的固件版本都受该漏洞影响,经过验证和分析,该安全问题影响腾达路由器的最新版本固件。

AC 6

AC 7

AC 8

AC 9

AC 11

AC 15

fofa上存活的设备ip数显示至少为10万台左右。

请用户实时关注腾达官网的固件更新,及时进行补丁修复。

你好呀~欢迎来到“资讯充电站”!小安就是本站站长。今天第25期如约和大家见面了!如果您是之一次光顾,可以先阅读站内公告了解我们哦。

【站内公告】

本站主要发布时下最火热最新鲜的网安资讯,不同于正儿八经的权威消息。本站的资讯内容可能会更富趣味性、讨论性,工作劳累之余给大家来点趣闻,唠唠嗑,也可以一起充电涨姿势~目前每周营业周二、周四两天。

欢迎各位新老顾客前来拜访,在文章底部时常交流、疯狂讨论,都是小安欢迎哒~如果对本小站的内容还有更多建议,也欢迎底部提出建议哦!

据8月10日多伦多记者报道,居住在加拿大卑诗省(英属哥伦比亚省在加拿大华人社区中被称为卑斯省) 高贵林港(Port Coquitlam) 的单亲母亲Tara McWilliams在疫情期间和大多数人一样依靠加拿大紧急救助金(CERB)维持日常生活开销,但没想到的是,有黑客攻击了她的加拿大税局(CRA)的在线帐户,先后两次从她账户上转移共计4000元的CERB救助金。

Tara 表示,黑客是在7月24日攻破了她的CRA帐户的,3天后,她收到一条警告,通知她的电子邮件地址已从帐户中删除。她那时才意识到自己的账户被黑客攻击了。

登录CRA帐户后,她发现有人申请了两笔CERB救济金,并设置直接打款到一个她不知道的多伦多银行帐户。

“整晚就像拉锯战。”Tara McWilliams 说,她最终在CRA上冻结了自己的帐户。如今,她只能通过邮寄支票的方式继续领取救济金。

但直到上周五(8月7日)下午,Tara McWilliams 才终于与CRA联系上,并开始展开调查。她说:“我想解决这样的问题,我不希望其他任何人遇到此事。”

联邦 *** 收集的统计数据表明,其他数百名加拿大人也遭遇了类似的事情。截至6月30日,加拿大反欺诈中心已收到713份与CERB相关的身份欺诈报告,其中加拿大卑诗省52有份。目前高贵林骑警已立案调查此事。

如果你拥有成千上万的比特币但却没办法访问它,只因你将它们保存在了受密码保护的ZIP文件中,之后又把密码忘记了,这该是多么悲剧的一件事!

面临这一悲剧的人是一位俄罗斯投资者,据报道,他在2016年购买了价值150万美元的比特币,而在2017年加密货币的历史性涨幅之前。因为他不记得密码的加密密钥,所以他一直无法访问这个加密货币。

Michael Stay是1990年代的加密分析师和逆向工程师,在Google工作了大约六年。他和Pyrofex Corp.的CTO在DEFCON虚拟事件上讲述了这个故事。

自从Stay在大约二十年前发表了一篇有关破解加密ZIP文件的技术文章以来,这位俄罗斯投资者就开始寻求Stay的帮助来恢复锁定的加密货币。

投资者写信给Stay:“如果我们成功找到密码,我将非常感谢。”

Stay认为这是一项令人兴奋的工作,并同意以100,000美元的费用破解文件。

Stay独自一人收集了有关zip程序的信息并确定了软件版本。然后,他请求Pyrofex首席执行官Nash Foster帮助他在Nvidia GPU上实现加密代码。此后两人一直努力的完善攻击方式。

Stay 透露,由于此版本加密程序较旧,因此可以在无需大量支出的情况下将文件解锁。如果是最新版本的加密程序,成本会更高。

这个故事告诉我们,将您的加密钱包密码以书面形式存储在某处,可以防止此类事件再次发生。

8月11日,网传消息称,科技数码类博主@Beautiful科技 发布视频提前泄露了小米的新品——小米10至尊纪念版,将面临100万美金的违约款。

“(视频)是我不小心发出去的,我不懂,我看到我儿子电脑上这个东西,我不知道他要发哪里的,我就发在那个群里去了,是我不小心发的。”

当记者问及100万美金的违约款是否属实时,对方称,“因为我确实不知道这个问题的严重性,不知道我儿子跟小米公司签了保密协议,现在我儿子跟我讲了,我正在积极地让他们删掉。”

不少网友纷纷表示:“泄密了就泄密了,承担责任就行,拿母亲顶包是什么操作 ”

2020年08月12日, 360CERT监测发现发布了的风险通告,该漏洞编号为,漏洞等级:,漏洞评分:。

攻击者通过NetLogon(MS-NRPC),建立与域控间易受攻击的安全通道时,可利用此漏洞获取域管访问权限。成功利用此漏洞的攻击者可以在该 *** 中的设备上运行经特殊设计的应用程序。

对此,360CERT建议广大用户及时为各Windows Server操作系统安装最新相关补丁。与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。

360CERT对该漏洞的评定结果如下

评定方式

等级

威胁等级

严重

影响面

广泛

360CERT评分

10分

是 Windows 上一项重要的功能组件,用于用户和机器在域内 *** 上的认证,以及复制数据库以进行域控备份,同时还用于维护域成员与域之间、域与域控之间、域DC与跨域DC之间的关系。

当攻击者使用 Netlogon 远程协议 (MS-NRPC) 建立与域控制器连接的易受攻击的 Netlogon 安全通道时,存在特权提升漏洞。成功利用此漏洞的攻击者可以在 *** 中的设备上运行经特殊设计的应用程序。

Windows Server 2008 R2 for x64-based Systems Service Pack 1

Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

Windows Server 2012

Windows Server 2012 (Server Core installation)

Windows Server 2012 R2

Windows Server 2012 R2 (Server Core installation)

Windows Server 2016

Windows Server 2016 (Server Core installation)

Windows Server 2019

Windows Server 2019 (Server Core installation)

Windows Server, version 1903 (Server Core installation)

Windows Server, version 1909 (Server Core installation)

Windows Server, version 2004 (Server Core installation)

360CERT建议通过安装360安全卫士进行一键更新。

应及时进行Microsoft Windows版本更新并且保持Windows自动更新开启。

Windows server / Windows 检测并开启流程如下

点击开始菜单,在弹出的菜单中选择“控制面板”进行下一步。

点击控制面板页面中的“系统和安全”,进入设置。

在弹出的新的界面中选择“windows update”中的“启用或禁用自动更新”。

然后进入设置窗口,展开下拉菜单项,选择其中的。

通过如下链接自行寻找符合操作系统版本的漏洞补丁,并进行补丁下载安装。

CVE-2020-1472 | NetLogon 特权提升漏洞

针对本次安全更新,Windows用户可通过360安全卫士实现对应补丁安装,其他平台的用户可以根据修复建议列表中的产品更新版本对存在漏洞的产品进行更新。

360CERT建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

360安全大脑的安全分析响应平台通过 *** 流量检测、多传感器数据融合关联分析手段,对 *** 攻击进行实时检测和阻断,请用户联系相关产品区域负责人或(shaoyulong#360.cn)获取对应产品。

2020-08-11微软发布漏洞通告

2020-08-12360CERT发布通告

CVE-2020-1472 | NetLogon 特权提升漏洞

2020年08月12日, 360CERT监测发现发布了的风险通告,事件等级:,事件评分:分。

此次安全更新发布了个漏洞的补丁,主要涵盖了以下组件: Windows操作系统、IE/Edge浏览器、ChakraCore、脚本引擎、SQL Server、.Net 框架、Windows编解码器库 。其中包括个严重漏洞,个高危漏洞。

微软通告中标识个高危漏洞和个严重漏洞已存在利用。

对此,360CERT建议广大用户及时将升级到最新版本。与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。

360CERT对该事件的评定结果如下

评定方式

等级

威胁等级

严重

影响面

广泛

360CERT评分

10分

Windows错误地验证文件签名时,存在一处签名验证绕过漏洞。

本地攻击者通过在受影响的计算机上执行特定操作,可以绕过 Windows 签名机制加载任意危险的程序/文件。

该漏洞信息;该漏洞利用

该漏洞会影响所有受支持的Windows版本,请尽快安装修复补丁

Windows 脚本引擎在 Internet Explorer 中处理内存中对象的方式中存在一处远程执行代码漏洞。

远程攻击者通过创建特制页面并诱使用户使用IE打开,成功利用此漏洞的攻击者可在受影响的系统上以相同的用户权限执行任意代码。

该漏洞利用

使用 Netlogon 远程协议 (MS-NRPC) 建立与域控制器连接的 Netlogon 安全通道时,存在一处特权提升漏洞。

未通过身份验证的远程攻击者可以使用 Netlogon 协议构造特制的数据包,发送至受影响的域控服务器,成功利用此漏洞的攻击者可以获取域管理员访问权限。

Microsoft Windows Codecs 库处理内存中的对象时,存在一处远程执行代码漏洞。

远程攻击者通过构造特制的文件并诱使用户打开,成功利用此漏洞的攻击者可以控制受影响的系统。

Microsoft Edge PDF 阅读器在处理内存中的对象时,存在一处远程执行代码漏洞。

远程攻击者通过构造特制的PDF页面,并诱使用户使用Edge浏览器打开,成功利用此漏洞的攻击者可在受影响的系统上以相同的用户权限执行任意代码。

已利用>易利用>可利用>难利用

编号

描述

新版可利用性

历史版本可利用性

公开状态

在野利用

导致结果

CVE-2020-1464

Windows 欺骗漏洞

已利用

已利用

已公开

已存在

欺骗攻击

CVE-2020-1380

脚本引擎内存损坏漏洞

难利用

已利用

未公开

已存在

内存破坏

CVE-2020-1472

NetLogon 特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1568

Microsoft Edge PDF 远程执行代码漏洞

难利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1339

Windows Media 远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1525

Windows Media损坏漏洞

可利用

可利用

未公开

不存在

内存破坏

CVE-2020-1379

Windows Media损坏漏洞

可利用

可利用

未公开

不存在

内存破坏

CVE-2020-1492

Windows Media损坏漏洞

可利用

可利用

未公开

不存在

内存破坏

CVE-2020-1477

Windows Media损坏漏洞

可利用

可利用

未公开

不存在

内存破坏

CVE-2020-1585

Microsoft Windows Codecs 库远程执行代码漏洞

可利用

难利用

未公开

不存在

远程代码执行

CVE-2020-1570

脚本引擎内存损坏漏洞

易利用

易利用

未公开

不存在

内存破坏

CVE-2020-1554

Windows Media损坏漏洞

可利用

可利用

未公开

不存在

内存破坏

CVE-2020-1567

MSHTML 引擎远程执行代码漏洞

易利用

易利用

未公开

不存在

远程代码执行

CVE-2020-1555

脚本引擎内存损坏漏洞

难利用

可利用

未公开

不存在

内存破坏

CVE-2020-1560

Microsoft Windows Codecs 库远程执行代码漏洞

难利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1574

Microsoft Windows Codecs 库远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1046

.NET Framework 远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1483

Microsoft Outlook 内存损坏漏洞

可利用

可利用

未公开

不存在

内存破坏

CVE-2020-1516

Windows 工作文件夹服务权限提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1571

Windows 安装程序特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1541

Windows 备份引擎特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1518

Windows 文件服务器资源管理服务特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1563

Microsoft Office 远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1520

Windows 字体驱动程序主机远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1509

本地安全认证子系统服务特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1467

Windows 硬链接权限提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1479

DirectX 特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1587

WinSock 的 Windows 辅助功能驱动程序特权提升漏洞

易利用

易利用

未公开

不存在

权限提升

CVE-2020-1597

ASP.NET Core 拒绝服务漏洞

可利用

可利用

未公开

不存在

拒绝服务

CVE-2020-1521

Windows 语音Runtime特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1544

Windows 备份引擎特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1484

Windows 工作文件夹服务权限提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1580

Microsoft Office SharePoint

可利用

可利用

未公开

不存在

跨站脚本攻击

CVE-2020-1579

Windows 功能发现 SSDP 提供程序特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1531

Windows 帐户控制特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1495

Microsoft Excel 远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1535

Windows 备份引擎特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1542

Windows 备份引擎特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1566

Windows 内核特权提升漏洞

易利用

易利用

未公开

不存在

权限提升

CVE-2020-1417

Windows 内核特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1497

Microsoft Excel 信息泄漏漏洞

可利用

可利用

未公开

不存在

信息泄漏

CVE-2020-1565

Windows 权限提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1561

Microsoft 图形组件远程代码执行漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1547

Windows 备份引擎特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1502

Microsoft Word 信息泄漏漏洞

可利用

可利用

未公开

不存在

信息泄漏

CVE-2020-1466

Windows 远程桌面协议(RD 网关)拒绝服务漏洞

可利用

难利用

未公开

不存在

拒绝服务

CVE-2020-1550

Windows CDP 用户组件特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1522

Windows 语音Runtime特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1551

Windows 备份引擎特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1573

Microsoft Office SharePoint

可利用

可利用

未公开

不存在

跨站脚本攻击

CVE-2020-1584

Windows dnsrslvr.dll 特权提升漏洞

易利用

易利用

未公开

不存在

权限提升

CVE-2020-1557

Jet 数据库引擎远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1539

Windows 备份引擎特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1546

Windows 备份引擎特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1569

Microsoft Edge 内存损坏漏洞

难利用

可利用

未公开

不存在

内存破坏

CVE-2020-1526

Windows *** 连接 Broker 权限提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1517

Windows 文件服务器资源管理服务特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1528

Windows Radio Manager API 特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1499

Microsoft SharePoint 欺骗漏洞

可利用

可利用

未公开

不存在

欺骗攻击

CVE-2020-1488

Windows AppX 部署扩展特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1556

Windows WalletService 特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1476

ASP.NET 和 .NET 特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1496

Microsoft Excel 远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1552

Windows Work Folder 服务权限提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1505

Microsoft SharePoint 信息泄漏漏洞

可利用

可利用

未公开

不存在

信息泄漏

CVE-2020-1548

Windows WaasMedic 服务信息泄漏漏洞

可利用

可利用

未公开

不存在

信息泄漏

CVE-2020-1581

Microsoft Office 即点即用特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1524

Windows Speech Shell 组件特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1494

Microsoft Excel 远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1578

Windows 内核信息泄漏漏洞

易利用

易利用

未公开

不存在

信息泄漏

CVE-2020-1549

Windows CDP 用户组件特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1473

Jet 数据库引擎远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1577

DirectWrite 信息泄漏漏洞

可利用

可利用

未公开

不存在

信息泄漏

CVE-2020-1501

Microsoft SharePoint 欺骗漏洞

可利用

可利用

未公开

不存在

欺骗攻击

CVE-2020-1337

Windows 打印后台处理程序特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1537

Windows 远程访问特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1455

Microsoft SQL Server Management Studio 拒绝服务漏洞

难利用

可利用

未公开

不存在

拒绝服务

CVE-2020-1534

Windows 备份服务特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1545

Windows 备份引擎特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1511

已连接的用户体验和遥测服务权限提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1583

Microsoft Word 信息泄漏漏洞

可利用

可利用

未公开

不存在

信息泄漏

CVE-2020-1582

Microsoft Access 远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1503

Microsoft Word 信息泄漏漏洞

可利用

可利用

未公开

不存在

信息泄漏

CVE-2020-1377

Windows 注册表特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1564

Jet 数据库引擎远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1530

Windows 远程访问特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1536

Windows 备份引擎特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1540

Windows 备份引擎特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1480

Windows GDI 特权提升漏洞

易利用

易利用

未公开

不存在

权限提升

CVE-2020-1459

Windows ARM 信息泄漏漏洞

可利用

可利用

未公开

不存在

信息泄漏

CVE-2020-1553

Windows Runtime特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1533

Windows WalletService 特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1486

Windows 内核特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1378

Windows 注册表特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1478

Windows Media损坏漏洞

可利用

可利用

未公开

不存在

内存破坏

CVE-2020-1475

Windows 服务器资源管理服务特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1515

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1493

Microsoft Outlook 信息泄漏漏洞

可利用

可利用

未公开

不存在

信息泄漏

CVE-2020-1490

Windows 存储服务特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1527

Windows 自定义协议引擎特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1504

Microsoft Excel 远程执行代码漏洞

可利用

难利用

未公开

不存在

远程代码执行

CVE-2020-1500

Microsoft SharePoint 欺骗漏洞

可利用

可利用

未公开

不存在

欺骗攻击

CVE-2020-1558

Jet 数据库引擎远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1498

Microsoft Excel 远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1529

Windows GDI 特权提升漏洞

易利用

易利用

未公开

不存在

权限提升

CVE-2020-1383

Windows RRAS 服务信息泄漏漏洞

可利用

可利用

未公开

不存在

信息泄漏

CVE-2020-1562

Microsoft 图形组件远程代码执行漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-0604

Visual Studio Code 远程执行代码漏洞

可利用

可利用

未公开

不存在

远程代码执行

CVE-2020-1470

Windows 工作文件夹服务权限提升漏洞

可利用

可利用

未公开

不存在

权限提升

CVE-2020-1510

Win32k 信息泄漏漏洞

可利用

可利用

未公开

不存在

信息泄漏

CVE-2020-1543

Windows 备份引擎特权提升漏洞

可利用

可利用

未公开

不存在

权限提升

360CERT建议通过安装360安全卫士进行一键更新。

应及时进行Microsoft Windows版本更新并且保持Windows自动更新开启。

Windows server / Windows 检测并开启流程如下

点击开始菜单,在弹出的菜单中选择“控制面板”进行下一步。

点击控制面板页面中的“系统和安全”,进入设置。

在弹出的新的界面中选择“windows update”中的“启用或禁用自动更新”。

然后进入设置窗口,展开下拉菜单项,选择其中的。

通过如下链接自行寻找符合操作系统版本的漏洞补丁,并进行补丁下载安装。

August 2020 Security Updates

针对本次安全更新,Windows用户可通过360安全卫士实现对应补丁安装,其他平台的用户可以根据修复建议列表中的产品更新版本对存在漏洞的产品进行更新。

360CERT建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

360安全大脑的安全分析响应平台通过 *** 流量检测、多传感器数据融合关联分析手段,对 *** 攻击进行实时检测和阻断,请用户联系相关产品区域负责人或(shaoyulong#360.cn)获取对应产品。

2020-08-11微软发布安全更新

2020-08-12360CERT发布通告

August 2020 Security Updates

Zero Day Initiative — The August 2020 Security Update Review

*** 安全服务提供商Char49的安全研究员Pedro Umbelino,在三星的“查找我的手机”功能中发现了多个漏洞,这些漏洞可能被集中利用在三星Galaxy Phone上执行各种恶意活动。

“查找我的手机”功能可以支持三星硬件设备的所有者找到丢失的手机,还可以远程锁定设备,阻止他人访问三星支付并彻底格式化设备内容。不过,该功能中有四个漏洞,这些漏洞可以可能被安装在设备上的,仅需访问SD卡的恶意应用所利用。

通过访问设备的SD卡,应用程序可以触发攻击链中的之一个漏洞,然后创建一个文件,攻击者可使用该文件来拦截与后端服务器的通信。

专家解释说,漏洞利用链可在未安装补丁的三星Galaxy S7,S8和S9 +设备上运行。

有观点认为,“查找我的手机”应用程序不应该有公开可用且处于导出状态的任意组件。如果其他软件包调用了这些组件,则应使用适当的权限对其进行保护, 应该消除依赖公共场所文件存在的测试代码。

该漏洞于一年多前被发现,三星于2019年10月已经将其修复。

(稿源:FreeBuf,封面源自 *** 。)

零日漏洞# 1

本月修复的两个零日漏洞中的之一个是Windows操作系统中的一个漏洞。据微软披露,攻击者可以利用被追踪到的CVE-2020-1464漏洞让Windows让不正确的文件签名生效。

这家操作系统制造商指出,攻击者可以利用这个漏洞绕过安全特性,加载不正确签名的文件。

就像所有微软的安全建议一样,关于漏洞和真实攻击的技术细节还没有公开。微软安全团队使用这种 *** 来防止其他黑客推断漏洞是如何以及在哪里存在的并延长其他漏洞出现的时间。

零日漏洞# 2

至于第二个零日漏洞–CVE-2020-1380出现在IE附带的脚本引擎中。微软表示,它收到了来自杀毒软件制造商卡巴斯基的报告,黑客发现IE脚本引擎中的远程代码执行(RCE)漏洞并在现实世界中滥用它。

虽然这个漏洞存在于IE脚本引擎中,但微软其他本地应用也受到了影响,比如该公司的Office套件。这是因为Office应用使用IE脚本引擎在Office文档中嵌入和呈现web页面,脚本引擎在这一特性中扮演了主要角色。

这意味着黑客可以通过引诱恶意网站上的用户或发送陷阱式办公文件来对漏洞加以利用。

(来自:Google Project Zero)

过去几年,Project Zero 团队已经曝光过影响Windows10 S、macOS 内核、iOS 等平台的严重漏洞。

然而在昨日的“星期二补丁”中,研究人员声称微软未能提供一个完整的修复程序,于是决定公开一个影响各版本 Windows 的“中等”严重性漏洞。

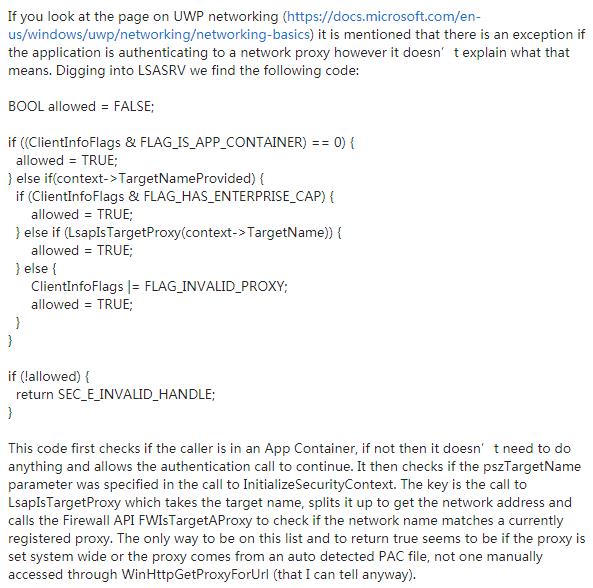

据悉,Project Zero 于 2020 年 5 月 5 日首次将一个身份验证漏洞汇报给了微软 —— 即使应用程序不具备此功能,也可通过用户凭据来绕过 *** 身份验证。

在对枯燥的技术术语进行抽丝剥茧后,可知问题主要出在旧版 Windows 应用容器可通过单点登录、对用户授予企业身份验证的访问权限(这本该是个受限的敏感功能)。

虽然具有此类缺陷的应用程序不会通过 Windows Store 的审核,但许多企业仍在使用基于侧载的部署方案,因而该漏洞仍需要 Windows 用户提高警惕。

Project Zero 安全研究员 James Forshaw 指出:当应用程序向 *** *** 提起身份验证时,UWP *** 会错误地将之视作一个例外。

这意味着,只要为 InitializeSecurityContext 指定了有效的目标名称,AppContainer 便可执行 *** 身份验证,而无论 *** 地址是否已经 *** 注册。

结果就是,只要你的应用程序具有不受实际限制的 *** 访问功能,用户便可指定任意目标名称,对面向 *** 的资源进行身份验证。

同样的,由于你可指定任意目标名称、并且正在执行实际的身份验证,那注入 SPN 检查和 *** B 签名之类的服务器防护手段都将变得毫无意义。

从理论上来讲,由于防火墙 API 中存在后门,本地攻击者可借助经典版 Edge 浏览器访问本地主机服务、然后找到需要转义的系统服务,从而达到漏洞利用的目的。

更糟糕的是,这只是该漏洞缺陷的一部分。因为即便 *** 没有正确地处理 *** 地址,它仍可被绕过。

因其调用了 DsCrackSpn2,将服务类 / 实例:端口 / 服务名形式的 *** 目标名称划分成了各个组件。

Project Zero 团队甚至附上了概念验证(PoC)的代码,以展示应用程序是如何绕过企业身份验证、以获得更高的特权的。

PoC 尝试列出了 Windows Server 消息块( *** B)的共享,即使操作系统不允许此类访问,本地共享上仍会将它列出。

遗憾的是,尽管 Project Zero 团队为微软提供了标准的 90 天的缓冲、并于 7 月 31 日再次延展了宽限期,以便该公司可在 8 月 Patch Tuesday 推出该修复程序,但微软最终还是让我们感到失望。

该公司确实在昨日发布了 CVE-2020-1509 的修复程序,并对 James Forshaw 的发现表示了感谢,但 Project Zero 团队声称该公司并未彻底修复该缺陷,因其并未纠正 DsDrackSpn2 目标名称解析漏洞。

最终 Project Zero 决定在今日公布这个复杂的漏洞详情,即便普通的“脚本小子”无法轻易利用,但特权提升(即使是本地特权提升)也是相当危险的。

更具微软的安全公告,该问题影响多个 Windows 操作系统版本,包括 Windows Server 2012 / 2016 / 2019、Windows 8.1 / RT 8.1、以及直到 Version 2004 的 Windows 10 。

2020年08月13日, 360CERT监测发现发布了的风险通告,包含多个等级不等漏洞,事件等级:,事件评分:

存在,通过,可以造成的影响。

对此,360CERT建议广大用户及时将安装最新补丁。与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。

360CERT对该事件的评定结果如下

评定方式

等级

威胁等级

严重

影响面

一般

360CERT评分

9.1分

本次安全更新共计 5 处漏洞,编号分别为:

CVE-2020-8208

CVE-2020-8209

CVE-2020-8210

CVE-2020-8211

CVE-2020-8212

目前仅有 CVE-2020-8209 的信息公开

中存在一处输入验证不足而造成的目录遍历漏洞。

远程未授权攻击者通过发送特制HTTP请求,可以读取受影响服务器上的任意文件。(例如:数据库配置文件,LDAP的账户凭据,邮件数据等)

以下版本受到严重影响

XenMobile Server

XenMobile Server

XenMobile Server

XenMobile Server

以下版本受到中等影响

XenMobile Server

XenMobile Server

XenMobile Server

XenMobile Server

根据版本安装修补程序

XenMobile Server 10.12 RP3XenMobile Server 10.11 RP6XenMobile Server 10.10 RP6XenMobile Server 10.9 RP5

360安全大脑-Quake *** 空间测绘系统通过对全网资产测绘,发现具体分布如下图所示。

360安全大脑的QUAKE资产测绘平台通过资产测绘技术手段,对该类漏洞进行监测,请用户联系相关产品区域负责人或(quake#360.cn)获取对应产品。

360安全大脑的安全分析响应平台通过 *** 流量检测、多传感器数据融合关联分析手段,对 *** 攻击进行实时检测和阻断,请用户联系相关产品区域负责人或(shaoyulong#360.cn)获取对应产品。

2020-08-11Citrix 官方发布漏洞通告

2020-08-13360CERT发布通告

Citrix Endpoint Management (CEM) Security Update

2020年08月13日, 360CERT监测发现发布了的风险通告,该漏洞编号为,漏洞等级:。

可以通过构造恶意的,并将其设置到可被外部输入进行修改,且会执行表达式的标签的属性值,引发解析,最终造成的效果。

对此,360CERT建议广大用户及时将进行升级完成漏洞修复。与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。

360CERT对该漏洞的评定结果如下

评定方式

等级

威胁等级

高危

影响面

广泛

Apache Struts 2是一个用于开发Java EE *** 应用程序的开放源代码网页应用程序架构。它利用并延伸了Java Servlet API,鼓励开发者采用MVC架构。

该漏洞有三个限制条件:

标签的属性值可执行表达式

标签的属性值可被外部输入修改

标签的属性值未经安全验证

仅当以上三个条件都满足时,攻击者可以通过构造恶意的表达式,造成远程命令执行的效果。

Apache Struts2:2.0.0-2.5.20

升级到Struts 2.5.22或更高版本。

或者开启ONGL表达式注入保护措施

2020-08-13Apache Struts2官方发布安全通告

2020-08-13360CERT发布通告

Apache Struts2官方安全通告

研究人员在对Alexa智能手机应用进行测试时发现了这个漏洞。他们使用一个脚本绕过了保护应用流量的机制,该机制则允许他们以明文查看该应用。他们还发现,该应用发出的几个请求存在策略配置错误情况,这可能会使其绕过该策略从而从恶意方控制的域发送请求。

在现实世界中,坏人可能会说服不知情的用户点击一个连接到Amazon的恶意链接,该链接实际上具有代码注入功能。一旦被点击,攻击者就能获得用户在Alexa上安装的应用和功能列表。另外,他们还可以远程为受害者安装和启用新技能。更严重的攻击者还可以从用户的Alexa账号中获取他们的语音历史以及个人信息。

Check Point的产品漏洞研究负责人Oded Vanunu在一份新闻稿中说道:“智能扬声器和虚拟助手如此普遍,以至于人们很容易忽视它们所拥有的个人数据以及它们在控制我们家中其他智能设备方面所起的作用。但黑客将其视为进入人们生活的入口,让他们有机会在所有者不知情的情况下访问数据、窃听对话或进行其他恶意行为。”

Vanunu补充称,该研究公司在6月份就向亚马逊强调过这一缺陷,后者也做出了修复回应。“我们开展这项研究是为了强调保护这些设备对维护用户隐私是怎样得重要。谢天谢地,亚马逊对我们的泄露做出了迅速反应,他们关闭了某些亚马逊/Alexa子域名上的这些漏洞。”

如果你使用了智能门锁,并且使用的是August *** art lock Pro + Connect的话,请注意,该门锁中未打补丁的安全漏洞意味着黑客可以完全访问你的Wi-Fi *** 。

首先,August *** art lock Pro+ Connect门锁允许用户控制房屋的大门或其他地方,房主只需轻按即可解锁/锁定门,还能授予客人访问权限,监督其他人进入或离开房屋。

由于缺乏必要的硬件,该设备无法直接连接到互联网,因此,当用户在一定范围内时,可以通过蓝牙低能耗(BLE)控制锁定。而为了满足远程管理的需求,August应用程序形成了一个+ConnectWi-Fi网桥,与互联网建立连接,再由控制智能锁的用户来回传递命令。

然而,在这种情况下,设备之间的命令用传输层安全(TLS)加密,不能以任何方式修改或利用。除此之外,只有所有者在其帐户中注册了锁,才能配置与无线 *** 相连的August连接。而用户通过两步验证获得对帐户的访问权限,因此所有者具有完全权限,可以授予访客全部或有限访问权限,接收即时通知并检查状态。

当然,为了实现这些功能,August Smart Lock Pro + Connect会连接到用户的Wi-Fi *** 。在没有可用的键盘/输入设备的情况下,August使用一种通用技术来确保连接。该设备进入设置模式,作为接入点启用与智能手机的链接。随后,应用程序会将Wi-Fi登录凭据传递给智能锁,但这个通信是开放的(未加密),因此容易受到攻击。值得注意的是,虽然设备的固件会加密登录凭据,但使用的是ROT13,这是一种简单的密码,很容易被附近的黑客破解。

最后,不得不提一下漏洞从发现到披露的过程:

2019年12月9日:与受影响的供应商进行初步联系,交换了PGP密钥

2019年12月10日:供应商提前收到报告的副本

2019年12月18日:信息再次发送给受影响的供应商

2019年12月18日:漏洞已确认

2019年12月18日:CVE-2019-17098

2020年5月11日:供应商要求在2020年6月上旬安排 *** 息

2020年1月16日:Bitdefender准备更新

2020年7月2日:Bitdefender准备另一次更新

2020年8月6日:Bitdefender没有收到供应商的回音,公开漏洞。

将近8个月后,这个漏洞依然存在。

在过去的几天内,许多subReddit的帖子被污染,黑客发布了支持特朗普大选帖子,并且改变了subReddit的主题背景来展示对特朗普参加大选的支持,如上图所示

(备注:subReddit类似于知乎话题,豆瓣小组)

一位Reddit的管理员说:“我们的管理员账户被入侵并被用于破坏subReddit。我们正在努力锁定入侵者并恢复网站正常运行”

如果你的mod身份(moderator,类似于版主)被删除了,请耐心等待,我们会重新给你恢复mod身份,但目前我们的首要任务是找到漏洞的存在。”

Reddit的管理员敦促Reddit的版主对他们的账户启用双因素认证(2FA),并更改他们的密码

据Reddit的一位管理员说,这起事件的策划者在过去24小时内一直处于活跃状态。

Reddit管理员建议他们的版主看看是否出现以下情况,判断他们的帐户是否被泄露:

1.如果你收到电子邮件通知称你帐户上的密码/电子邮件地址已更改,但你并没有请求修改

2.如果你注意到你的个人资料里有你不认识的授权应用程序

3.如果你注意到在你的帐户活动页面上有不寻常的IP登录历史

4.如果你看到了你不记得做过的投票、帖子、评论或适度行为,或者你不记得发过的私人信息

其中一个账号被入侵的版主分享了一个截图,上面显示了黑客使用他的账号所做的所有动作。

正如你从下图中看到的,在控制了账户之后,攻击者改变了他的子程序的CSS样式表,删除了所有权限小于他的其他版主,并改变了社区的wiki信息。

最后,这名黑客发表了一个标题为“我们支持特朗普#MIGA2020”的帖子

一个被黑的Twitter账户声称对Reddit上的攻击负责。在攻击过程中,黑客发布了新的subreddits,他们想要Twitter用户也参与到他们的投票活动中

他们还在Twitter上说,Reddit成员的密码很容易被猜出,这表明攻击者通过密码暴力破解入侵了这些版主的账户,接管了在事件中受到影响的subreddits。

下面列出了部分受影响的subreddits(包括r/space, r/NFL, r/food等)。

Reddit的一位发言人告诉BleepingComputer,持续的攻击是由于版主账户被盗。该公司正在恢复受影响的subreddits,并冻结受影响的版主账户。

这位发言人说:本次黑客攻击的调查正在进行中,目前看来攻击的源头是被攻破的版主账户。我们首先冻结了这些账户,并恢复受影响的subreddits。

智能手机、智能音箱等产品的流行,极大的便利了我们的生活,但同时也给我们带来很多隐私上的烦恼。最近,亚马逊语音助手Alexa便在隐私问题上受到了人们的质疑。

本周四, *** 安全公司Check Point的研究人员发布了一份报告,详细介绍了他们在亚马逊Alexa上发现的安全问题。Alexa在隐私保护上做得并不到位,黑客可以获得用户与Alexa的对话记录,而且在用户不知情的情况下黑客可以在Alexa设备上安装相关功能。

对于此份报告,亚马逊发言人在一份声明中表示:“我们对设备的安全问题十分重视,感谢Check Point等研究人员的工作,他们为我们发现了潜在问题。当注意到这一问题后,我们很快就解决了它,我们将进一步加强我们系统的安全力度。”

亚马逊称,目前还没有发现有黑客使用该漏洞的情况。

但是,这一件事情可以作为一个强有力的提醒,人们可以尽量减少智能音箱的历史记录。

智能语音助手等家用联网设备的广泛流行和使用,为黑客侵犯人们的隐私提供了一个新机会。安全研究人员发现Alexa经常出现bug,比如一个陌生人大喊大叫,你家的门就被打开了;一个激光指示器能够在300英尺外激活你的设备。

研究人员说,由于黑客需要在你家附近或者在你的扬声器的范围内才可以“攻击”,所以很多可能发生的风险并没有出现,但Check Point发现的这个安全漏洞实在太“明显”,人们只要轻轻点击一下鼠标就可以了。

亚马逊的子域名也存在安全漏洞问题,比如track.amazon.com这样的网站地址。虽然你可能会怀疑,避免点击可疑链接,但一个有亚马逊域名的网站地址可能足以让你相信你是安全的。

安全研究人员发现,不法分子能够向子域名注入代码,从而获取与你的Alexa账户绑定的安全令牌。使用这个令牌,一个潜在的攻击者可以冒充你来安装功能,获取你已经在使用的功能列表,并查看你与Alexa的语音聊天历史记录。

攻击者们可以访问你的健康信息,你的财务信息等你可能询问语音助手的所有事情。

“智能语音助手如此普遍,以至于人们很容易忽视它们所持有的个人数据,以及它们在控制我们家中其他智能设备方面发挥的作用。这使得黑客在所有者不知情的情况下访问数据、窃听谈话或进行其他恶意行为,保护这些设备对维护用户隐私至关重要。”Check Point公司产品漏洞研究负责人奥德·瓦努努(Oded Vanunu)在一份声明中表示。

Check Point认为,攻击者可能已经开始通过安装小程序来窃听对话,语音历史记录是一个很大的问题,我们应该经常删除与Alexa的对话的记录。

和其他语音助理供应商一样,亚马逊通过保留你的语音历史记录,以提高其人工智能水平,除非你选择不参与,否则你的隐私就有被侵犯的可能。

中国宏阔黑客联盟原创文章,未经授权禁止转载。转载注明中国宏盟。

红队新思路:利用Windows调试框架在.NET进程内直接调用.NET ***

Docker 最新《服务条款》2020年8月13日已生效:

20.8 该服务受美国商务部和美国财政部外国资产控制办公室管理的美国出口管制条例的约束。您承认并同意,该服务以及您访问的任何用户内容或第三方内容不得被使用、转移或者以其他方式出口或再出口到美国实施禁运的国家(统称为“被禁运国家”),或者美国财政部的特别指定国民名单或美国商务部的实体名单、被拒绝人士名单或未经验证的最终用户名单或美国财政部的不扩散制裁名单上的公民或居民,或者任何人或实体(统称为“指定公民”)。被禁运国家和指定公民的名单如有变更,恕不另行通知。如果使用服务,包括但不仅限于通过上传或访问任何用户内容或第三方内容,您表示并保证自己不在被禁运国家,不受被禁运国家的控制,也不是被禁运国家的公民或居民。您同意严格遵守所有美国出口法律,并根据需要,完全承担获得美国 *** 出口或再出口许可证的责任。您将确保Docker及其供应商和许可方免受您或您的任何 *** 人、管理人员、董事或雇员违反此类法律或法规所造成的影响。

比如 Docker Hub 就受该《服务条款》的限制:

目前中国 IT 公司被列入贸易管制“实体名单”的企业包括:华为、商汤、依图、旷视、海康威视、大华、科大讯飞、美亚柏科、颐信科技、奇虎360、烽火科技集团、东方网力、达闼科技、云从科技、中科曙光、海光等。

本周收录安全事件项,话题集中在、方面,涉及的厂商有:、、、等。恶意程序层出不穷,疫情肆虐下,卫生行业屡受攻击。对此,360CERT建议使用进行病毒检测、使用进行威胁流量检测,使用进行资产测绘,做好资产自查以及预防工作,以免遭受黑客攻击。

恶意程序

等级

Agent Tesla恶意软件从浏览器、vpn窃取密码

★★★★

Nefilim勒索软件称已入侵SPIE组

★★★★

XCSSET Mac恶意软件

★★★★

Mekotio银行木马模仿更新警报来窃取比特币

★★★★

Avaddon勒索软件发布数据泄露网站用以敲诈

★★★

科罗拉多市被迫支付4.5万美元赎金以解密文件

★★★

FBI和NSA揭露了恶意软件Drovorub

★★★

数据安全

*** 钓鱼攻击使SANS infosec培训机构数据泄露

★★★★

黑客泄露美国枪支交易网站数据

★★★★

密歇根州立大学披露信用卡盗窃事件

★★★

伊利诺斯州医疗系统数据泄露

★★★

Sodinokibi勒索软件团伙从Brown-Forman窃取了1TB的数据

★★★

NCC集团承认数据泄露

★★

黑客攻击

Chrome浏览器漏洞导致数十亿用户数据被盗

★★★★★

神秘组织劫持Tor出口节点以执行SSL剥离攻击

★★★

Re-VoL-TE攻击能解密4G(LTE)通话从而窃听

★★★

英国国家医疗服务系统(NHS)收到诈骗邮件

★★★

商业科技巨头柯尼卡美能达(Konica Minolta)遭勒索软件攻击

★★★

加拿大遭受 *** 攻击,被用来窃取COVID-19救助款项

★★★

RedCurl黑客隐蔽窃取公司文档

★★

其它事件

TeamViewer漏洞能够破解密码

★★★★★

安全研究员发布vBulletin 0day漏洞的详情和利用代码

★★★★

微软8月的补丁修复多个高危漏洞

★★★★

医疗保健数据泄露事件

★★★

过期证书使COVID-19结果计数不足

★★★

亚马逊Alexa一键攻击能泄露个人数据

★★★

新的木马变种现在带有专门的模块,从应用程序窃取证书,包括流行的 *** 浏览器,VPN软件,以及FTP和电子邮件客户端。是一种基于.Net的商业信息窃取程序,至少从2014年开始就具有远程访问特洛伊木马(RAT)和激活的键盘记录功能。该恶意软件目前在商业电子邮件泄露(BEC)诈骗者中非常流行,这些诈骗者使用它来感染受害者,以记录击键并捕获受感染机器的屏幕快照。它也可以用于窃取受害者剪贴板内容的数据,收集系统信息以及杀死反恶意软件和软件分析过程。

详情

Upgraded Agent Tesla malware steals passwords from browsers, VPNs

威胁情报公司Cyble的研究人员报告称,Nefilim勒索软件运营商涉嫌侵入了欧洲多元化技术服务的独立领导者SPIE集团。勒索软件攻击的数量继续增加,黑客还窃取了受害者的数据,并威胁他们如果不支付赎金就释放被盗的信息。在对darkweb和deepweb进行监控期间,Cyble研究团队发现了一篇来自Nefilim勒索软件运营商的帖子,他们在帖子中声称已经攻破了SPIE集团。

详情

Nefilim ransomware operators claim to have hacked the SPIE group

国外安全厂商发现开发人员的Xcode项目包含源恶意软件,从而导致恶意payload的漏洞。其中,最值得注意的是两个漏洞:一个漏洞是通过行为的缺陷来窃取,另一个漏洞是滥用的开发版本。这种情况很不寻常。在这种情况下,会将恶意代码注入本地项目,以便在构建项目时运行恶意代码。这尤其对开发人员构成了风险。由于已经确定受影响的开发人员在上共享了他们的项目,因此威胁不断升级,这对那些依赖于这些存储库的用户造成了类似供应链的攻击。同时,还在等来源中发现了这种威胁,这表明这一威胁是普遍存在的。

详情

XCSSET Mac Malware: Infects Xcode Projects, Performs UXSS Attack on Safari, Other Browsers, Leverages Zero-day Exploits

一种针对拉丁美洲用户的多功能银行木马已经在多个国家传播,包括墨西哥、巴西、智利、西班牙、秘鲁和葡萄牙。该恶意软件确保了被感染系统的持久性,并具有植入后门、窃取比特币和泄露证书等高级功能。该木马被称为,它从受害者主机收集敏感信息,例如防火墙配置,操作系统信息,是否启用了管理员特权以及已安装的任何防病毒产品的状态。

详情

Mekotio banking trojan imitates update alerts to steal Bitcoin

勒索软件()是最新的 *** 犯罪行动,它推出了一个数据泄露网站,用于公布未支付赎金要求的受害者的被盗数据。自从迷宫运营商开始公开泄露在勒索软件攻击中被盗的文件后,其他运营商很快也效仿,开始创建数据泄露网站来发布被盗文件。这些网站的目的是恐吓受害者,让他们在文件泄露给公众的威胁下支付勒索软件。如果这些数据被公开,可能会暴露财务信息、员工个人信息和客户数据,从而导致数据泄露。

详情

Avaddon ransomware launches data leak site to extort victims

详情

Colorado city forced to pay $45,000 ransom to decrypt files

FBI和NSA在2020年8月13日发布了联合安全警报,其中包含有关两种新型恶意软件的详细信息,两家机构称这是由俄罗斯军方黑客在现实世界的攻击中开发和部署的。两家机构表示,俄罗斯黑客使用名为的恶意软件,在被黑客入侵的 *** 中植入后门程序。为了防止攻击,该机构建议美国机构将任何系统升级到运行内核版本3.7或更高的版本,“以充分利用内核签名执行,”这一安全特性将阻止黑客安装的。

详情

FBI and NSA expose new Linux malware Drovorub, used by Russian state hackers

不轻信 *** 消息,不浏览不良网站、不随意打开邮件附件,不随意运行可执行程序

勒索中招后,应及时断网,并之一时间联系安全部门或公司进行应急处理

及时对系统及各个服务组件进行版本升级和补丁更新

网段之间进行隔离,避免造成大规模感染

在 *** 边界部署安全设备,如防火墙、IDS、邮件网关等

主机集成化管理,出现威胁及时断网

详情

SANS infosec training org suffers data breach after phishing attack

一名黑客在一个 *** 犯罪论坛上免费发布了犹他州的枪支交易、狩猎和kratom网站的数据库。2020年8月10日,一名威胁者公布了数据库,声称其中包含的19.5万用户记录,他们的视频网站的4.5万记录,的1.5万记录,以及Kratom网站的2.4万用户记录。所有这些站点都位于美国犹他州以外, *** 安全情报公司Cyble共享的数据库示例显示,每个数据库都托管在同一AmazonAWS服务器上每个数据库中用户记录的最新日期为7月16日,这也是数据被盗的时间。

详情

Hacker leaks data for U.S. gun exchange site on cybercrime forum

密歇根州立大学(MSU)2020年8月10日披露,攻击者能够从其在线商店的大约2,600位用户中窃取信用卡和个人信息。攻击者能够注入恶意脚本,利用目前已解决的网站漏洞,侵入并获取客户的支付卡。这样的攻击被称为攻击(也被称为或),通常是攻击者能够通过破坏管理帐户在电子商务网站部署卡片脚本的结果。

详情

Michigan State University discloses credit card theft incident

伊利诺斯州医疗机构FHN的数据泄露导致了患者的个人信息被泄露。该事件被FHN描述为电子邮件泄露事件,可能泄露了个人身份信息(PII),包括姓名、出生日期、社会安全号码和健康保险信息。FHN在一份声明中说,在2020年2月12日和13日,一个未经授权的人进入了员工的电子邮件账户。出于慎重考虑,FHN召集了一个 *** 安全小组,检查了邮件账户中的电子邮件和附件,以确定患者信息可能被未经授权的人获取。

详情

Medical records exposed in data breach at Illinois healthcare system

Sodinokibi(REvil)勒索软件运营商前段时间宣布,它已经破坏了Brown-Forman的 *** ,该公司是美国烈酒和葡萄酒行业更大的公司之一。威胁行为者声称窃取了1TB的机密数据,并计划将其中最敏感的信息进行拍卖,并泄露其余信息。该团伙访问的数据包括机密员工的信息,公司协议,合同,财务报表和内部消息。

详情

Sodinokibi ransomware gang stole 1TB of data from Brown-Forman

英国独家信息安全公司NCCGroup已向TheRegister承认,其内部培训资料已在GitHub上泄露-在一些资料库中出现了旨在帮助人们通过CREST渗透测试认证考试的文件夹。这些文件是由2020年7月建立的一个帐户发布到多云代码库中的,这些文件保存在标有“备忘单”的文件夹中。它们似乎是一套过于直白并且信息丰富的培训材料。尽管知道一些分支副本可能仍然存在,但这些有问题的存储库现在已经从GitHub中移除。

详情

NCC Group admits its training data was leaked online after folders full of CREST pentest certification exam notes posted to GitHub

及时备份数据并确保数据安全

合理设置服务器端各种文件的访问权限

明确每个服务功能的角色访问权限

严格控制数据访问权限

及时检查并删除外泄敏感数据

发生数据泄漏事件后,及时进行密码更改等相关安全措施

的基于的浏览器中的漏洞可能使攻击者绕过网站上的内容安全政策(CSP),窃取数据并执行恶意代码。据 *** 安全研究员称,该漏洞()可在,和的,和中找到,可能影响数十亿 *** 用户。版本73(2019年3月)到83版本(84已在7月发布并修复了该问题)受到影响。CSP是一种 *** 标准,旨在阻止某些类型的攻击,包括跨站点脚本(XSS)和数据注入攻击。CSP允许Web管理员指定浏览器应将其视为可执行脚本的有效源的域。然后,与CSP兼容的浏览器将仅执行从这些域接收的源文件中加载的脚本。

详情

Google Chrome Browser Bug Exposes Billions of Users to Data Theft

自2020年1月以来,一个神秘的威胁行动者一直在向Tor *** 中添加服务器,以便对用户进行,这些用户通过Tor浏览器访问与加密货币相关站点。该组织的攻击如此庞大和持久,以至于2020年5月,他们运行了所有Tor出口中继的四分之一-用户流量通过这些服务器离开Tor *** 并访问公共互联网。根据独立安全研究人员和服务器运营商2020年8月2日发布的一份报告称,在团队采取三项干预措施中的之一项来干预该 *** 之前,该小组在高峰期管理了380个恶意Tor出口中继站。

详情

A mysterious group has hijacked Tor exit nodes to perform SSL stripping attacks

详情

Re-VoL-TE attack can decrypt 4G (LTE) calls to eavesdrop on conversations

在COVID-19疫情最严重的时候,NHS的工作人员受到了一波恶意电子邮件攻击,医生、护士和其他关键工作人员报告说,从3月到7月上半月,共有4万多起垃圾邮件和钓鱼攻击。英国智库“议会街”(ParliamentStreet)通过信息自由请求获得的NHSDigital数据显示,仅在3月份,NHS工作人员就报告了21188封恶意邮件。4月,员工报告了8085封电子邮件,其中5月5883封,6月6468封,7月上半月1484封。

详情

NHS hit with wave of scam emails at height of COVID-19 pandemic

了解到商业技术巨头柯尼卡美能达()于7月底遭到勒索软件攻击,影响了服务近一个星期。柯尼卡美能达(KonicaMinolta)是日本跨国商业技术巨头,拥有近44,000名员工,2019年的收入超过90亿美元。该公司提供广泛的服务和产品,从打印解决方案、医疗保健技术到为企业提供管理IT服务。

详情

Business technology giant Konica Minolta hit by new ransomware

在一场盗取救济款项的协同攻击中,一个加拿大 *** 提供移民、税收、养老金和福利等关键服务的网站遭到破坏。被称为GCKey的在线门户是一个重要的单点登录(SSO)系统,公众可以使用它来访问多个加拿大 *** 服务。攻击者使用“凭据填充”技术成功进入了1,200万个总计的9,041个GCKey帐户。

详情

Canada suffers cyberattack used to steal COVID-19 relief payments

在过去的几年里,一个鲜为人知的 *** 间谍组织一直在对广泛地区的受害者进行精心策划的攻击,以窃取机密的公司文件。在很短的时间内,机组人员对14个组织发动了至少26次袭击,但一直都十分低调。只要通过使用定制工具,和使用类似红队活动测试组织对 *** 攻击的防御能力的战术,保持隐蔽是可能的。

详情

Stealthy RedCurl hackers steal corporate documents

包括浏览器、邮件客户端、vpn、远程桌面等在内的个人应用程序,应及时更新到最新版本

使用VPN等 *** 服务时,应当谨慎选择 *** 服务供应商,避免个人敏感信息泄漏

在 *** 边界部署安全设备,如防火墙、IDS、邮件网关等

做好资产收集整理工作,关闭不必要且有风险的外网端口和服务,及时发现外网问题

积极开展外网渗透测试工作,提前发现系统问题

减少外网资源和不相关的业务,降低被攻击的风险

域名解析使用CDN

及时对系统及各个服务组件进行版本升级和补丁更新

注重内部员工安全培训

流行的远程支持软件已在其桌面应用程序中修复了一个严重级别的漏洞。如果被利用,则该漏洞可能允许未经身份验证的远程攻击者,在用户的系统上执行代码或破解其密码。是企业使用的专有软件应用程序,用于远程控制功能,桌面共享,在线会议,Web会议和计算机之间的文件传输。最近发现的缺陷源于桌面应用程序(),没有正确引用其自定义统一资源标识符()处理程序。“攻击者可以使用精心 *** 的URL()将恶意嵌入网站中,从而启动桌面客户端并强制执行此操作。

目前在全球均有分布,具体分布如下图,数据来自于

详情

TeamViewer Flaw in Windows App Allows Password-Cracking

安全研究人员已发布了(当今更受欢迎的论坛软件之一)中的0day漏洞的详细信息和概念验证漏洞的利用代码。该0day漏洞是对先前的漏洞(即CVE-2019-16759)的补丁的绕过,该漏洞于2019年9月披露。以前的0day漏洞允许攻击者利用模板系统中的错误来运行恶意代码,进而接管论坛,而无需在受害站点上进行身份验证(一种称为的漏洞)。于2019年9月24日公布,并于9月25日提供了补丁。

目前在全球均有分布,具体分布如下图,数据来自于

详情

Security researcher publishes details and exploit code for a vBulletin zero-day

Microsoft2020年8月补丁程序星期二的更新解决了120个漏洞,其中包括两个在野外攻击中利用的0day漏洞。这两个漏洞是Windows欺骗漏洞和InternetExplorer中的远程代码执行漏洞。Windows欺骗漏洞,漏洞编号为:CVE-2020-1464,可以被攻击者利用来绕过安全特性和加载不正确签名的文件。该漏洞与Windows不正确验证文件签名有关。

详情

Microsoft August 2020 Patch Tuesday fixed actively exploited zero-days

2020年8月参加美国黑帽2020大会的与会者得知,不安全的技术使得医疗保健机构很容易成为 *** 罪犯的猎物。在2020年8月的一场虚拟简报中,宾夕法尼亚州医院运营商佩恩医学()的信息安全主管赛斯福吉()模拟了一次多阶段的虚拟数据泄露,共导致约22.5万份记录被泄露。他跟踪了攻击者跨越多个集成系统的行动,涉及到放射学、EMR停机、药品分发、护士呼叫和温度监控。领导宾夕法尼亚大学安全项目十多年的,就加强医疗保健应用程序的安全性提出了建议,并揭露了供应商在安全设计关键系统或及时或恰当地修补漏洞方面的普遍失误。

详情

Anatomy of a healthcare data breach dissected at Black Hat 2020

由于无法将2.5万到30万份实验室检测结果上传到加州的CalREDIE报告系统,过期的证书和中断导致加州报告的COVID-19病例数被低估。CalREDIE是加州创建的一个数据系统,用于报告和监测传染病病例。使用这个系统,加州可以更容易地发现爆发和事件的社区传播,因为它推进计划开办学校。7月25日,由于数据中断,CalREDIE系统无法接受来自外部合作伙伴的实验结果。有临时修复,但却没有正确移除,这就导致了进一步的问题。

详情

Expired certificate led to an undercount of COVID-19 results

研究人员披露,亚马逊Alexa存在漏洞,能让攻击者获得个人数据,并在Echo设备上安装技能。亚马逊(Amazon)虚拟助手平台的漏洞让攻击者只需诱导用户点击一个恶意链接,就能访问用户的银行数据历史或家庭地址。的研究人员在子域名上发现了几个web应用程序缺陷,包括跨站点脚本()缺陷和跨源资源共享()错误配置。攻击者可以通过向受害者发送一个特制的链接来远程利用这些漏洞。

详情

Amazon Alexa ‘One-Click’ Attack Can Divulge Personal Data

及时对系统及各个服务组件进行版本升级和补丁更新

包括浏览器、邮件客户端、vpn、远程桌面等在内的个人应用程序,应及时更新到最新版本

严格控制数据访问权限

注重内部员工安全培训

360安全大脑的QUAKE资产测绘平台通过资产测绘技术手段,对事件相关组件进行监测,请用户联系相关产品区域负责人或(quake#360.cn)获取对应产品。

360安全大脑的安全分析响应平台通过 *** 流量检测、多传感器数据融合关联分析手段,对 *** 攻击进行实时检测和阻断,请用户联系相关产品区域负责人或(shaoyulong#360.cn)获取对应产品。

针对以上安全事件,360cert建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

2020-08-17360CERT发布安全事件周报

*** 世界需要安全作为基石,安全基石需要指导性安全理念,指导性理念需要新 *** 安全框架。

【导读】这是更好的时代,也是最坏的时代。软件定义世界的数字孪生时代在悄然迸发,前所未有的数字文明之光正向我们涌来。然而,前所未有的威胁也紧随其后纷至沓来。须臾间, *** 争锋、大国较量、数据厮杀,全面贯穿于现实与物理世界之中。从单域到全域、从隐秘到公开、从缓和到激进, *** 修罗场全域打响。不谋万世者不足以谋一时,不谋全局者不足以谋一域。无论是实战较量还是 *** 对抗,攻击的利剑越发不分国界。拥有统管全局之谋略,把控未来发展之方向,成为当前时代下成败之关键。

8月5日,伴随第八届互联网安全大会(ISC 2020)万人云峰会的正式启幕,3000白帽黑客掌门人——360集团董事长兼CEO周鸿祎于8月8日战略日当天重磅推出“以安全大脑为核心,十大基础设施组成的安全能力新框架”,以解当前网空博弈之“困局”。

今天,智库就从“变局”、“谋局”、“探局”,三大篇章解读,探究这位“高能守护者”及其重磅框架体系背后深意。

从概念变成现象级热词,今年我们牢牢记住了“新基建”这一兼具前瞻性与魄力的决策。它以“超前的速度”站到了时代风口之上。而这,既与突发的新冠疫情有关,更与数字化进程的时代紧密相连。

当前,全球数字化转型加剧,万物互联、一切皆可编程、软件定义一切的时代特征越发明显。作为新基建、数字化基石的 *** 安全,顺势也成为时代风口之上的核心“暴风眼”。然而,风险与红利向来共生共存。

一方面, *** 安全产业迎来千载难逢发展的机遇

今年6月,中国 *** 空间安全协会发布了《2020年中国 *** 安全产业统计报告》,该报告首次将 *** 安全产业市场规模分为:“行业总收入”、“业务总收入”、“技术、产品与服务总收入”、“技术、产品与服务纯收入”四个维度分别进行统计。其中,

2019年国内 *** 安全行业总收入约为668.34亿元,同比增长21.11%;

2019年国内 *** 安全业务总收入约为594.14亿元,同比增长16.14%;

2019年国内 *** 安全技术、产品与服务总收入约为523.09亿元,同比增长25.37%。

中国 *** 空间安全协会预测,在未来五年内,平均20%的增长速度仍是大概率事件。依此预计,到2023年底,中国 *** 安全市场规模将突破千亿元。

另一方面, *** 安全也迎来前所未有的挑战

我们先来一组案例:

今年2月,新冠疫情爆发期间,南亚APT组织借疫情影响对我医疗机构发起定向攻击;

4月中旬,以色列全国水利设施工控设备疑似遭到伊朗不同程度的 *** 攻击;

5月9日,伊朗霍尔木兹海峡的重要港口沙希德·拉贾伊遭遇以色列 *** 部队“高度精准” *** 攻击;

7月17日,据外媒爆料,自2018年特朗普签署绝密“总统指令”以来,美国中央情报局(CIA)就秘密对俄罗斯、中国、伊朗、朝鲜等国家,发起大规模进攻型 *** 攻击行动;

7月27日,美国联邦调查局(FBI)发布警告称:从2018年12月到2020年5月,俄罗斯军事情报机构GRU下属的APT28持续对美国 *** 、关键基础设施等目标发动大范围 *** 攻击;

……

仅上半年,越发趋紧的国际网安时局,另变幻莫测的大国关系越发微妙,明暗博弈间,似乎随时都能引动一场世界之战。

然而,更为重要的是,纵观近几年网空大事件,我们发现: *** 安全威胁早已不再是商业窃密、勒索诈骗等“青铜级”选手,而成为瞄准企业重要资产、国家关键基础设施乃至 *** 和军事部门等关键领域的“高阶玩家”,而且它还具备着如下“高阶特征”:

数字孪生时代下的 *** 攻击,对手早已不再是利用病毒、漏洞、勒索等手段来窃取商业机密的“ *** 黑产”,而是规模化、组织化的国家级“大玩家”——具有国家背景的 *** 黑客战队。

据统计,全球已有超220支 *** 战部队,其中号称“ *** 空间霸主”的美国就拥有高达133支 *** 战部队,在如此庞大的 *** 部队背后,凸显出各国充分而全面的网空领域作战能力。

后门、APT攻击、0Day漏洞利用、定制化恶意代码,以及社会工程学等攻击手法越来越高级化和多样化,暗战越来越多。尤其伴随“ *** 军团”的壮大,一批批数字化 *** “军火库”已逐步研发落地。

仍以美国为例,美国国家安全局(NSA)每年投入100多亿美金用于 *** 武器的部署与研发,打造出平台化、系统化、定制化的 *** 武器。伴随着高威胁 *** “军火”呈指数级增加,毁灭性攻击将堪比核武器、生化武器之威力。

由于漏洞无处不在,无时不在, *** 威胁也越发无孔不入。尤其即使是一个小小漏洞,一旦有机会,它都能成为一颗引爆全球紧张局势的“核弹”。

从关键基础设施到IoT设备,从PC端到移动端,都无一例外的成为黑客瞄准的目标对象。全域高危局势下,安全威胁无不撼动着个人、企业甚至国家安全的最后一道防线。

升级后的 *** 威胁,其攻击意图更具野心,从伊朗核设施遭受“震网”病毒攻击,到希拉里邮件门事件,再到委内瑞拉电站遭 *** 攻击陷入崩溃,这些攻击事件主要瞄准企业重要资产、国家关键基础设施、重要 *** 部门,达到中断工业生产,瘫痪电力、交通、能源等关键基础设施,颠覆政权,甚至影响战局的目的。

未来数字基建必然成为“靶心”,一旦被攻击影响巨大。

在 *** 攻击不断升维之背景下, *** 军团在针对重要目标攻击时,也开始了周密准备和复杂的策略,并进行长期潜伏与持续渗透。就像 *** 世界神秘莫测的“刺客”,绕过现有防御措施,长期隐藏在 *** 中。

为达目的,在产品中预制后门、利用供应链发起攻击都已经是他们的“常规操作”。御敌人于国门之外已格外艰难,更何况这个敌人又早已在我了呢?

明暗交织,敌已在我等诸多局势的加持,另攻防两端的不对称性越发的急剧加大。而且,伴随攻防资源向供给方倾斜,要发现、阻断和溯源 *** 攻击难度骤增,“谁进来了不知道、是敌是友不知道、干了什么不知道”的被动局面越发成为常态。

过去只重边界防护、单点防护、查杀病毒的传统 *** 安全防护理念和策略,远不足以应对攻击者所发起的高频度、大规模、高级别的 *** 攻击。不觉间, *** 攻防两端早筑起一道难以逾越之鸿沟。

面对着大国对抗逐鹿 *** 疆域、国家关键领域伺机而动、 *** 军火武器兵不血刃等数字孪生时代下的致命级威胁,数字世界已然岌岌可危。

据埃森哲估算,2019 年全球因 *** 攻击造成的经济损失约 2.5 万亿 美元,是 2018 年的1.6 倍;到 2025 年,预计达到 5.2 万亿美元。Gartner 数据也显示 2019 年66%的企业遭到黑客攻击,54%企业至少被黑客攻击一次或多次,当外部威胁与内部脆弱性叠加共振,一次 *** 攻击即可造成重大损失;

纵观 *** 安全“七大”新变局,不难发现,伴随着国家级黑客力量“入局”, *** 攻击意图、攻击 *** 手段皆在改变,无时无刻不在挑战着 *** 安全防御的“底线”。

如何应对未知威胁挑战成为数字孪生时代下 *** 安全的“必答题”。

世变忧患频仍,博弈激烈残酷,数字孪生世界俨然成为一片“血色红海”。面对百年未有之大变局,这位3000白帽黑客掌门人-周鸿祎,早已开启了他的谋篇与布局:

当战场变了、战略变了、战术变了,产品变了时,传统安全防护体系再也跟不上新时代的变化,其早已难抵新威胁,而此之下,再用“马斯诺防线”应对 *** 战时徒劳无功。此时,周鸿祎提出:数字时代下安全已经被重新定义,应亟需从以下四大层面做出改变:

在战场上,要从仅考虑IT设备安全,转向以数字时代大视角构建整体安全方案;

在战略上,要扭转安全是传统信息化附属的身份,其已成为整体数字化的“基座”;

在战术上,过去合规、静态的解决方案已不合时宜,面对高风险、高级别的APT组织、 *** 犯罪组织、 *** 恐怖主义对手需要动态变化的解决方案;

在产品上,要摒弃“打补丁”式防护措施,在安全顶层设计之下形成协同防御、联合作战。

基于对上述内容的深度思考,并在数十年 *** 安全基因与实战攻防进化的积累下,周鸿祎认为:想要真正建立起国家强大的 *** 防御体系,形成他国不敢轻易攻击的震慑力,必须有安全新理念和新框架。

战必有术。好的 *** 论,将成为战争胜利的重要保障。为此,在今年的ISC大会上,周鸿祎抛出一套包含“四大认知、八大 *** ”的新安全理念,其中:

“四大认知”为:

*** 安全是数字时代的基石;

*** 安全的本质是对抗,对抗双方是攻防双方能力的较量;

漏洞是 *** 安全的战略资源;

获得能力、积累能力、提升能力、输出能力,是安全体系建设的核心目标,也是一个重要的衡量标准。

“八大 *** ”为:

大数据是看见高级威胁的基础;

情报是打通安全体系任督二脉的关键;

基础设施是未来五到十年持续提升安全能力的载体;

安全能力的提升离不开持续的运营;

知识从对抗中来,要到运营中去;

安全专家是攻防对抗的决胜因素;

实战是检验安全能力的唯一标准;标准是安全行业互联互通协同联防的保障。

除安全顶层设计和 *** 论外,基于服务10亿消费者、数千万家中小企业的实践,360还打造出了一套云端大脑,其以安全大数据平台、知识库、安全专家团队为基础,以知识云、沙箱云、查杀云、分析云为重要组成,相当于 *** 空间的预警机和反导系统。

其中,以安全大脑为核心,360打造了实战云、威胁情报云、漏洞云、测绘云、连接云、开发云、培训云等一套不同作用的云端基础设施。

面向未来,360将这套设施“云化”成十二大服务向城市、行业、企业赋能,帮助客户建立起以安全大脑为核心的十大安全基础设施。

在周鸿祎看来,这十大基础设施宛如一套“作战体系”,其中:资产测绘中心相当于地图测绘部门、威胁情报中心相当于情报部门、人才培养基地相当于军校、国家大数据靶场即练兵场、应急响应中心是快速反映部队等。

而在这套“作战体系”之下,企业整体战斗力、感知能力、情报能力及应对能力得到提升,并与作为“中央司令部”的安全大脑以数据连接,配合持续运营、专家团队和实战演练的衡量机制及一套互通的标准,形成一张全域覆盖的防护网,并以全方位、多领域的角度全视应对安全威胁大挑战。

今天,这一整套新 *** 安全能力框架,正以360安全大脑体系全领域赋能,释放出大安全守护之合力,从而保障数字孪生时代的安全有序运转,它的问世,开辟了网安界的新思路、新打法、新方案,于行业而言,具有引航者的重要意义,具体而言:

新 *** 安全框架体系并非对标传统安全的替代产品或方案,而是融合6大板块,包括一个安全大脑,十套安全基础设施,一套运营战法,一组专家团队,一套实战演练的机制,一套安全互通的标准。

并基于这套新框架,将若干城市、行业、集团安全大脑利用云和大数据技术进行组合连接、实现互联互通,构建出类似国家反导系统的分布式国家级安全大脑,实现协同联防、深度防御。

赋能企业、城市建设自身安全能力,包括 *** 测绘能力、威胁识别能力、安全防护能力、安全开发能力、检测分析能力、知识构建能力、学习进化能力、应急恢复能力、指挥响应能力、实战检验能力,并将这十大安全能力对外输出。

以持续系统运营实现联动、整体防御;注重复合能力养成,推进安全·体系建设;提供综合服务,传递安全价值。

在 *** 战新战场之上,只有将整体防御力量凝练收缩、汇聚成拳,才能更好地赋能 *** 安全能力可持续性发展。

作为国内安全行业巨头的360,早已跳出传统防御的固化模式,重新定义 *** 安全攻防新方案。这也意味着360率先一步走向我国 *** 安全领域的另一个全新拐点,全面躬身于我国 *** 安全防御版图的建设之中。

然而,透过这些内容,在“没有 *** 安全安全,就没有国家安全”的今天,周鸿祎和他的新一代 *** 安全能力框架体系的背后,更是一股家国情怀。

它以实事求是之态,帮助国家、 *** 、企业客户更正确的解决 *** 安全问题;以生态共赢之心,协同产业共筑效果导向的大安全体系;以忘初心之义,为守护中国的 *** 安全竭尽全部能量。

所谓“家国一体,兴荣与共”,作为白帽军团将领的周鸿祎也将携360安全特战部队协助国家和企业与各国 *** 军队斗智斗勇,以 *** 攻击技术为“矛”、以新型安全框架体系为“盾”,来维护国家安全,保障基础设施安全。

“存在一个欺骗漏洞可以令Windows错误地验证文件签名。成功利用该漏洞的攻击者可以绕过安全功能,加载不正当签名的文件。在攻击场景中,攻击者可以绕过旨在防止加载不当签名文件的安全功能。”微软表示,看起来这个缺陷从2018年起就存在。

KrebsOnSercurity透露,该欺骗漏洞最早是由VirusTotal的经理Bernardo Quintero向微软报告的,公司随后向他证实了这一发现。但是,”微软已经决定不会在当前版本的Windows中修复这个问题,并同意我们能够在博客上公开报道这个案例和我们的发现。”在引用源强调的一篇博客文章中如此描述。

安全研究员、KZen Networks的创始人Tal Be’ery也指出,有证据表明该缺陷在2018年夏天就被发现了,不知为何微软当时就决定不打补丁。

微软则回避了关于为什么要等到现在才打补丁的问题。但更糟糕的是,微软在2018年不发布修复程序,等到2020年8月才解决操作系统缺陷,这意味着本身就暴露在攻击之下的Windows 7设备不再获得补丁,因为其非付费性质的支持早在2020年1月就结束了。

2020年08月18日, 360CERT监测发现发布了的风险通告,该漏洞编号为,漏洞等级:,漏洞评分:。由于处理身份验证请求时出错 存在,远程攻击者可以发送特制的请求,绕过身份验证过程并获得对应用程序的未授权访问。

对此,360CERT建议广大用户及时将升级到最新版本。与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。

360CERT对该漏洞的评定结果如下

评定方式

等级

威胁等级

高危

影响面

广泛

360CERT评分

8.0

是一个强大且易用的安全框架,执行身份验证、授权、密码和会话管理。

之前身份验证绕过漏洞的修复补丁存在缺陷,在及其之前的版本,由于在处理时与仍然存在差异,依然存在身份校验绕过漏洞由于处理身份验证请求时出错,远程攻击者可以发送特制的请求,绕过身份验证过程并获得对应用程序的未授权访问。

Apache Shiro

升级到最新版本,下载地址为:

360安全大脑-Quake *** 空间测绘系统通过对全网资产测绘,发现在均有广泛使用,具体分布如下图所示。

360安全大脑的QUAKE资产测绘平台通过资产测绘技术手段,对该类漏洞进行监测,请用户联系相关产品区域负责人或(quake#360.cn)获取对应产品。

2020-08-17Apache Shiro发布通告

2020-08-18360CERT发布通告

Apahce Shiro 官方通告

前两周,一名黑客在 *** 犯罪论坛上免费发布了枪支交易、狩猎和克腊托姆交易网站的数据库。他声称,这个数据库里包含utahgunexchange.com的19.5万条用户记录和4.5万条视频网站记录,狩猎网站muleyfreak.com的1.5万条记录,以及克腊托姆交易网站deepjunglekratom.com的2.4万条用户记录。

发布到 *** 犯罪论坛的数据库

这几个网站都位于美国犹他州以外地区。 *** 安全情报公司Cyble共享的数据库样本显示,每个数据库都托管在同一台亚马逊 AWS服务器上。数据库中最新的用户记录都出现在7月16日,表明这天就是数据被盗的日期。

数据库之一的样本

每个网站上被公开的数据都不相同,但都包含有电子邮件地址,登录名和哈希密码(即散列密码)。

我们(BleepingComputer)尝试联系了这三个网站以确认此事,同时针对此次入侵事件对它们做出提醒,但尚未收到任何答复。可以确认的是,数据库中列出的许多电子邮件地址都属于这几个网站的注册用户。

虽然这并不能对发布的数据提供100%的验证,但足以使人相信某种违规行为确实发生了。

如上所述,目前论坛里所有公开数据的合法、真实性尚未被确认,但我们可以确定的是,这个数据库中列出的很多邮箱正在这三个网站上被使用中。因此,比起回过头来后悔,还是安全行事比较重要。如果你是这三个网站中任意一个网站的用户,出于安全考虑,你应该立即更改密码。

如果你在其他上网站也使用了与之相同的密码,你也需要做出修改,为它设定一个独特且高强度的专属密码,这样可以避免某一个网站上的数据泄露影响到你使用的其他网站。下载一款密码管理APP,可以帮助你记住在不同网站上设置的各种密码。

此外,由于每个网站都更专注于关心自己的利益,而不那么重视用户利益是否受损,因此,所有在这次事件中受到影响的用户都要提高警惕,防止有人滥用被公开的数据,有针对性地对他们进行钓鱼攻击。

如果想检查自己的信息有没有被公开,你可以在数据泄露监控服务网站“Am I Breached(我的账户被入侵了吗)”上搜索自己的邮箱,看看能不能在暗网上找到它的记录。

你好呀~欢迎来到“资讯充电站”!小安就是本站站长。今天第27期如约和大家见面了!如果您是之一次光顾,可以先阅读站内公告了解我们哦。

【站内公告】

本站主要发布时下最火热最新鲜的网安资讯,不同于正儿八经的权威消息。本站的资讯内容可能会更富趣味性、讨论性,工作劳累之余给大家来点趣闻,唠唠嗑,也可以一起充电涨姿势~目前每周营业周二、周四两天。

欢迎各位新老顾客前来拜访,在文章底部时常交流、疯狂讨论,都是小安欢迎哒~如果对本小站的内容还有更多建议,也欢迎底部提出建议哦!

布朗·福尔曼(Brown-Forman)是美国葡萄酒业务更大的公司之一,总部位于肯塔基州。在全球共有6000多名员工,年销售收入20多亿美金。

就在不久前,REvil勒索软件运营商(怎么又是他们,哪哪都有他们)周五宣布,他们已经破坏了Brown-Forman的计算机 *** ,在这之前就花费了一个多月的时间检查公司的基础架构,进而进行破坏。(有这毅力,干点啥不能成~ )

入侵之后,攻击者声称他们窃取了1TB数据,其中包括公司协议、合同、财务报表和内部通信的机密信息。在其泄漏站点上的帖子中,REvil发布了多个屏幕快照,图片显示的文件可追溯到2009年。

福尔曼发言人告诉大众:“很遗憾,我们认为某些信息(包括员工数据)受到了影响。我们正在与执法部门以及世界一流的第三方数据安全专家紧密合作,以尽快缓解和解决这种情况。”

该公司告诉媒体,目前他们还没有与攻击者积极谈判。REvil泄漏和拍卖文件是试图迫使Brown-Forman支付赎金。作为交换,REvil 承诺删除数据的所有副本,以后不再使用。

尽管勒索软件攻击的最后一步是加密数据,但REvil并未部署此例程。公司代表告媒体,Brown-Forman在数据被锁定之前就发现了攻击,并成功将其阻止。

但REvil依然希望在拍卖中获得更高的价格。他们说,其中包含有关公司企业客户的详细信息,可能对投资者和竞争十分有用。意思就是你们确定要让这些数据落入他人手中吗?行动吧,支付赎金吧,少年!

REvil:“我们仍然希望Brown-Forman 保持审慎态度,目前正在等待他们继续讨论摆脱这种情况的 *** 。”

但是,Brown-Forman似乎不愿意与REvil重新开始讨论:

“保护个人信息的私密性和安全性对我们极为重要。公司对由此带来的任何不便或担忧深表遗憾。Brown-Forman 非常重视确保信息安全。我们知道REvil 的这则新闻已经来势汹汹,而且我们可能会可能鉴于局势的不确定性,应感到不安。”

就此小编想,难道Brown-Forman 的意思是:“我们重视数据安全,但你们要的赎金太贵了,懒得理你,泄露就泄露吧”?

伦敦丽兹酒店不仅是英国,而且是世界顶级的五星级酒店之一,然而,这家每晚收费高达2000英镑的酒店却曝出存在安全问题。

8月17日,这家酒店在twitter上发布了关于2020年8月12日酒店遭受数据泄露的宣告。

据该酒店称,其餐饮预订系统遭到了黑客攻击,并且可能已经暴露了客户的数据。但是,酒店确认付款细节及信用卡数据并没有受到损害(反正都是这么说)。目前,他们丽兹酒店正在全力调查该事件。

由于该酒店的IT人员无法及时的处理此事件,黑客可以轻易使用窃取的数据进行诈骗。

其中一名受害者声称,黑客伪装了来电号码,他们看上去是真正的丽兹酒店工作人员。

此外,一些受害者还表示,诈骗者还要求他们提供发送到他们手机的一次性验证码。但是,受害者不知道诈骗人员需要那些验证码是用来骗他们钱的。所以到目前为止,骗子的收入已超过1300美元。所以你看吧,有时候,骗子的钱来的就是这么容易,你的钱,走的也是这么轻易。

嘉年华游轮集团(Carnival Corporation & plc)是一家英国邮轮公司,也是世界上更大的游轮运营商。集团拥有超过10个邮轮品牌的100艘船只,并在2016年推出了fathom品牌。

近日,Carnival Corporation在向美国证券交易委员会(SEC)提交的表格中披露, 其品牌之一在2020年8月15日遭受了勒索软件攻击。

嘉年华表示,攻击者“访问并加密了一个品牌的部分信息技术系统”,还从该公司的 *** 下载了文件。官方初步评估,预计攻击者获得了一些客人和员工的个人数据。并可能导致受到潜在数据泄露影响的人提出索赔。

目前,该公司已经开始对违规行为进行调查,通知了执法部门,并与法律顾问和事故应对专业人员进行了接触。

尽管带来一些包括潜在的诉讼 的影响,但该公司表示,预计该事件不会对其“业务、运营或财务业绩”产生实质性影响。

嘉年华没有透露事件本身的任何细节,比如用于加密其 *** 的勒索软件的名称,或者其众多内部 *** 或品牌中哪一个受到了影响。

红薯刚种下,就得挖出来了?

今日DeFi领域再次发生一起魔幻事件,呼声极高的红薯项目一经上线,流动性矿工们就开始疯狂涌入。短短8个小时内,Yam Finance中锁仓总价值就超过2亿美元。COMP挖矿带动了DeFi产业出圈,而YAM直接带动了DeFi头部项目集体上涨,堪称“一飞冲天”。

然而短短36小时内,眼见它高楼起,高楼塌。数亿美元因为一个小小的漏洞,消失于无形。本以为反应迟钝的自己损失了一个亿,没想到保住了自己的五块钱。

好好的小红薯,究竟承受了什么?

8月12日,YAM Finance官方宣布他们发现了一个智能合约漏洞,并称该漏洞将生成超出最初设定数量的YAM代币。在这种情况下,大量的保留代币将造成治理操作所需的代币数量过大。这意味着社区将来将没有足够的代币来执行任何治理操作。

智能合约漏洞出现在哪里?

该漏洞发生在YAM项目智能合约YAM.sol的rebase功能上,如下图所示:

图片来源:

上图中的rebase功能应该执行rebase,以保持稳定的价格。但是,有一行代码(已标注蓝色)在计算totalSupply时,给出了错误的结果,这会导致系统保留的代币数量过多。

这行代码的正确代码/计算方程形式应类似于以下代码/方程:

totalSupply=initSupply.mul(yamsScalingFactor).div(BASE);

那么是否可以在截止日期之前通过治理操作来修复此漏洞?

第二次调整是在美国东部时间8月13日凌晨4点。

YAM Finance公开宣布,在美东时间凌晨3点之前,他们需要约16万YAM委托要求才能提交治理提案。如果在投票窗口中得到的委托超过40万YAM,则该提案将允许用户将YAM自行转移或存入储备池。

有一个好消息是,YAM获得了其社区的大力支持,并且该提案已成功提交。但是,新提交的提案无法在智能合约中运行,所以YAM目前依旧是一个不可管理的状态。

YAM Finance目前已经失去了治理能力,75%的流动资金已经从YAM / yCRV未拨出资金池中移出。但是,其余的流动资金将从储备库中删除。

据官方消息,Gate.io将为YAM Gitcoin捐赠,捐赠资金将被用于对YAM合约进行审计。审计完成后,YAM合约将迁移到YAM2.0。

所有区块链项目在正式发布之前不仅需要使用严格的软件测试工具来验证项目的代码安全性,更是应该邀请多个第三方区块链安全团队,做好对区块链项目中代码的验证审计工作,并在每次更新代码后进行重新审计。从而设计一个更好的项目管理系统,以备进行项目紧急更新的需求。

CNVD-2020-46552: 深信服终端检测平台远程命令执行漏洞通告

Jenkins发布了一篇关于jettyweb服务器中一个严重漏洞的公告,该漏洞可能导致内存损坏,并导致机密信息泄露。该漏洞的编号为CVE-2019-17638,CVSS等级为9.4,影响范围为Eclipse Jetty版本9.4.27.v20200227至9.4.29.v20200521。

“该漏洞允许未经身份验证的攻击者获取HTTP响应标头,其中可能包含针对其他用户的敏感数据。”

这个影响Jetty和Jenkins核心的漏洞似乎是在Jetty版本9.4.27中引入的,该版本添加了一个机制来处理大型HTTP响应头并防止缓冲区溢出。

Jetty项目负责人GregWilkins说:“问题是在缓冲区溢出的情况下,我们释放了头缓冲区,但没有使字段为空。”

为解决此问题,Jetty引发异常以产生HTTP 431错误,该错误导致HTTP响应标头两次释放到缓冲池中,进而导致内存损坏和信息泄露。

因此,由于双重释放,两个线程可以同时从池中获取相同的缓冲区,并且可能允许一个请求访问由另一个线程写入的响应,该响应可能包括会话标识符、身份验证凭据和其他敏感信息。

换句话说,“当thread1要使用ByteBuffer写入response1数据时,thread2用response2数据填充ByteBuffer。然后,Thread1继续写入现在包含response2数据的缓冲区。这导致client1发出了request1并期望响应,看到response2可能包含属于client2的敏感数据。”

在一种情况下,内存损坏使得客户端能够在会话之间移动,从而可以进行跨帐户访问,因为来自一个用户响应的身份验证cookie被发送到另一用户,从而允许用户A跳入用户B的会话。

披露安全隐患后,上个月发布的Jetty 9.4.30.v20200611解决了该漏洞。Jenkins在昨天发布的Jenkins 2.243和Jenkins LTS 2.235.5中修复了其实用程序中的缺陷。

建议Jenkins用户将他们的软件更新到最新版本,以缓解该漏洞的危害。

我也在网上找的一些黑客的网址,不知道能不能打开,不过大家更好是学习一下用来防身用哈哈

黑客基地

黑客帝国

中国黑客联盟

起点黑客 ***

黑客边缘

非安全

*八进制

黑鹰论坛

维客 ***

网信安盟

贺州黑客联盟

中国网客

中国红客联盟

中国黑客同盟

火狐技术联盟

黑色反击

暗组技术论坛

黑客X档案论坛

华夏黑客同盟

黑客部

黑客领域

黑狐 ***

情感 *** 联盟

网海锥风

校园黑客联盟

肉鸡乐园

未来黑客联盟

黑客地带

3+1 *** 安全联盟

中国爱国大联盟

中国 *** 论坛

*** 休闲庄

黑软乐园

南京黑客联盟

Tags: 狸窝宝典 0 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 ←活到老 学到老!