黑客桌面工具下载(黑客的桌面)

怎样预防电脑被人远程控制?

1、找到“我的电脑”,并且右击,在弹出的小窗口点击“属性”。点击属性后,在弹出的窗口中点击“远程”,对远程进行设置。

2、具体 *** 如下:右击计算机,选择属性。点击属性,获得如下界面。点击远程控制。找到远程,点击进行设置。把允许远程协助连接这台计算机的勾去掉。不允许连接到这台计算机的勾打上。点击应用,确定即可。

3、你控制别人就不会被发现 如何防止电脑被远程控制 右键“我的电脑”-“属性”-“远程”,将“远程协助”和“远程桌面”前面的小勾去掉,如果选了的话。

4、系统文件删除或添加:如果你发现一些关键的系统文件被删除或添加,那么很有可能是外部人员通过远程控制采取的一种手段。

5、判断 *** 如下:因为使用远程桌面控制别人的电脑时,对方的电脑屏幕将被锁定,这意味着别人一般是无法在您不知道的情况下远程控制您的电脑。所以,要查看电脑是否被远程控制,您只需检查自己的电脑屏幕是否被锁定就行。

6、Win7 按WIN+R组合键。弹出对话框,输入msconfig,点击确定。弹出对话框,点击服务。点击全部禁用。所有服务的对勾不见了,点击确定,重启电脑,设置完成。以上就是摆脱学校机房教师控制电脑的技巧。

可以用什么软件入侵别人的电脑?

这道快餐是专门为从来没有通过 *** 进入过对方计算机的 *** 新手们准备的,主要使用的软件就是著名的国产木马冰河2,所以,如果你已经使用过冰河2,就不必跟着我们往下走了。

等端口 需要:可以利用doom病毒开的端口,用nodoom.exe入侵。(可用mydoomscan.exe查)。

,所以,如果你已经使用过冰河2,就不必跟着我们往下走了。其他有兴趣的 *** 新手们,嘿嘿,开始吧,开始你的木马旅程。。

灰鸽子,简单容易上手,基本上对电脑操作懂得的人都可以 不过想深入成为高手,就难了。

如何入侵别人的电脑?

1、如果攻击别人的电脑 那么首先你是需要有大量的肉鸡 一台电脑相当于一台肉鸡 用远控来上线 之后查到对方的IP地址 看看是否能PING通 然后用大量肉鸡里的流量去攻击对方电脑 轻者可使对方电脑网速变慢、死机,重者完全可以损坏对方的电脑。

2、入侵局域网电脑 *** 二 下载必备的工具软件。1号软件就是端口扫描工具 *** 刺客II,2号软件就是著名的国产木马冰河2的控制端。

3、通过端口入侵 上次的勒索病毒,很多的人中招就是因为电脑默认开启了443端口。黑客可以通过扫描目标主机开放了哪些端口,然后通过这些端口就可以入侵你的主机了。

4、问题一:怎么进入别人的计算机 黑客技术 怎么黑进别人的电脑 步骤:首先要获得对方的IP地址。接着用端口扫描器判断对方开放了那些端口,分析对方使用的操作系统。接下来就是寻找可用的有漏洞的端口,通过漏洞端口连接对方的电脑。

相关文章

黑客系列小说,找黑客帮忙查老公聊天记录被骗,黑客解密去哪找

该安排首要以盗取用户数据、互联网资源与服务乱用进行牟利。 经过计算作者单就Hook007这一种远控,每年至少获利超越百万。 别的经过盗取用户数据和虚拟工业,形成每年一般网民工业损失逾千万元。 Hook...

输入手机号码就能定位免费(用手机号免费定位)

本文目录一览: 1、网上有一种手机可以定位是真的吗?只要输入号码就知道在哪里,有可能吗? 2、怎样用手机号定位,有没有免费的软件? 3、手机掉了输入号码能定位吗免费版? 4、精准的手机定位...

qq技术 黑客产业,制作符号的黑客软件,解除防沉迷网站黑客

more_clear_headers 'X-Frame-Options';console.log(foo1());1、可汗学院外国人兴办的高品质教育网站,有中文版、永久免费。 课程包括数学、科学、艺术...

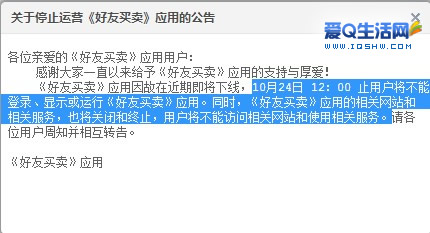

qq好友买卖于2013年10月24日停止运营。

还记得有段时间的QQ空间游戏吗,其中比较火的QQ好友买卖、QQ农场、QQ车位等游戏,那么QQ好友买卖如今怎么没有了呢? 其实早在2014年的时候,QQ空间应用就发出了相关的公告,明确的说到。《好...

美国商务签证怎么办理(美国商务签证办理费用

现在,去美国 的人很多,但是出国目的不同,办理的签证种类也不一样。那办理商务签证要多少钱,下面黄金州就以美国为例,为你介绍美国商务签证多少钱。 美国商务签证多少钱 商务签证是出国签证的一种,主...

为什么条纹流行这么久(条纹元素流行的原因)

昨天,我重看了ANNA WINTOUR的纪录片《九月刊》:女魔头在别墅里的休闲光景至今我还历历在目。 不穿PRADA的她穿着一条简单的条纹衫搭配白短裤,依旧还是当年那个从英国来闯NEW YORK的英...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!