黑客基础术语:什么是命令行和环境变量?

在《黑客基础术语:什么是命令行和环境变量?》本文里我讲过什么叫SHELL?大伙儿能够温故一下。本文章内容是这一系列产品的第五篇,主要讲一下什么是黑客里的互动式SHELL及其在非互动式SHELL里怎样运作互动式指令?

假如技术专业一点的表述,在SHELL里能实行互动方式(Interactive mode)的指令,那麼你的SHELL便是互动式的了;

假如在SHELL里只有实行非互动方式(Non-Interactive mode)的指令,顺理成章就是是非非互动式SHELL。

大家先看来下什么叫互动式指令?

在cmd下运作ftp这一指令。

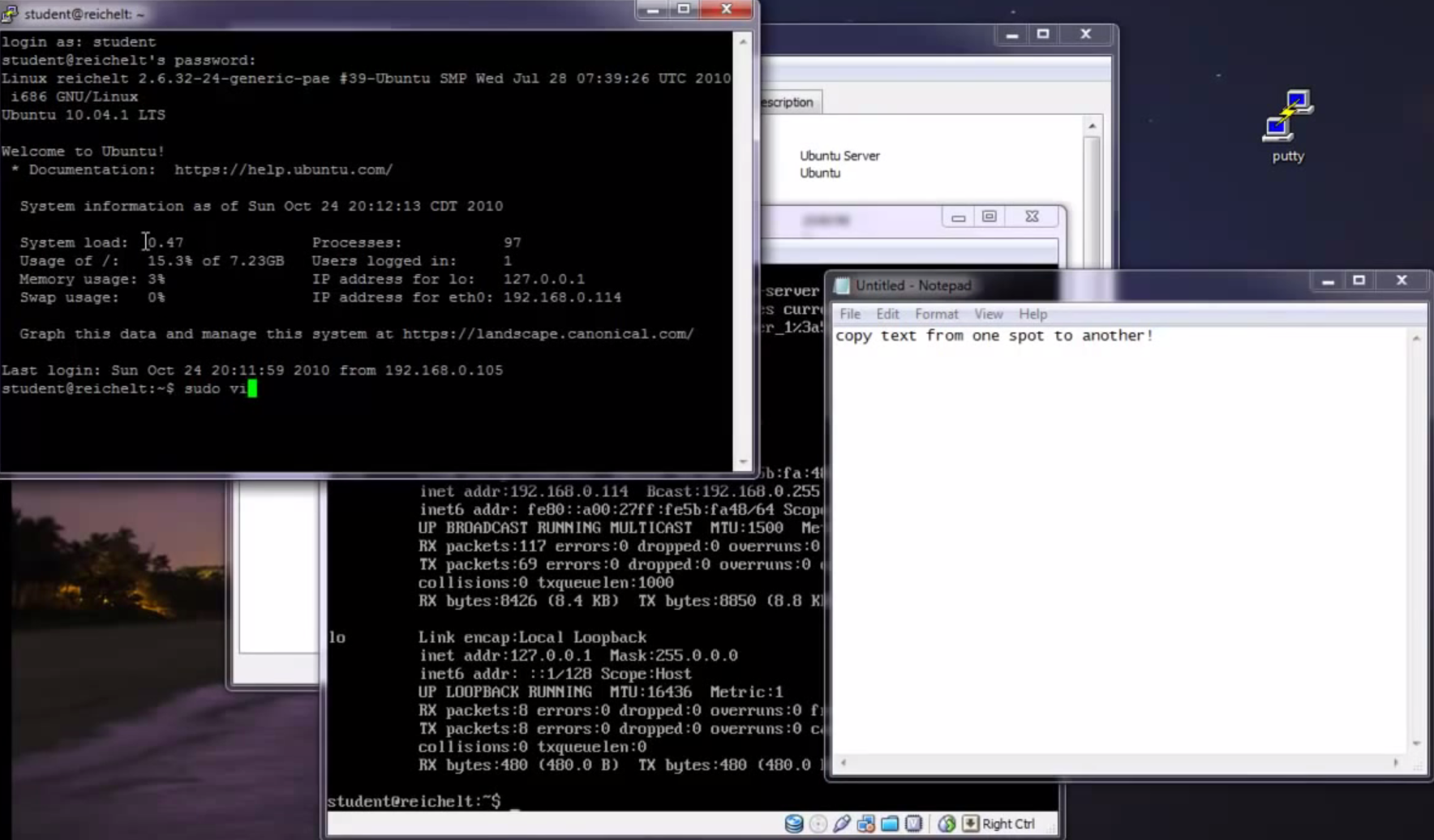

如下图,我们在cmdcmd运作,会出現FTP>这一管路标记,等候大家接受的指令。确认这是一个互动式SHELL。

可是你一直在具体 *** 黑客工作上,你能发觉非互动式SHELL占比十分大。

在一些木马病毒里面,获得的SHELL,基础都是是非非互动式的,还有你的Webshell里运行命令,也是是非非互动式的。

我们在非互动式SHELL要实行互动式指令怎么办呢?

大家举一个小事例,用Mimikatz抓登陆密码,必须互动式实行,要键入2次指令:privilege::debug和sekurlsa::logonpasswords。

我们在非互动式SHELL下怎样进行呢?

实际上,能够采用管路符大于号和小于号。小于号是用于接受,大于号用于輸出。如下图,把要实行的互动式指令提到1.txt,再用>>輸出到2.txt里。用2个大于号是表明增加文档,不容易遮盖2.txt里原先的內容。

再加提升一个非互动式提权的指令吧。

像许多Linux设备提权,要获得一个反跳的SHELL,假如无法得到只有在Webshell里运行命令该怎么办?好像php,可以用popen涵数,类似cmd的管路符,编码以下:

<?php

$sucommand = "/tmp/2.6.18-2011";

$fp = popen($sucommand ,"w");

@fputs($fp,"echo 22222 > /tmp/s.txt");

@pclose($fp);

?>相关文章

详解webshell提权服务器的21种方法

详解webshell提权服务器的21种方法 1.radmin连接法 条件是你权限够大,对方连防火墙也没有。封装个radmin上去,运行,开对方端口,然后radmin上去...

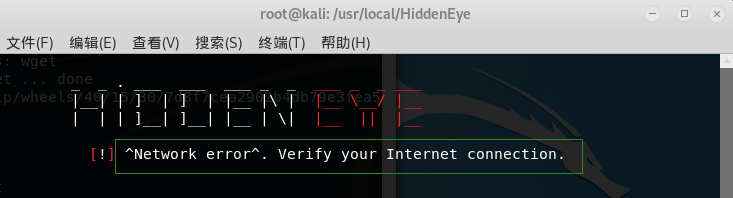

HiddenEye免费下载

HiddenEye是一款具备高級作用的当代互联网钓鱼工具,而且还适用Android系统软件。 HiddenEye必须大家的电脑上自然环境考虑下列规定: Python 3 Python...

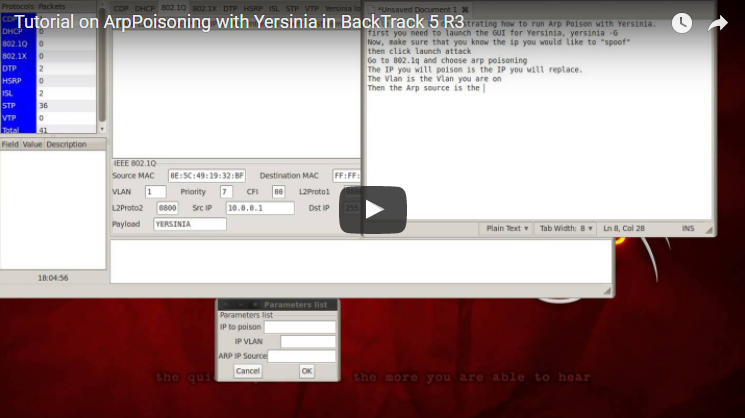

Yersinia设计方案

什么叫Yersinia? Yersinia设计方案用以运用各种各样网络层协议的一些缺点。它也被觉得是能用的最有使用价值和最常见的安全工器具之一。 Yersinia随意吗 ? 是的,这一...

详解ASP PHP脚本渗透入侵过程

简单判定有无漏洞: 粗略型:’ 1. 数字型: and 1=1 and 1=2 2.字符型: ‘ and ’1′=’1 ‘ and ’1′=’2 3.搜索型:...

怎么使用nmap绕开这种服务器防火墙的限定开展端口号服务项目

如今许多的网络技术应用都被服务器防火墙维护着,那大家平常在开展扫描仪的情况下,通常一无所获,因而我们在应对服务器防火墙/IDS/IPS的安全防护运用时,该怎么使用nmap绕开这种服务器防火墙的限定开...

扔掉工具,让你飞速学会手工注入

前言: 现在的网络,脚本入侵十分的流行,而脚本注入漏洞更是风靡黑客界。不管是老鸟还是新起步的小菜,都会为它那巨大的威力和灵活多变的招式所着迷! 正是因为注入攻击的流行,使的市面上的注入工具层...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!