Wireshark基础知识

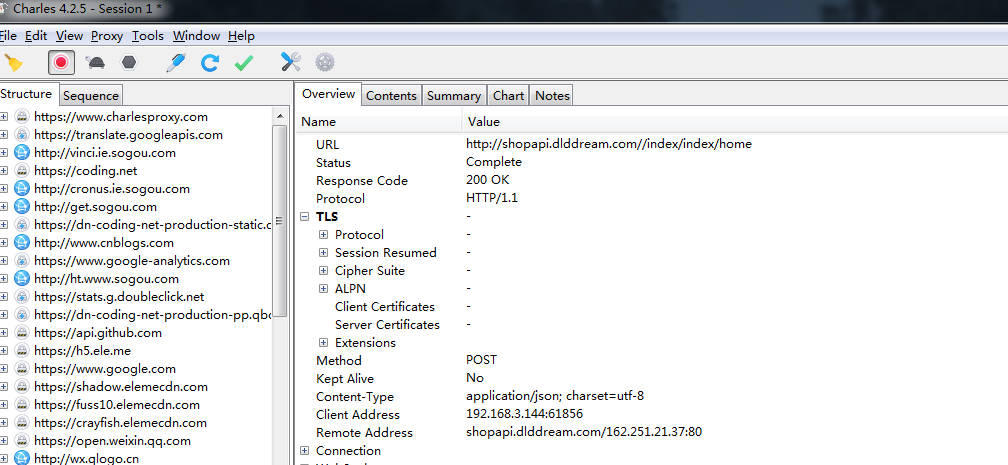

Wireshark是一款十分时兴的 *** 抓包分析系统,作用十分强劲。能够提取各种各样互联网封包,显示信息互联网封包的详细资料。wireshark是十分时兴的互联网封包分析系统,作用十分强劲。应用wireshark的人务必掌握 *** 层协议,不然就不明白wireshark了。

一、Wireshark基础知识:页面详细介绍

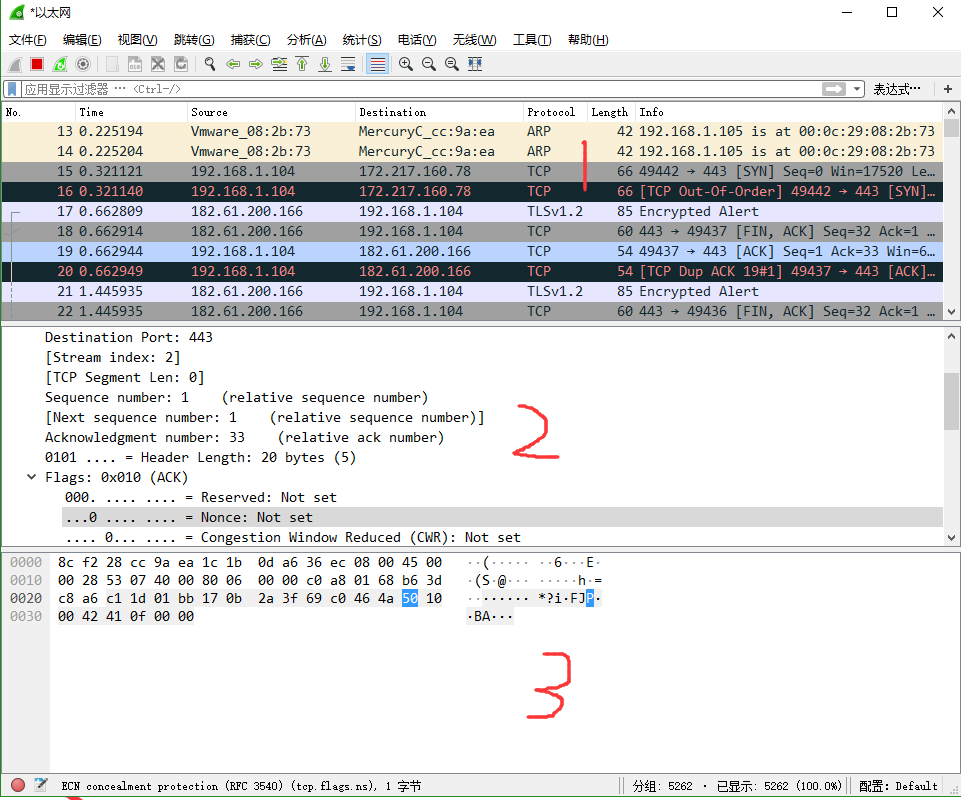

- 2号对话框展现的是wireshark捕捉到的全部数据文件的目录。留意最终一列Info列是wireshark机构的表明列并不一定是该数据文件中的初始內容。

- 2号对话框是2号对话框中选中的数据文件的分协议书层展现。

- 3号对话框是2号对话框中选中的数据文件的源数据信息,在其中左边是十六进制表明右边是ASCII码表明。此外在2号对话框中选定某层或某字段名,3号对话框相匹配部位也会被高亮度。

二、Wireshark 捕捉过滤装置

捕捉过滤装置关系式功效在wireshark刚开始捕捉数据文件以前,只捕捉满足条件的数据文件,不纪录不满足条件的数据文件。

捕捉过滤装置关系式沒有像显示信息过滤装置关系式那般显著的规律性,但书写很少因此也不会太难;并且除非是所有捕捉要占有的储存空间完成很大,且你十分确立过虑掉的数据文件就是你不用的,要不然一般都无需捕捉过滤装置关系式而用显示信息过滤装置关系式。

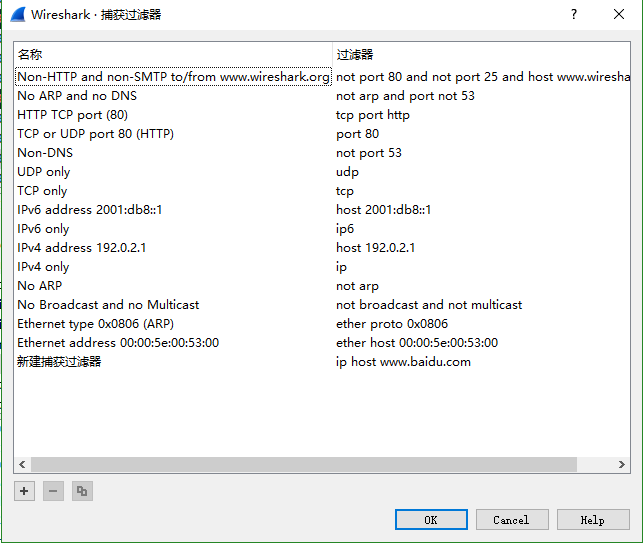

在wireshark3.x版本号,开启捕捉过滤装置方式以下:

三、Wireshark 显示信息过滤装置

显示信息过滤装置关系式功效在在wireshark捕捉数据文件以后,从已捕捉的全部数据文件中显示信息出满足条件的数据文件,掩藏不满足条件的数据文件。

显示信息过虑表述示在菜单栏正下方的“显示信息过滤装置”文本框键入就可以起效。

四、Wireshark 关系式

再给大伙说下关系式的英语的语法,不论是捕捉过滤装置還是显示信息过滤装置都能够用。

捕捉过滤装置关系式

英语的语法:

<Protocol> <Direction> <Host(s)> <Value> <Logical Operations> <Other expression>

表明:

- Protocol(协议书):ether,fddi, ip,arp,rarp,decnet,lat, sca,moprc,mopdl, tcp , udp 等,假如没指出协议类型,则默认设置为捕获全部适用的协议书。

- Direction(方位):src, dst,srt,src and dst, src or dst等,假如没指引方向,则默认设置应用 “src or dst” 做为关键词。

- Host(s):net, port, host, portrange等,默认设置应用”host”关键词,”src 10.1.1.1″与”src host 10.1.1.1″等额的。

- Logical Operations(或运算):not, and, or 等,否(“not”)具备更大的优先。或(“or”)和与(“and”)具备同样的优先,计算时从左至右开展。

普遍应用的捕捉过滤装置关系式

1、只捕捉某服务器的HTTP总流量

host 192.168.5.231 and port 80 and http #只捕捉服务器192.168.5.231 的http总流量。留意假如你的HTTP端口号为8080,把80 改 为8080。

port 80 and http #捕捉全部历经该插口的http总流量。留意假如你的HTTP端口号为8080,把80 改成8080。

host 192.168.5.231 and not port 80 # 捕捉服务器192.168.5.231除 http 以外的别的全部总流量,留意假如你的HTTP端口号为8080,把80 改成8080。

not port 80 # 捕捉除 http 以外的别的全部总流量,留意假如你的HTTP端口号为8080,把80 改成8080。

not port 80 and !http # 捕捉除 http 以外的别的全部总流量,留意假如你的HTTP端口号为8080,把80 改成8080。

2、 只捕捉某服务器的全部总流量

host 192.168.5.231 #捕捉源目服务器均为192.168.5.231

dst 192.168.5.231 #捕捉目地服务器均为192.168.5.231

src 192.168.5.231 #捕捉来源于服务器均为192.168.5.231

net 192.168.5.0/24 #捕捉子网为d192.168.5的全部服务器的全部总流量

3、只捕捉某服务器的DNS总流量

host 192.168.5.231 and port 53 # 只捕捉服务器192.168.5.231 的dns总流量。

src 192.168.5.231 and port 53 #只捕捉服务器192.168.5.231 对外开放的dns 的总流量。

dst 192.168.5.231 and port 53 #只捕捉dns服务器相对服务器192.168.5.231的dns总流量。

port 53 #捕捉插口中的全部服务器的dns总流量

4、只(不)捕捉APR总流量

host 192.168.5.231 and arp#只捕捉服务器192.168.5.231 的arp总流量。

host 192.168.5.231 and !arp #只捕捉服务器192.168.5.231 除arp外的全部总流量。

arp #捕捉插口中的全部arp恳求

!arp #捕捉插口中全部非arpq恳求。

5、只捕捉特殊端口号的总流量

tcp portrange 8000-9000 an port 80 #捕捉端口号8000-9000中间和80端口的总流量

port 5060 #捕捉sip流量,由于sip的默认设置端口号是5060。举一反三:port 22 #捕捉ssh总流量

6、捕捉电子邮箱的总流量

host 192.168.5.231 and port 25 # 捕捉服务器192.168.5.231 的POP3协议书的总流量。

port 25 and portrange 110-143 #由于电子邮箱的协议书: *** TP、POP3、IMAP4,因此捕捉端口号的总流量。

7、捕捉vlan 的总流量

vlan #捕捉全部vlan 的总流量

vlan and (host 192.168.5.0 and port 80) #捕捉vlan 中服务器192.168.5.0 ,前提条件是有vlan,在wifi中不一定能够捕捉到相对的总流量,局域 *** (企业,院校里边的互联网应当有vlan)

8、捕捉 PPPoE 总流量

pppoes #捕捉全部的pppoes总流量

pppoes and (host 192.168.5.231 and port 80) #捕捉服务器

假如要捕捉某类协议书的总流量,能够试着捕捉该端口号的总流量,请查看端口基本常识:

https://svn.nmap.org/nmap/nmap-services

显示信息过滤装置关系式

一条基础的关系式由过虑项、过虑关联、过虑值三项构成。

例如ip.addr == 192.168.1.1,这条关系式中ip.addr是过虑项、==是过虑关联,192.168.1.1是过虑值(成条表述示的意思是找到全部ip协议书中源或总体目标ip、相当于、192.168.1.1的数据文件)

1、过虑项

新手觉得的“过虑关系式繁杂”,最关键便是在这个过虑项上:一是不清楚有什么过虑项,二是不清楚过虑项要怎么写。wireshark的过虑项是“协议书“ ”.“ ”协议书字段名”的方式。

以端口号为例子,端口号出現于tcp协议中因此有端口号这一过虑项且其书写便是tcp.port。

营销推广到别的协议书,如eth、ip、udp、http、telnet、ftp、icmp、snmp这些别的协议书全是那么个撰写构思。自然wireshark出自于减缩长短的缘故一些字段名沒有应用协议书要求的名字只是应用缩写(例如Destination Port在wireshark中写成dstport)又出自于简应用提升了一些协议书中沒有的字段名(例如tcp协议仅有源端口号和总体目标端口号字段名,以便简单应用wireshark提升了tcp.port字段名来另外意味着这两个),但构思总的算作不会改变的。并且在具体应用时大家键入“协议书” “.”wireshark便会有适用的字段名提醒(非常是过虑关系式字段名的首写和wireshark在上面2对话框显示信息的字段称首写一般 是一样的),看下名字就大约了解要用哪个字段了。

wireshark适用的所有协议书及协议书字段名可查询:https://www.wireshark.org/docs/dfref/

2、 过虑关联

过虑关联便是超过、低于、相当于等几类式子关联,我们可以直接看官方网得出的表。

留意在其中有“English”和“C-like”2个字段名,这个意思是说“English”和“C-like”这二种书写在wireshark中是等额的的、全是能用的。

3、过虑值

过虑值便是设置的过虑项应当考虑过虑关联的规范,例如500、5000、50000这些。过虑值的书写一般早已被过虑项和过虑关联设置好啦,仅仅填下自身的期待值就可以了。

复合型过虑表述示

说白了复合型过虑表述示,是指由好几条基础过虑关系式组成的表述示。基础过虑关系式的书写還是不会改变的,复合型过虑表述示多出去的物品就仅仅基础过虑表述示的“连接词”

大家仍然立即参考官方网得出的表,一样“English”和“C-like”这两个字段名還是表明这二种书写在wireshark中是等额的的、全是能用的。

普遍用显示信息过虑要求以及相匹配关系式的实例

数据链路层:

挑选mac详细地址为04:f9:38:ad:13:26的数据文件----eth.src == 04:f9:38:ad:13:26

挑选源mac详细地址为04:f9:38:ad:13:26的数据文件----eth.src == 04:f9:38:ad:13:26

传输层:

挑选ip详细地址为192.168.1.1的数据文件----ip.addr == 192.168.1.1

挑选192.168.1.0子网的数据信息---- ip contains "192.168.1"

挑选192.168.1.1和192.168.1.2中间的数据文件----ip.addr == 192.168.1.1 && ip.addr == 192.168.1.2

挑选从192.168.1.1到192.168.1.2的数据文件----ip.src == 192.168.1.1 && ip.dst == 192.168.1.2

*** 层:

挑选tcp协议的数据文件----tcp

挑选除tcp协议之外的数据文件----!tcp

筛 选端口号为80的数据文件----tcp.port == 80

挑选12345端口号和80端口中间的数据文件----tcp.port == 12345 && tcp.port == 80

挑选从12345端口号到80端口的数据文件----tcp.srcport == 12345 && tcp.dstport == 80

*** 层:

非常表明----http中http.request表明请求头中的之一行(如GET index.jsp HTTP/1.1),http.response表明回应头里的之一行(如HTTP/1.1 200 OK),别的头顶部都用http.header_name方式。

挑选url中包括.php的http数据文件----http.request.uri contains ".php"

挑选內容包括username的http数据文件----http contains "username"

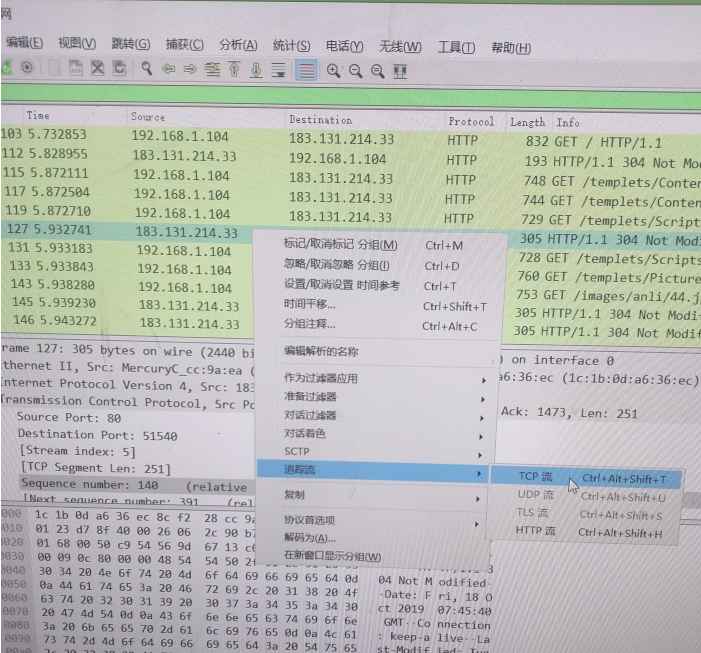

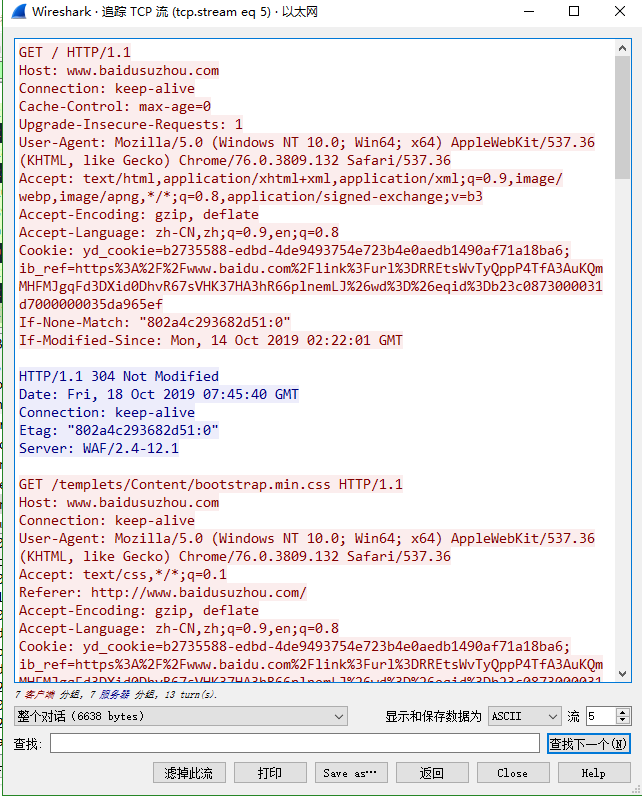

五、Wireshark跟踪TCP流

小结:

以便安全性考虑到,wireshark只有查询封包,而不可以改动封包的內容,或是推送封包。

Wireshark能获得HTTP,也可以获得HTTPS,可是不可以破译HTTPS,因此wireshark不明白HTTPS中的內容。如果是解决HTTP、HTTPS 還是提议大伙儿用Fiddler, 别的协议书例如TCP、UDP这些就可以立即应用Wireshark。

相关文章

黑客技术(想要学黑客技术)

黑客技术(想要学黑客技术)小编在头条陆陆续续发布了不少关于黑客的视频,很多对网络安全感兴趣的网友私信我,说想要学习黑客技术。这里面多数人都是纯小白,在大家的认知中,学习黑客就是学会用那些黑客工具,而忽...

FernWiFiWirelessCracker是啥?

Fern WiFi Wireless Cracker是啥? Fern Wifi Cracker是一种应用Python Qt GUI库和Python计算机语言撰写的无线网络攻击器和安全性监视专用工具。...

专用工具完全免费使用方法

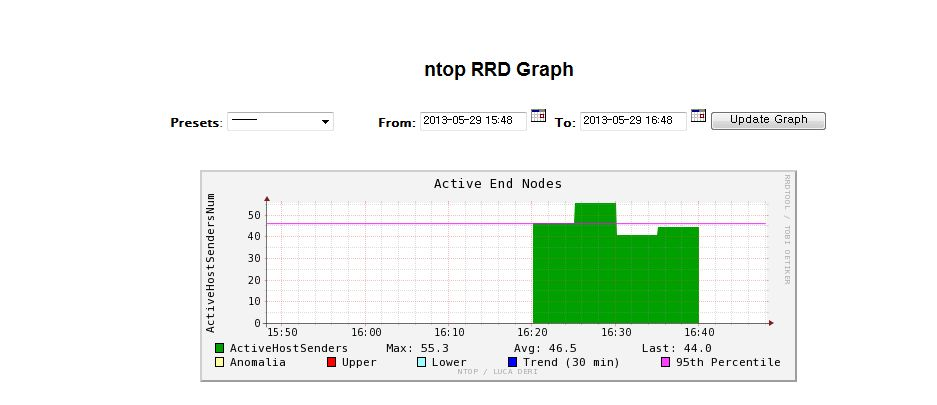

什么叫Ntop? Ntop是互联网检测专用工具,由网络信息安全技术专业工作人员用于显示信息互联网应用状况。当放置“互动方式”时,ntop将在终端用户的终端设备上显示信息网络状态。假如置放在“Web方...

Rar.exe在WEBSHELL中的用法和原理

rar.exe是什么?它是winrar自带的命令行解压程序。用于DOS命令配合其参数代码就能灵活运用在提权中,经常用在打包下载的各种文件。 用法: 得到了Websh...

社会发展技术工程师工具箱

Social Engineer Toolkit 翻译中文可称:社会发展技术工程师工具箱; 什么是社会技术工程师工具箱? 由TrustedSec的创办人编写,社交媒体技术工程师工具箱(S...

那些日子十分火的黑客软件

道,可道,非常道;名,可名,十分名。不清楚有几个听过?今日给大伙儿聊一聊那些日子十分火的黑客软件。 一、中国菜刀 中国菜刀是应用十分普遍的一款Webshell可视化工具,技术专业的网...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!